常に手口を変え続ける標的型攻撃――トレンドマイクロが分析:変わらない「攻撃インフラ」も

トレンドマイクロは2月18日、2012年の国内における「持続的標的型攻撃(APT)」に関する分析レポートを公開した。

トレンドマイクロは2月18日、2012年の国内における「持続的標的型攻撃(APT)」に関する分析レポートを公開した。

同社では、機密情報の詐取などの目的を達成するために、特定の相手を狙って執拗に、時間や方法を問わず継続して行われる攻撃のことを、不特定多数を狙った攻撃とは対極にある「持続的標的型攻撃(Advanced Persistent Threat:APT)」と表現している。知り合いなどを装って送られてくる電子メールに、攻撃コードを仕込んだ添付ファイルを添え、それを実行させてPCに感染し、密かに情報を盗み取るというのが典型的な手口だ。

トレンドマイクロの調査によると、2009年に確認された標的型攻撃の攻撃者と同一と思われる攻撃者が、2012年になってもなお、国内の複数の組織を対象に攻撃を行っていることが確認された。また、同一の攻撃インフラ(C&Cサーバ)を継続的に利用しての攻撃も確認されているという。

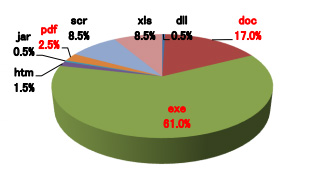

一方で、攻撃に用いられたファイルの種別を見ると、2012年上半期に19%を占めていたPDFファイルが、下半期は2.5%に減少。逆に実行形式ファイル(EXEファイル)の比率は31%から61%に上昇した。この背景として、攻撃の主体は同一でも、より成功率を高めるために新しい不正プログラムを使用している傾向があるという。

さらに、不正プログラムの活動を隠蔽するため、正規の運用ツールを悪用して通常の運用管理作業のように偽装するケースもあった。中には、対象組織が利用しているプロキシサーバの情報を不正プログラム内にハードコードして正規通信に偽装する事例も確認できたという。

トレンドマイクロはこうした「隠蔽」や「変化」、あるいは「継続」といった傾向を踏まえ、持続的標的型攻撃に備えるべきとしている。

Copyright © ITmedia, Inc. All Rights Reserved.

2012年下半期、攻撃に用いられたファイルの拡張子別の割合(トレンドマイクロ調べ)

2012年下半期、攻撃に用いられたファイルの拡張子別の割合(トレンドマイクロ調べ)