本格化するMITB攻撃に備え、マイナンバーカードにトランザクション署名を:産総研高木氏の提案、試作機によるデモも

2014年3月13日に開催された「第2回 セキュアシステムシンポジウム」において、産業技術総合研究所の高木浩光氏が、独自の「MITB攻撃対策」を提案した。

2013年以降、マルウェア感染による不正送金被害が国内でも増加している。警察庁のまとめによると、ウイルスに感染してIDやパスワードを盗み取られ、他人の口座などに不正送金される被害は、2013年は前年の約14倍に当たる1325件に上った。2014年に入ってもその傾向は変わらず、2月末の時点で500件、約6億円に上る被害が生じているという。

不正送金で、最近増えているとされるのが「Man-in-the-Browser」(MITB)と呼ばれる手法だ。被害者のPCに侵入したマルウェアが、オンラインバンキングなど特定のページにアクセスしたときにだけ動作してWebページの表示に改ざんを加え(=Webインジェクション)、IDやパスワード情報を盗み取ったり、送金先口座を変更してしまったりする。

産業技術総合研究所が2014年3月13日に開催した「第2回 セキュアシステムシンポジウム」において、同研究所の高木浩光氏は、こうしたMITB攻撃への対策として、専用デバイスを用いた「トランザクション署名」を推奨した。

対策が非常に困難な「MITB」

高木氏はまず、「MITB」という言葉が、Webインジェクションを用いた手口全般を指して使われることもあるなど、定義に若干混乱が生じていると指摘した。MITBは元々は「Man-in-the-Middle(MITM、中間者攻撃)をもじったものだ。MITMと原理は同様だが、ポイントは、「MITMのように中継サイトを要さず、ブラウザー中で盗聴や改ざんなどを行うため、見抜くことができない」点にあると述べた。

MITM攻撃とは、情報をやりとりするサーバーとブラウザーの間に割り込んで、通信の中身をのぞき見たり、改ざんしてしまう手法のことだ。MITMは、SSL通信によって通信相手の証明書を検証すればエラーが表示されるため検知が可能だ。だがMITB攻撃はWebブラウザーの中で完結してしまうため、ブラウザーの利用者にも、サーバー側の管理者にも見抜くことは困難だ。「技術的にはお手上げ」(高木氏)という。

これまで、オンライン取引を安全に行うために、認証の強度を上げる「二要素認証」「ワンタイムパスワード」などの手段が提供されてきた。だがそれらは、パスワードや乱数表の窃取によるなりすましへの対策であり、MITBには効果がない。相互認証を導入すれば、MITM攻撃やフィッシング詐欺に気付くことはできるが、マルウェアに感染によるMTIBには無力だ。

高木氏はさらに、「今の時点では法人向けの被害はあまり出ていないが、もし、個人向けと同じようにMITB攻撃を受けてしまうと被害額はさらに大きいものになるだろう」と警鐘を鳴らす。

このようなMITB攻撃に対し、重要な取引を行うときに、独立したハードウェアを併用して取引内容について確認を行う仕組み、いわゆる「トランザクション署名」ならば、送金先の変更などを検出できる。仕組み上、情報の盗み見を防ぐことまでは困難だとしても、「せめて取引だけは死守する」というアプローチが現実的ではないかと高木氏はいう。

海外では既に広まりつつあるMITB対策、トランザクション署名

トランザクション署名機能を提供するツールは、実は既に幾つか市場に存在する。高木氏が調べた範囲で最も古い例は、IBM Zurich Research Laboratoryが開発した「ZTIC」だ。USBメモリサイズのデバイスで、オンラインバンキングサイトで送金処理などを行うと、その金額や送金先などの情報がデバイス側のディスプレイに表示される。これと入力内容を見比べ、問題がなければ処理を実行するというものだ。

また、VASCO Data Securityの「DIGIPASS」はテンキー付きのカード型デバイスで、ワンタイムパスワードとトランザクション署名、両方の機能をサポートしている。DIGIPASSでは、送金を行うときに、並行してカード側にも口座番号を入力してメッセージ認証コード(MAC)を生成し、その数値をユーザーが手入力でWebサイトに送信する。別々に送られた送金内容とMACとを比較することにより、サーバー側で、送金先の口座番号が変更されるなどの改ざんが加わっていないかどうか検証できるようになっている。

DIGIPASSは、例えばシンガポールでは金融管理局のガイドラインでも言及されており、広く普及しているという。また、2013年9月に三井住友銀行が不正送金対策として導入した「ワンタイムパスワード」もDIGIPASSだ。日本語リリースでは「ワンタイムパスワードトークン」とのみ紹介されているが、将来、MITB攻撃が本格化するような事態に備えた布石と見ることができそうだという。

またセーフネットの「SafeNet eToken 3500」は、取引を行う際にPCのスクリーン上に表示される点滅を光学読み取りセンサーで読み取って送金先口座番号を確認し、MACを生成するという、異なる方式を取っている。

いずれもWebブラウザーを搭載したPCだけでなく、専用のハードウェアを併用してMITBによる改ざんに気付けるようにするという、基本的なアプローチは変わらない。

目からウロコ? 個人番号カードを組み合わせた解決策

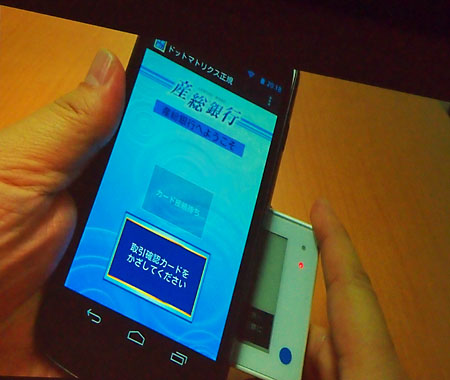

高木氏らの研究グループもこの手法に沿って、試作品を作成した。「スマートフォンの時代になることを踏まえ」(同氏)、NFCと電子ペーパーを組み合わせ、スマートフォン側のアプリと連動するデバイス(取引確認カード)として実装している。

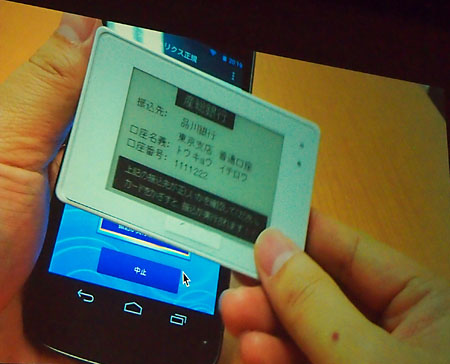

オンライン取引を行う際にはこのデバイスをNFC接続でスマートフォンにかざし、ログインを行う。振り込みなどの処理を行う際には、カード側に送金先や金額などの処理内容が表示される。ユーザーはそれを目視で確認し、「この内容でOKか」をチェックする。

こうした「重大な操作をするときには、別デバイスの画面で内容を確認する」というやり方は、もっと広い領域に適用できる可能性があると高木氏は述べた。具体的には「電子申請」だ。

公的個人認証では、重要な文書には電子署名を加えるようになっている。だが、MITBのように「PC内にマルウェアがいては元も子もない。差し替えられた文書にそれと気付かず署名してしまう恐れがある」(高木氏)。これまで公的認証に対する中間者攻撃のリスクは想定されてはいたものの、具体的な対策は提示されていなかった。

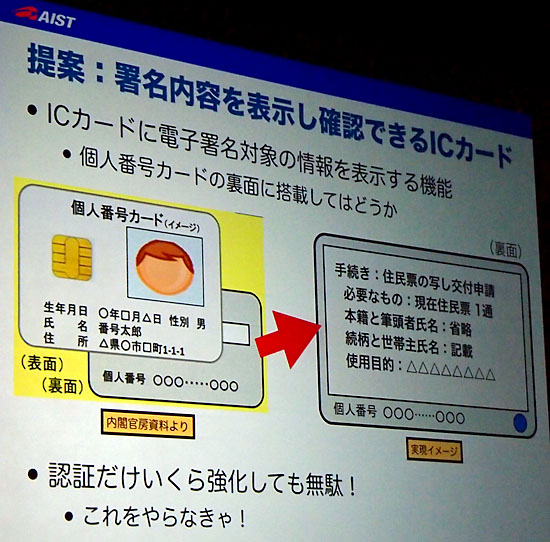

そこで、スマートフォン向け試作デバイスの延長として、銀行の送金先口座番号だけでなく、任意の取引について「署名対象を表示して、確認できる手段を付けるべきではないか」(高木氏)と提案する。

その実現手段の1つとして有望視するのが、マイナンバー制度で発行されることになる「個人番号カード」だ。「個人番号カードの裏側の空いている領域に電子ペーパーを貼り付けてしまえばいいのではないか」(高木氏)。

いったん気付いてみればシンプルなアイデアではあるが、「個人番号カードなどのデバイス上で、署名する内容を確認できるような仕組みが普及すれば、否認防止も実現可能だ。複数の鍵を使い分ける必要はあるが、1枚のカードでインターネットバンキングの不正送金防止にも使えるだろう」(高木氏)。

高木氏によると、こうした形態でのMITB対策は他に例がないという。

「現在報道されている“MITB攻撃”の多くは、ワンタイムパスワード認証で対策可能なWebインジェクションであり、本当の意味でのMITB攻撃は日本にはまだ来ていない」(同氏)。だが、その波は遠からず来るだろうと同氏は予測。さらに、スマートフォンの利用が広がれば、「Man-in-the-Applicaton」のリスクも高まる恐れがある。そうした時代に備え、このような対策が有効ではないかと同氏は提案している。

関連記事

日本の銀行を標的にした「Zeus」亜種、登場

日本の銀行を標的にした「Zeus」亜種、登場

シマンテックによると、オンラインバンキングサービスを狙うトロイの木馬「Zeus」に、日本の大手銀行の利用者のみを標的にする亜種が登場した。- FFRI、ブラウザを乗っ取る「MITB攻撃」に警告

- 画面の点滅で取引内容に署名、日本セーフネットが新トークン

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

産業技術総合研究所 高木浩光氏

産業技術総合研究所 高木浩光氏 スマートフォンでの取引を前提とした、MITB対策デバイスの試作機

スマートフォンでの取引を前提とした、MITB対策デバイスの試作機 自分がスマートフォン上で入力した内容が……

自分がスマートフォン上で入力した内容が…… 取引確認カードでも正しく表示され、間違いがないことを目視で確認した上で、取引を実行する

取引確認カードでも正しく表示され、間違いがないことを目視で確認した上で、取引を実行する