初期侵入防御から「可視化」へ、ビッグデータ解析を活用するトレンドマイクロ:Trend Micro DIRECTIONイベントレポート

2014年11月21日、トレンドマイクロは情報セキュリティカンファレンス「Direction」を開催した。基調講演「三年後のセキュリティをよむ」内のデモンストレーションにおいて、トレンドマイクロが考える新たな防御ソリューションの考え方が披露された。その様子をレポートしよう。

初期侵入に対策を施しても、侵入されてしまえば終わる

標的型攻撃が年々、巧妙化している中、防御の在り方にも新しいアプローチが登場している。ここではトレンドマイクロが考える最新のアプローチを「DIRECTION」の基調講演から紹介しよう。

基調講演のデモンストレーション部分は、トレンドマイクロのマーケティング戦略部 コアテク・スレットマーケティング課 担当課長 太田 浩二氏が担当した。

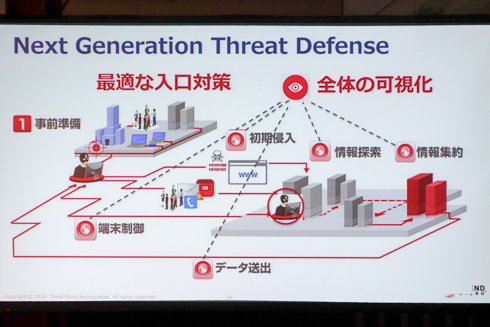

トレンドマイクロの「Next Generation Threat Defense」では、初期侵入段階の防御だけに注力するのではなく、事前準備としての「最適な入り口対策」を行い、その後の行動全体を可視化できるよう、各種機器のログを同社のSPN(Smart Protection Network)およびIBM、Splunk、HPなどのSIEM製品と連携し、ビッグデータ的なアプローチで取り組むものだ。

関連記事

眠る「マシンデータ」を処理、スプランクが国内でのビジネス戦略を発表(@IT)

http://www.atmarkit.co.jp/ait/articles/1401/16/news117.html

どれだけ過去にさかのぼれるか——ゼロデイ攻撃があったときのシナリオを考える

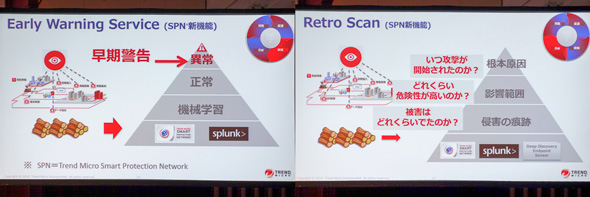

デモでは、実際に攻撃があったときにどのようにNext Generation Threat Defenceが動作するのかが解説された。ゼロデイ攻撃は脆弱(ぜいじゃく)性が発表される前から攻撃が行われている。発表後、どこまで過去ログにさかのぼれるかという点だけでなく、通常24時間程度で消滅してしまうC&Cサーバーの検知ができるのかという点も課題になる。

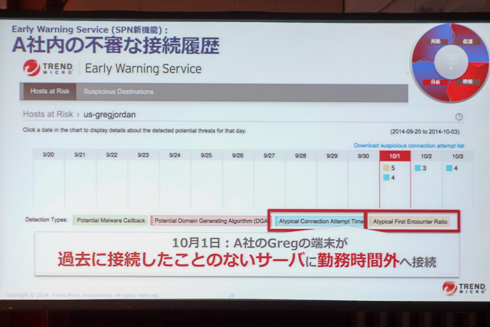

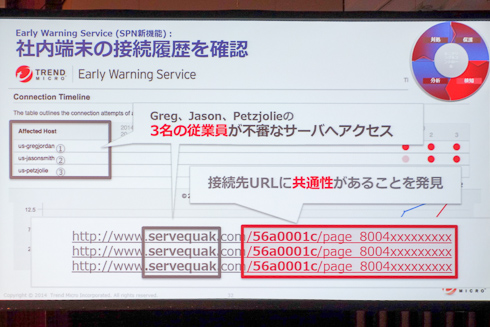

太田氏は標的型攻撃を基に解説を行う。とあるA社に不審な接続履歴が発見され、10月1日にA社の従業員、Greg氏の端末が「過去に接続したことのないサーバー」へ「勤務時間外」にアクセスが発生していることが分かる。リスクのあるエンドポイントを発見する「Early Warning Service」より、この情報がワーニングとして挙げられ、調査がスタートする。

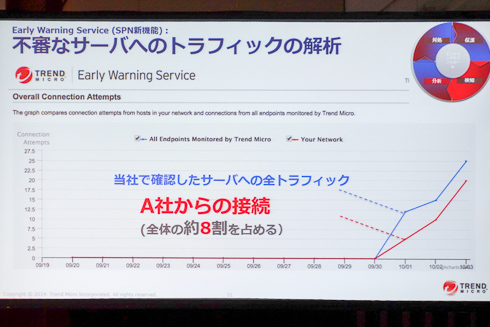

接続先を調査すると、中国であることが分かった。SPNと連携することで、トレンドマイクロの確認するトラフィック全体のうち、A社からのトラフィックが8割を超えることが把握できた。つまり、この攻撃はA社を狙う標的型攻撃だということが分かる。

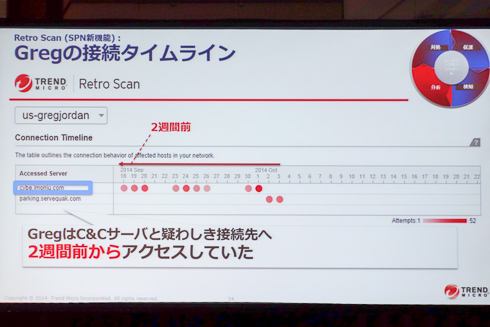

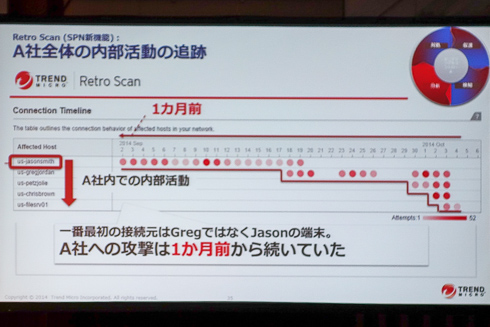

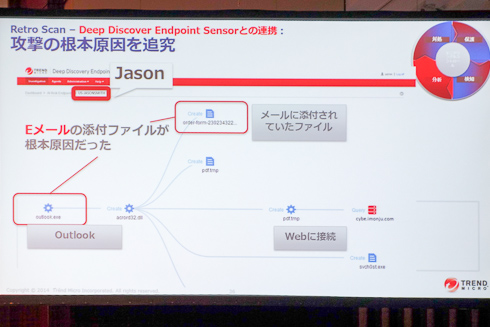

さらに、A社内に他の接続端末が存在していたかを確認する。社内のクライアントを確認すると、似たようなURLへ接続する3台の端末が確認できた。さらにGreg氏の端末の接続先を精査すると、2つのC&Cサーバーへの接続が発見できる。もう1つのC&Cサーバーを追うと、この攻撃は実は別端末、Jason氏がメールに添付されていた悪意あるPDFファイルを1か月前に開いてしまったがために発生していたことが判明した。これが、根本原因だったことが分かる。

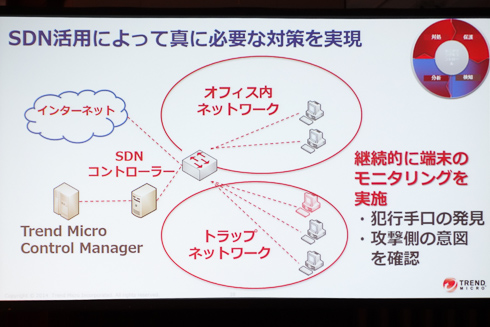

SDNを活用し「ネットワークサンドボックス」を実現

さらにトレンドマイクロは、感染端末を発見したときに自動的に「トラップネットワーク」へ移動させるような仕組みも取り入れるという。SDNコントローラーを使うことで、「継続的な感染端末のモニタリングが実現できる」(太田氏)という。これにより、犯行手口の発見や、攻撃側の意図を確認できる。昨今のマルウェアは単に切断、隔離してしまうと活動を停止するなどの「サンドボックス対策」を行っていることも多いため、このような形で監視するという手法を選んだというところだろう。

関連記事

マルウェアの視点で見るサンドボックス:

合法マルウェアで実感「リアルとサンドボックスの違い」(@IT)

http://www.atmarkit.co.jp/ait/articles/1404/18/news004.html

SIEMが重要なポイントになるか

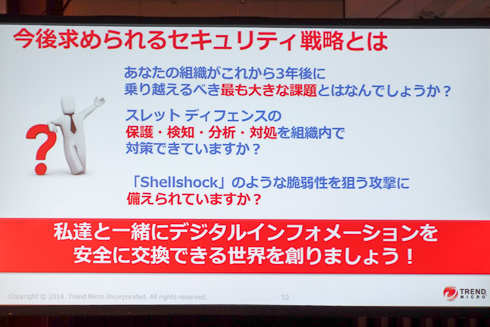

トレンドマイクロ代表取締役社長(CEO)エバ・チェン氏は、Shellshockでの事例を振り返り、「迅速な脅威防御(手法の提供)と保護が必要だ」と述べる。トレンドマイクロは仮想パッチによる「侵入保護」、さかのぼってチェックを検知することによる「脅威からの保護」、そしてエンドポイントからゲートウェイまでの多層防御による「ユーザーの保護」という三つのステップを、“迅速に”行うべきだと述べた。

チェン氏は新たな攻撃に対しては「これまでは保護、防御だけに注力していたが、これからは企業がスレットディフェンスを包括するライフサイクルの管理が必要。早期警告システムとその後の分析システムで掘り下げることで、迅速な対処策を練ることができる」と指摘する。

「3年後、セキュリティの景観がどうなっているかを考えてほしい。CIO、CSOにとって、一番の課題は何かを考えてほしい。洗練された攻撃が企業に与える影響は大きい。 次の『Shellshock』が来たときにどのような体制を組むことができるかは難しい。しかし、専門家がともに手を取ることで、デジタル世界を変えうる解決策を編み出すことができるだろう」(チェン氏)

関連記事

Trend Micro DIRECTION:

エバ・チェンが語る「個人と企業の境界線がなくなった世界」をどう守るか?(@IT)

http://www.atmarkit.co.jp/ait/articles/1411/21/news138.html

関連記事

脅威の変遷から見たサイバー攻撃の今、昔

脅威の変遷から見たサイバー攻撃の今、昔

サイバー攻撃の目的、対象、手法は時代とともに変わります。本記事ではサイバー攻撃の今昔を比較することで、脅威のこれからを考えます。 サイバー攻撃から“身を守る”手法、その歴史を知る

サイバー攻撃から“身を守る”手法、その歴史を知る

後編では、サイバー攻撃による脅威への対策としてセキュリティベンダーが取り組んできた、さまざまな技術の進歩を追いかけます。 コンシューマー向けにも「クラウドゲートウェイ」トレンドマイクロ新戦略発表

コンシューマー向けにも「クラウドゲートウェイ」トレンドマイクロ新戦略発表

家族をサイバー攻撃の脅威から守る――トレンドマイクロがコンシューマー分野における今後のビジネス戦略について発表を行った。 トレンドマイクロが立ち向かうものは――2014年事業戦略を発表

トレンドマイクロが立ち向かうものは――2014年事業戦略を発表

トレンドマイクロは2014年の事業戦略を発表し、同社が考える次世代型脅威防御を実現するための新たなアプローチとサービス群を発表した。 眠る「マシンデータ」を処理、スプランクが国内でのビジネス戦略を発表

眠る「マシンデータ」を処理、スプランクが国内でのビジネス戦略を発表

米スプランクが日本国内ビジネスの戦略を発表、2014年は「セキュリティ」「ビッグデータ」そして「学術」にフォーカスする。

Copyright © ITmedia, Inc. All Rights Reserved.

トレンドマイクロ マーケティング戦略部 コアテク・スレットマーケティング課 担当課長 太田 浩二氏

トレンドマイクロ マーケティング戦略部 コアテク・スレットマーケティング課 担当課長 太田 浩二氏 トレンドマイクロの「Next Generation Threas Defense」

トレンドマイクロの「Next Generation Threas Defense」

「Early Warning Service」がGregの端末の異常を発見

「Early Warning Service」がGregの端末の異常を発見 トレンドマイクロが収集したデータと比較することにより、A社を狙った「標的型攻撃」であることを認識

トレンドマイクロが収集したデータと比較することにより、A社を狙った「標的型攻撃」であることを認識 社内の接続端末は3つ。URLの共通性を発見できた

社内の接続端末は3つ。URLの共通性を発見できた 共通性のあるURLを追うと、2週間前からC&Cサーバーへ接続していたことが分かる

共通性のあるURLを追うと、2週間前からC&Cサーバーへ接続していたことが分かる C&Cサーバーへの接続は、1か月前にJason氏の端末から行われていたことも判明

C&Cサーバーへの接続は、1か月前にJason氏の端末から行われていたことも判明 さらに追うと、1か月前に送られていたJason氏への「添付メール」が根本原因だったことが分かる

さらに追うと、1か月前に送られていたJason氏への「添付メール」が根本原因だったことが分かる SDNコントローラーを使い、感染端末をトラップネットワークへ移動し、観察することができる

SDNコントローラーを使い、感染端末をトラップネットワークへ移動し、観察することができる トレンドマイクロ 代表取締役社長(CEO)エバ・チェン氏

トレンドマイクロ 代表取締役社長(CEO)エバ・チェン氏 トレンドマイクロが考える「今後求められるセキュリティ戦略」

トレンドマイクロが考える「今後求められるセキュリティ戦略」