もっと新しいエメット(EMET 5.2)さん、リ・リリース:山市良のうぃんどうず日記(29)

2015年3月に「EMET 5.2」が公開されました。実は、今公開されているEMET 5.2は“二度目”のリリースです。数日で差し替えられたEMET 5.2、いったい何があったのでしょうか?

EMET最新版「5.2」がリリース。今度は大丈夫?

マイクロソフトが提供する無償の脆弱(ぜいじゃく)性緩和ツール「Enhanced Mitigation Experience Toolkit(EMET)」については、本連載で何度も取り上げてきました。これまでいくつか不具合を指摘し、EMETのセキュリティ機能に過度に期待すべきではないとお伝えしてきました。

EMETの最新バージョン「EMET 5.2」が、2015年3月12日(米国時間)に公開されました。EMET 5.2の新機能については、緩和策がいくつか強化されたと思えばよいです。ここであえて説明はしません。

EMETが搭載している全ての緩和策をきちんと理解している人、理解できる人はいないでしょう。EMETが利用する脆弱性緩和策に関してはプロにお任せし、信じるしかありません。しかし、本当に信じてよいものかどうか、最近のEMETは不安にさせてくれます。

- Enhanced Mitigation Experience Toolkit 5.2[英語](Microsoft Download Center)

Windows 8.1のIE 11クラッシュ問題で数日後に差し替え

2015年3月12日(米国時間)に公開されたEMET 5.2には不具合があり、数日後に修正版に差し替えられました。バージョン番号、ダウンロードファイル名、ファイルサイズは変わっていないため、問題のあるEMET 5.2をダウンロードしたのか、修正版のEMET 5.2をダウンロードしたのか分からないということもあるかもしれません。

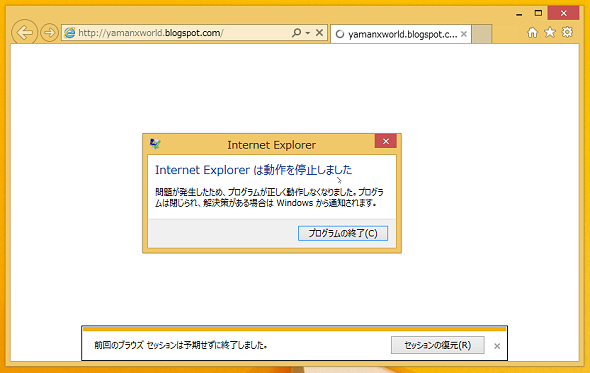

その不具合とは、Windows 8.1にEMET 5.2をインストール後、「Internet Explorer(IE)11」を開始すると「Internet Explorerは動作を停止しました」と表示され、クラッシュしてしまうというものでした(画面1)。

筆者は、Windows 8.1の64ビット版と32ビット版の両方でこの問題に遭遇しています。これは筆者の想像ですが、特定の環境に依存する問題ではなく、Windows 8.1とEMET 5.2の標準的な設定で発生する問題だったと思います。

なぜなら、問題を確認した1台は、Windows 8.1 Updateをクリーンインストールして、2015年3月までの全ての更新プログラムをインストールしただけのものでしたから。いち早くEMET 5.2にアップグレードしたWindows 8.1ユーザーの多くは、EMET 5.1に戻してしまったのではないでしょうか。

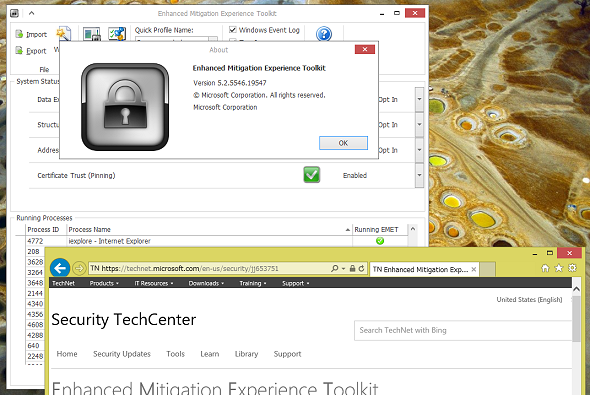

EMET 5.2をアンインストールしてしまった方、アンインストールしてEMET 5.1を再インストールしたという方で、まだ修正版のリリースにお気付きでない場合は、たぶん、もう大丈夫です。修正版をダウンロードし直して再インストールしてください(画面2)。

EMET 5.2が不具合により差し替えられたということは、以下のブログの更新情報しかありません。

- Security Research and Defense Blog > EMET 5.2 is available(update)[英語](Microsoft TechNet Blogs)

2015年3月16日以前にダウンロードした場合は、不具合のあるEMET 5.2の可能性があります。しかし、修正後のバージョン情報、ダウンロードファイル名、ファイルサイズに変更がないため、すでにダウンロードしたファイルが修正版なのかどうかを判断するのは難しいでしょう。

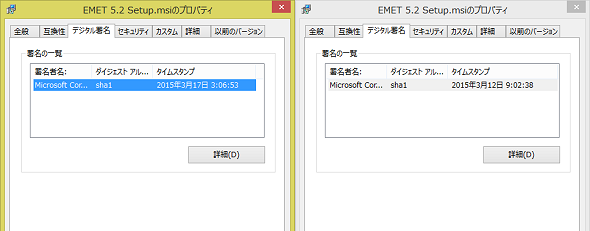

その場合は、ダウンロードファイル「EMET 5.2 Setup.msi」のデジタル署名を確認してみてください。デジタル署名が「2015年3月12日」の場合は不具合のあるEMET 5.2です。差し替えられた修正版のデジタル署名は「2015年3月17日」になっています(画面3)。

“たぶんもう大丈夫”と言ったのは、Windows 8.1の標準的な構成で問題が発生するようなものがリリースされてしまうことに対する疑念が残るからです。

EMET 5.2はWindows Vista Service Pack(SP)2〜Windows 8.1、Windows Server 2003 SP2〜Windows Server 2012 R2までをサポートしていますが、これらサポート対象OSの全てできちんとテストされているのでしょうか。テストされているのであれば、今回の問題は発生するはずはなかったと思います。こうなると、他の脆弱性緩和策は機能するのか、いざというときに攻撃を防いでくれるのか、気になるのは筆者だけではないでしょう。

ちなみに、修正版のEMET 5.2は、筆者のWindows 8.1環境で今のところは問題なく動作しています。ただし、脆弱性緩和策がちゃんと機能しているかというと、それは信じるしかありません。やはり、EMET 5.2は「補完的なセキュリティツール」として考えるべきであり、そのセキュリティ機能に過度に期待するべきではないでしょう。

さらに、EMET 5.0/5.1からのアップグレードにもご用心!

この問題は以前も指摘しましたが、新バージョンへのアップグレード前に知っておくべき重要なことなのであらためて説明します。これらを知らないで使っていると、実はEMETは何もしていないのに、根拠のない安心感だけを得ているということにもなりかねないからです。

一つ目の問題は、EMET 5.0またはEMET 5.1からEMET 5.2にアップグレードする(した)人に知っておいてほしいことです。

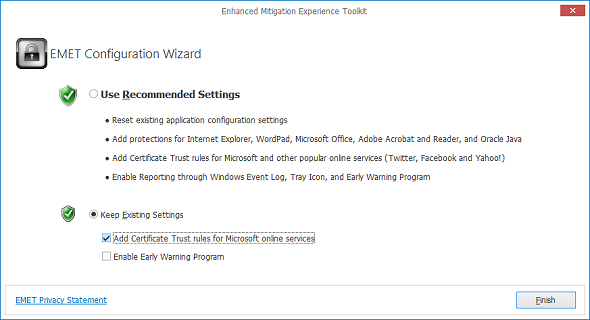

EMETをカスタマイズして使用している場合は、EMET 5.2にアップグレードする際、設定を引き継ぐために「EMET Configuration Wizard」で「Keep Existing Settings」を選択すると思います(画面4)。

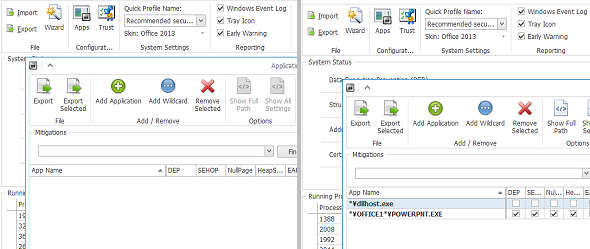

しかし、EMET 5.0またはEMET 5.1から「Keep Existing Settings」を選択してアップグレードした場合、「アプリケーションの設定」(Application Configurationのアプリケーションの登録とMigration Settingsの状態)は引き継がれず、空っぽになってしまうでしょう(画面5)。

画面5 「Keep Existing Settings」を選択してアップグレードした結果。左の画面はEMET 5.1からEMET 5.2へのアップグレード、右の画面はEMET 4.1からEMET 5.2へのアップグレード

画面5 「Keep Existing Settings」を選択してアップグレードした結果。左の画面はEMET 5.1からEMET 5.2へのアップグレード、右の画面はEMET 4.1からEMET 5.2へのアップグレードまた、「Add Certificate Trust rules for Microsoft online services」オプションをチェックした場合は、証明書信頼のWebサイトの保護設定(Protected Websites)とピンルールの設定(Pinning Rule)も全て上書きされてしまうと思います。

この問題はEMET 5.1からのもので、EMET 4.xからのアップグレードでは期待通りに機能します。ユーザーズガイドを見てもこの動作が不具合なのか、仕様なのか(「一つ前のメジャーバージョンからの引き継ぎ」という意味なのか)は分かりません。しかし、「Keep Existing Settings」を選択すれば設定を引き継いでくれると、誰もが思うはずです。

すでにアップグレードした人は、アプリケーション設定や証明書信頼の設定を再確認してください。設定が空っぽになっていたという方は、「EMET Configuration Wizard」を実行して、「Use Recommended Settings」を選択し、推奨設定を読み込んでから再設定するか、一から設定をし直すことになります。まだアップグレードしていないという人は、EMET 5.0/EMET 5.1から設定をエクスポートして、保存しておきましょう。アップグレード後にインポートして設定を復元できます。

Windows 7でEMETの証明書信頼は中間者攻撃をスルーしてしまう疑惑

次の問題はEMET 5.0からのものですが、Windows 7ユーザーが知っておくべき不具合です。その不具合とは、証明書信頼(Certificate Trust)機能が期待通りに機能しないというものです。

EMETが入っているから、SSL(Secure Sockets Layer)/TLS(Transport Layer Security)通信は安全と思っていませんか。Windows 7でEMET 5.xを使用している場合、EMETの証明書信頼機能は万が一のその時に何もしてくれませんよ。証明書信頼を適切に設定していたとしても、不正な証明書による中間者攻撃を完全にスルーしてしまうでしょう。

EMETの証明書信頼機能は、EMET 4.0で導入されました。この機能は、ルート証明書と特定のドメインのSSL/TLS証明書の関連を事前にピンルールとして設定しておくことで、ルート証明書の変動を検出し、WebサイトへのSSL/TLSアクセスを警告してくれるものです。EMET 5.0からは警告だけでなく、アクセスをブロックする機能も追加されました。

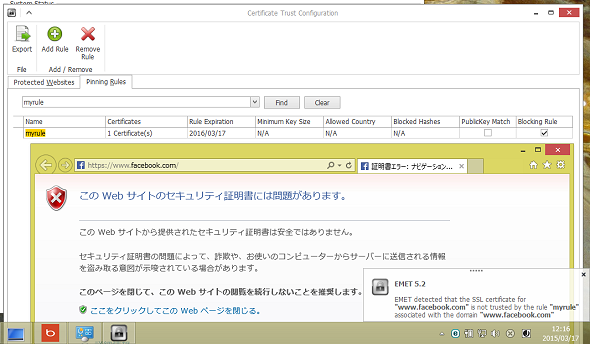

どのように動作するのか、この機能が正常に動作するWindows 8.1で試してみましょう。その方法は簡単です。でたらめなルート証明書を設定したルールを作成し、Facebookのドメイン「www.facebook.com」に設定します(画面6)。その状態でIEから「https://www.facebook.com」を開くと、EMETが警告またはブロックしてくれます(画面7)。

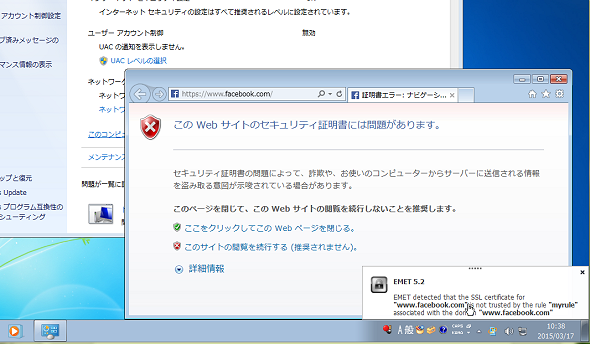

Windows 8.1で期待通りの動作をした証明書信頼機能のテスト設定と同じものを、Windows 7のEMET 5.2に対して設定しても、警告やブロックは全く機能しません(画面8)。ちなみに、Windows 7上のEMET 4.xであれば、EMET 4.xはちゃんと警告してくれます。

実は筆者は、Windows 7上のEMET 5.xでも、証明書信頼機能が正しく機能する方法を見つけています。その方法とは、「ユーザーアカウント制御(UAC)」を無効にすることです(画面9)。

しかし、EMETの証明書信頼機能を動かすためだけに、重要なセキュリティ機能であるUACを無効にするのはばかげているので、不具合の回避策にはなりません。Windows 7でEMET 5.2を利用するなら、EMET 5.2の証明書信頼機能の利用をあきらめるしかないでしょう。あるいは、緩和策は少なくなりますが、正常に機能するEMET 4.1 Update 1を利用するしかありません。

EMET 5.2の初期リリースの不具合、既知の問題、これらをふまえてEMET 5.2を導入するか否か、そのセキュリティ機能に期待するか否かは、あなた次第です。筆者の場合、利用させてもらいますが、信用しているわけではありません。少なくとも、“EMETが入っているから大丈夫”“EMET最強”、なんて考えは持つべきではありません。あくまでも他のセキュリティ対策と組み合わせて使う、補助的な、脆弱性を“緩和”してくれる“かもしれない”ツールなのです。

- Windows PowerShellで動くスクリプトがPowerShellでも動くとは限らない、なぜなのか?

- Microsoft Edgeが使えない! 2024年1月にWindows Server 2022で発生した「問題」を探る

- 長期の評価に最適なWindows 10/11 Enterprise Evaluationともっと長く付き合う“裏ワザ”

- Windows 11では「セキュリティの質問」を変更できない?――「質問」を変更するための“おまじない”あります

- Windows 11の「新規作成」コンテキストメニューから突然消えた「テキスト ドキュメント」――復活は実に簡単だった件

- Windows Updateのトラブルで“泣かない”ために「できること」「やっておきたいこと」

- 毎年恒例、「2024年にサポートが終了する」Microsoft製品/サービスまとめ――Windows 10サポート終了までの“最後の2年”をどう過ごす?

- Windowsをクリーンインストールしたら、すぐに済ませておきたい7つのこと

- テスト用AzureユーザーやMicrosoft 365ユーザーのパスワードを“無期限”にするには

- VBScriptが非推奨、将来削除の対象に――自作管理用のスクリプトはどうする? スクリプトの移植に生成AIは使える?

- Windows 11 バージョン22H2の新機能「Copilot」が見当たらない! そのワケは?

- Windows 11の「Windows回復環境(WinRE)」が累積更新でアップデートされるように変わった!

- AIサービスはまだ不安? 企業内で「Bingチャット」や「Bingチャットエンタープライズ」の使用を禁止したい

- これならサポート終了に間に合う? 「ストレージ移行サービス」によるWindowsファイルサーバの移行、やってみました

- Meltdown/Spectreの再来? Intelプロセッサの新たな脆弱性とその対応策

- Windows Server 2022の「Sconfig」ツールのローカライズ問題はサンプルスクリプトで代替

- スクリプトからOfficeアプリの製品名とバージョン(YYMM)情報を取得するには

- [裏技アリ]メモリ8GBのWindows 11デバイス上でメモリ4GBのWindows 11仮想マシンは動かせるのか?

- Windowsのログオン時に実行されるはずのタスクが実行されない謎、答えは至極単純だった

- WSL/WSL 2開発担当者は「Server Core」が眼中にないらしい――WSLの正しいインストール手順は存在するのか?

- Microsoft Edgeの不思議な“検出”とウザいBingチャットを開くアイコンを消す方法

- 2年後のWindows 10デバイスを思いながら、先行で不要なPCを廃棄した長い1日――データ完全消去の正しい手順

- 月例更新なんてカワイイもの、アプリの更新も忘れずに!――Microsoft製品の“更新”にまつわるエトセトラ

- Windowsのシステムイメージ作成で謎の“ファンクションが間違っています”エラー発生、この回避方法は?

- シン・クイックアシストの使い方――Windows PCのリモート支援がもっと楽に便利になった?

- アップグレードの繰り返しで無駄に増えたWindowsの回復パーティションを“スッキリ”と削除する方法

- Azure App ServiceでZIPデプロイのクイックスタートを決め、数日かけてやっと完走 “Hello World!”見るために

- Windows次回再起動時のオプションのコントロール、この手があった!――マルチブート環境、トラブルシューティングに有効

- OSのインプレースアップグレード後、VHDXが大きくなっちゃった! 最適化する方法は?

- Active DirectoryドメインコントローラーをWindows Server 2022にインプレースアップグレードしてみたら……

- 年明け早々の大騒動 “企業向け”Microsoft Defenderで起きたショートカット消失問題――その対処方法を検証してみた

- 大学進学する子どものために購入した2in1ノートPCで発生した「タブレットモード」のトラブルとは

- 年末年始恒例、「2023年にサポートが終了する」Microsoft製品まとめ――どうなるWindows? どうなるOfficeアプリ?

- “ワンオペ”はつらいよ、複数台のWindows Update作業にかかる手間を減らすには

- 犯人は2人いた? Windows起動直後に「CPU使用率100%」状態が続く原因と解消法

- Windows Updateは「炭素に対応」?――Windowsで見つけた“残念な日本語”2022年更新版

- サイズの大きなAzure仮想マシンの維持コストを劇的に節約する方法、教えます

- 無償の「ZoomIt」でRecord It! “できるプレゼンター”必携ツールに録画機能が追加

- 最新の「Windows 11 2022 Update(バージョン22H2)」がリリース! システム要件を満たしていないPCはアップグレードできるのか?

- さようならWindows Server SAC、代替はAKS/AKS on HCI?――Windowsのコンテナ環境はこれからどう変わるのか

- お待たせしました! ITプロ必携の最新技術書『インサイドWindows 第7版 下』、その注目ポイントを紹介

- このPCはWindows 11の動作要件を満たしません――だったら「ChromeOS Flex」で再利用すればいいじゃない!

- 「Internet Explorer(IE)」のサポート終了、対象外でも即終了となったWindows Server SACの謎を解く

- Windows Update後の「電源を入れたままにしてください」は“お願い”というよりも“警告”である

- システム要件に満たないPCをWindows 11へのアップグレードしたその後と、もう1台のPCをアップグレードした結果は……

- 【朗報】ついにWindows Server 2022で「WSL 2」が動くようになったよ!――インストール方法を詳細解説

- Microsoft Edgeの更新で出現した謎の挙動と更新エラー、これで解消できました

- 「C:\Windows\WinSxS」(コンポーネントストア)は絶対に触れてはいけないWindowsの“聖域”

- SQL Server 2008/2008 R2、3年目のESU終了目前――オンプレミスでのESU購入はコストに見合うものでしたか?

- Windows 11へのアップグレードの機会に、PCをリフレッシュしてみない?[後編]要件に満たないPCはどうなる?

- Windows 11へのアップグレードの機会に、PCをリフレッシュしてみない?[前編]

- 使って分かった、Windows 11のここが不満!

- こんにちは、Windows 11! アップグレードで気を付けたいこと、やっておきたいこと

- Microsoft Store版「Windows Sysinternals」は自動更新される? されない?

- 今更ながら気が付いたNTFSの「暗号化ファイルシステム(EFS)」の仕様変更

- ある日突然「Microsoft Edge」が開かなくなった、さあどうしましょう

- ついに登場! Microsoft Store版「Windows Sysinternals」をインストールしてみた

- 年末年始恒例、「2022年にサポートが終了する」Microsoft製品――Windows 10は? IEは?

- できるかな? Windows 11 To Go!

- こんにちは新サーバ、いろいろ詰め込み過ぎてゴメーン

- お疲れさまおじいちゃんサーバ、待ってるよ新人サーバ――引っ越し時にアレを忘れると大変なことに

- Windowsでダウンロードしたアプリがブロックされずに実行できるのはなぜ?

- 人知れず消えた古い「仮想マシン構成バージョン」のサポート

- 迫るサポート終了の日! それでもまだIEを使いたい

- どこが違う? Windows Updateが「今すぐインストール」で止まるPCの特徴は?

- Windows Admin Centerから拝借する「再起動スケジューリング」のマル秘テク

- Windows 10のMicrosoft Edgeのバージョンをロールバックする方法(Microsoft公式情報)

- 「Windows 11」の登場予告で、WindowsとWindows Server周辺は大混乱?

- 本当にできるのか? Windows 10のMicrosoft Edgeのバージョンをロールバックする方法

- ワークグループ環境のWindows NAS、ここがパスワード管理の“落とし穴”

- Windows NASの可用性をいろいろと試したくて――仮想マシン環境に再現してみた

- Windows NASの可用性をいろいろと試したくて――仮想マシンにNAS環境を再現する方法

- 2021年初夏、懐かしの「Windows 8」を新規インストール&更新してみたら……

- 1年ぶりのWindows 10 PCのメンテナンス、注意すべきポイントはどこ?

- Windows Serverの管理がもっと楽になる「Windows Admin Center」のここがイイ!(その2)

- Windows Serverの管理がもっと楽になる「Windows Admin Center」のここがイイ!(その1)

- 知らぬ間に新しくなっていた(?)Windows 10更新後の「更新してシャットダウン」「シャットダウン」「再起動」の挙動

- セキュリティチェックツール「Microsoft Baseline Security Analyzer(MBSA)」を継ぐものは?

- Hyper-V仮想マシンの「チェックポイント」を素早く行き来する“裏技”をご紹介

- Windowsクライアントのリモートデスクトップ接続状態を追跡、監視するための超お手軽なヒント集

- 2020年12月のWindows Updateでまたまた不穏な挙動! 油断ならない「更新プログラムのチェック」ボタンに注意

- あなたならどうする? 引き継ぎ一切なしで社内LAN上にあるデバイスをリストアップせよ!

- Windows 10で面倒になった「Windows Update」のコントロールを取り戻す方法はあるのか?

- ハードウェアの制約でWindowsの新規インストールを開始できない場合の「抜け道ガイド」

- フルバックアップがあってホントに助かった話〜もし、ユーザープロファイルが壊れたら〜

- [緊急報告2]Windows 10 バージョン2004以降へのアップグレードで新たに2つの問題が判明

- [緊急報告]Windows 10 バージョン1903以降へのアップグレードで突如判明した「証明書消失問題」とは

- うぃんどうず、どっきり、マル秘報告――しつこいようですがWindows Updateが“へん”の話

- 【速報】Windows 10 October 2020 Update(バージョン20H2)が正式リリースに

- Windows 10 May 2020 Update後のWindows Updateに“へん”化あり[その3]

- 壊れたノートPCの中に眠っていたWindows 8.1を仮想マシンで呼び覚ます

- 新規インストールしたWindows環境を自分好みに素早く構成する方法

- サポート終了しちゃったけど、Windows 7の新規インストールと最速更新(2020年7月版)

- Windows 10 May 2020 Update後のWindows Updateに“へん”化あり[その2]

- 検証! 機能更新プログラムのバージョン固定とスキップを可能にするWindows 10の新機能

- ある特定のWindowsコンポーネントが更新で置き換えられたのはいつ?

- Windows 10 May 2020 Update後のWindows Updateに変化あり

- 最近のWindows 10/Windows Serverの「累積更新」は差分ダウンロードではなくなったらしい

- 緊急! Windows 10 May 2020 Updateのアップグレードにちょっと待った!

- 失敗するWindows 10の「システムイメージの作成」をwbadminツールで代替する

- Windows 10のWindows Updateが再起動待ちになったら自動シャットダウンするスクリプト

- 全ての仮想マシンが停止したらホストをシャットダウンするスクリプト

- Windows Updateのインターネットトラフィックへの影響を考察してみた

- 見ないフリしてきたWindows Serverの“変なメッセージ”に向き合ってみた

- 緊急、Windowsの未パッチの脆弱性(ADV200006)回避策をバッチ化する

- 相変わらず「Windows Server 2016」の更新が遅々として進まない件

- 「Disk2vhd」を使用したUEFI/GPTベースシステムのHyper-VへのP2V移行

- サポート終了から6年たったけど、Windows XPを新規インストールしてみた

- 日本では提供されない、EOS後も続くWindows 7向けの手厚いサービスがあった?

- ものぐさ筆者、14年ぶりにPCをリプレースするってよ

- リリースから7年後のWindows Server 2012の新規インストール(2019年12月版)

- わが家/筆者もようやく、ADSLとガラケーから卒業

- 1人暮らしを始める大学生のために、遠隔地から親ができるPCサポート

- Pingよりも高機能! ネットワーク管理者のための「PsPing」活用法

- Windowsトラブル解決事例──容量可変VHD肥大化の犯人とその解消

- Windows 10 ProとPro Educationの境界線は……

- サポート終了直前だけど、Windows 7の新規インストールと最速更新(2019年9月版)

- 「Invoke-WebRequest」コマンドレットをTLS 1.2対応にする2つの方法

- Windows 7カウントダウン、第3シーズン

- Windows 10 バージョン1903になっても「更新プログラムのチェック」は上級者向けボタンだった

- 続・Windows Updateの“更新遅い”問題を改善したい!──Windows Server 2016の場合[第2弾]

- Windows 10トラブル“未”解決事例──スタートメニューに現れた「謎のショートカット」は見ないこと、見えないことに

- Windows Updateトラブル解決事例──Windows 10 Sモードの場合

- Windowsトラブル解決事例──起動不能になった「Windows To Go」デバイスを復活させる方法

- Windows 10からの挑戦状、再び――これまでEducationエディションではWDAGが使えなかった

- 突然消滅したMicrosoft TechNet/MSDNブログ(日本語)の捜索

- あのマルウェアの悪夢が再び? Windows XPに3回目のセキュリティパッチが緊急公開

- ディスク容量不足解消のためクリーンアップ、まだ終わっていなかった

- Windows Updateの“更新遅い”問題を改善したい!――Windows Server 2016の場合

- 今使っているPC、電源ボタンを押して起動したのは何時だったっけ?

- Windows Server 2019評価版の提供再開がここまで遅れた理由は?

- 「IEを使わないで」ではなくて「IEを既定にしないで」

- Windowsファイアウォールを肥大化させている犯人は誰だ!

- 2019年もWindows Updateとの格闘は続くらしい……

- 更新プログラムのダウンロード/インストール進捗状況が知りたい――Windows 10(バージョン1709以降)の更新用スクリプト解説

- Windows Server 2019の新規インストールはWindowsセットアップに任せてはダメ!

- 2018年、Windowsの重大ニュース……それはWindows Update問題

- Windows 10のIME、郵便番号辞書の更新はどうなっている?

- Windows Sysinternalsユーティリティーの入れ替え作業をPowerShellスクリプトで簡単に

- 未承認のワクチンですけど試してみませんか?――Windows Defenderのサンドボックス化の話

- Windows 10のWindows Updateでやってくる「更新プログラム」をまとめてみよう

- Windows 10 October 2018 Updateがやってきた? やってこない?

- チャレンジ、秘密のWinRE!

- Windowsのシャットダウン時、何をしているのか“のぞき見”したい!

- セーフモードでもWindows Updateしたい──Windows 10の場合

- アップグレードを繰り返してきたWindows 10 PC、たまにはお掃除を

- お疲れさま、そしてサヨウナラ、エメット(EMET)さん

- 半期チャネルにWindows 10 バージョン1803の機能更新プログラムがやってきた

- 続・進まないWindows Update、やっぱり止まっていなかった

- サヨウナラ、それともまだ現役? 初代Nano Server

- 続・フルバックアップからのWindows 10の復元が失敗!? でもそれが最後の希望だとしたら……

- アップグレードの道が絶たれたPCはWindows 10 April 2018 Updateの夢を見るか?

- Windows Updateは適切な更新サイクルで――CredSSP脆弱性対策について

- 初夏のWindows 10まつり、Windows 10 April 2018 Updateがやってきた!――機能更新はやれるときに済まそう

- ITプロ(非開発者)向けWindowsカーネルデバッグ事始め

- これは戦いだ! Windows 10のWindows Updateにはやられる前にや……

- 数日ごとに使えなくなるBluetooth、Windows 10にこれからも働いてもらうために……

- フルバックアップからのWindows 10の復元が失敗!? でもそれが最後の希望だとしたら……

- 削除してもゾンビのようによみがえる、手ごわいWindows 10更新アシスタント(Update Assistant)

- WindowsとOfficeのサポートポリシーがまたまた変更?――次期Office「Office 2019」のサポートは……

- はじめてのWindows 10入門講座――最新OSとうまく付き合っていく方法

- 君は100%?――Windows 10仮想マシンで発生した原因不明のCPU使用率問題

- 緊急パッチだけではプロセッサ脆弱性対策は不十分――Spectre&Meltdown対策状況を再チェック

- 年の初めに再確認、2018年にサポートが終了するMicrosoft製品は?

- 年末恒例、ゆくWindows、くるWindows

- いつか役に立つかもしれない……勝手にMicrosoftのサポート情報を更新してみた(無保証)

- 今度はWindows 7のWindows Updateでトラブル──でも、解決策はあります!

- Windows 10のWindows Updateでまたもやトラブル――CBB、お前もか……

- Windows 10からの挑戦状、EducationエディションでWindows To Goワークスペースを作成せよ!

- 重箱の隅をつつくようですが、“重要なこと”なので言わせてもらいます――Windows 10の更新オプション名称変更について

- Windows 10 Fall Creators Updateがやってきた! 急いでアップグレードするその前に……

- 先行き不安なWindows Update――ボクが2017年10月の更新をスキップした(できた)理由

- 最新Office 365でマクロ/VBAの問題が発生――「Semi-Annual Channel(半期チャネル)」で助かったという話

- 再考、Windows OSのライフサイクル――安心して2020年を迎えるために

- IaaSクラウド上でWindows Server 2016のWindows Updateはハイリスク?

- そのNano Serverのインストール、ちょっと待った!

- 最近のWindows Updateは、本当にどうかしている(と思う)

- Windows 10 Fall Creators Updateで増える「設定」は「ms-settings:URI」で狙い撃ち

- Windows 10 Fall Creators Update、「ペイント」の行方よりも、あの「電卓」を返して!

- Windows 10のWindows Update、ネットワーク使用状況の報告は“正直”

- Windows 10のショートカット「ms-settings:URI」は使い始めると止められない

- Windows Server 2016の今後の“更新”が怖い

- 進まないWindows Update、やっぱり止まっていなかった

- Windows UpdateとIaaSクラウドは忍耐が試される?

- ランサムウェア「WannaCry」対策で安心してはいけない――いま一度、見直すべきWindowsの脆弱性対策

- ランサムウェア「Wanna Cryptor」に対し、異例のセキュリティパッチをWindows XPに提供する意味

- Windows 10 Creators UpdateのWindows Updateに追加された新機能「更新の一時停止」を試す

- Windows 10初期リリース(1507)のサービス終了のお知らせ

- 続報、Windows 10 Creators Updateがやってきた!――Windows Updateによる自動更新の場合

- Windows 10 Creators Updateがやってきた!――確実にアップグレードする方法を再確認

- トラブルシューター泣かせのWindowsの仕様変更──忘れられた互換性機能?

- デスクトップ版Outlookアプリのトラブルに振り回された日

- Windows Updateへの愚痴――Patch Tuesday、恐怖のトラブル集

- “Windows Vistaのサポート終了のお知らせ”のお知らせ

- トラブルシューター泣かせのイベントログメッセージ(その2)──「システム時刻の変更」に脆弱性あり?

- トラブルシューター泣かせのイベントログメッセージ(その1)――重大な翻訳ミス

- 再チェック! ファイル共有プロトコル「SMB」のためのセキュリティ対策

- Windows 10のWindows Updateサービスを停止しようと考えている方へ

- 2016年、Windows関連の話題を振り返る

- 覚えておいて損はなし! Windows 10の「フルバックアップ」と「ベアメタル回復」の実行手順

- PCのデスクトップは散らかっている方が使いやすい?

- Windows Updateが進まない/完了しない/失敗するという悪夢からの脱出――Windows 10/Windows Server 2016の場合

- 通常の方法でWindowsをインストールできない場合の“超抜け道的”対処方法

- 企業ユーザーは要注意? Windows 7/8.1の「更新プログラム」の提供方法が変わりました

- 今度こそ本当にさよなら、「Windows 10を入手する」アプリ

- 自動VPN接続から消された「DNSトリガー」を復活してみた

- セーフモードでも起動できないという悪夢からの脱出、再び――Windows 10の場合

- Windows 10の新しい「電卓」と「ビルトインAdministrator」に見る“セキュリティの落とし穴”

- 速報! Windows 10 Anniversary Updateがやって来た!――確実にアップグレードするための3つの方法とは?

- もしもマウスが使えなかったら……

- Windows 10のトラブルシューティング事例――ストアとストアアプリをポリシーで制限するには?

- 更新プログラム「KB3159398」の適用で一部のグループポリシーが機能しなくなる問題を回避する方法

- “勝手にWindows 10にアップグレードされる”は本当か?

- ロールアップ更新プログラムでWindows 7の新規インストールが楽になる

- PowerShellのちょっとしたTips――改行コードを一括変換する

- Windows 10のトラブルシューティング事例――グループポリシーエディターのエラーを素早く解決する

- もしもキーボード配列が誤認識されていたら……

- Windows 10のトラブルシューティング、まとめました

- Windows 10とWindows Sysinternalsのいま

- Windows 10のトラブルシューティング事例――壊れたタスクを復元する/削除する

- Windows 10のトラブルシューティング事例――以前のバージョンに戻したくても「設定」を開けない

- Windows 10はEMETに頼らずとも安全?

- 進まない、終わらないWindows Updateのトラブルに解決策はあるのか?

- Windows 8、古いInternet Explorerのサポートが終了した日

- 2015年、私的Windows&マイクロソフト10大ニュース

- いま一度、確認しておきたいマイクロソフト製品のサポート終了期限

- Windows 10へ無料アップグレード? だが断る

- Windows 10で初のメジャーアップデートが提供されたけど……

- 知っておいて損はなし! Office 2016からのダウングレード方法

- 現行エメット(EMET)さんはWindows 10非対応、最新版はまだベータ――導入する、しないはあなた次第

- Windows 10のトラブルシューティング事例──未知のポリシー設定を探せ!

- 管理者が知っておくべきOffice 2016のインストールと更新の変更点

- Windows 10時代はトラブル脱出が厄介に?――実際のトラブル例と解決のヒント

- Windows 10への強行アップデートで、古いウルトラモバイルPCは輝きを取り戻せるか?

- “Windows 10へのアップグレード:失敗”はエラーではなかった――アップグレードインストールの簡単まとめ

- トラブルに遭遇したらどうすればいい? ――Windows 10のアップグレードで知っておくべき対処法

- Windows 10は謎だらけ――わたしも知らないWindows Updateの今後

- サヨウナラ Windows Server 2003! マルウエア対策の定義更新はいつまで続く?

- Word/Excelのパスワード保護も使いよう

- Word/Excelのパスワードによる保護では個人情報は守れません

- 「Windows 10を入手する」アプリは表示されましたか――Windows 10の無料アップグレード予約が開始

- Windows 10の発売日が決定! パッチ適用トラブルの迷宮から抜けられる日は近い?

- 熟成されて15年、昔も今も変わらないActive Directory――でも、なぜ“Active”なの?

- 続報、Windows 10って、古いPCでも本当に動くの?

- Windows 10プレビュー新ビルド10074公開、新規インストールで企業向けの新しいサインイン方法を発見

- Linux/OSSに不慣れでも大丈夫! WindowsでDockerを扱う際のポイント

- Windows 10プレビュー版、最新ビルド「10061」はUI改善が中心、メール/カレンダーアプリも新しく

- 次期Windows Serverの新しいプレビュー版が待ち遠しい

- 所要時間わずか10分で「Docker」を体験しよう――Azureで始めるDocker入門

- 99年間のバックアップに対応、何を保存しましょうか?――Azure Backup最新情報フォローアップの巻

- もっと新しいエメット(EMET 5.2)さん、リ・リリース

- Windows XPサポート終了から1年、Windows Server 2003の終了はもうすぐ

- システム監査対決! Windowsコマンドライン監査 vs. Sysmon

- 祝、Windows 7のWindows 10無償アップグレード! でも、古いPCで動くの?

- 最新ビルドを詳細レビュー! Windows 10 Technical Preview Build 9926がやってきた

- IEと.NET Frameworkのサポートポリシーが変わります(1年後ですが……)

- 英語版と日本語版、どっちのOS環境が使いやすい?

- 空き領域不足のWindowsタブレットを劇的ダイエット

- Microsoft Updateが使えなくなる日

- さらに新しいエメット(EMET)さんにもご用心!

- 続報、Windows 10 Technical Preview。新しいビルドの私的衝撃

- Cドライブの容量不足は「WinSxS」フォルダーの肥大化が原因?

- エメット(EMET)さん、破れたり

- Windows 10と次期Windows ServerのTechnical Preview、現わる

- あのころ、君はもっとスリムだったはず

- 新しいエメット(EMET)さんにご用心!

- IEで古いActiveXコントロールのブロックが始まるぞ

- 幻のWindows 8.1 Update 2と盆(凡)のアップデート

- Windowsのバージョンを識別するために昔作ったスクリプトたち

- セーフモードでも起動できないという悪夢からの脱出[その2]

- セキュリティ更新が受けられなくなる前に、Windows 8.1 Updateを!

- セーフモードでも起動できないという悪夢からの脱出[その1]

- セーフモードでもWindows Updateしたい[その2]

- セーフモードでもWindows Updateしたい[その1]

- 最近のWindows Updateって……

- お手柄、エメット(EMET)さん!

- その仮想マシンイメージ、止血済みですか?(OpenSSLの脆弱性)

- エメット(EMET)、していますか?

- “新しいOffice”はいろいろと新しい

- “Windows XPのサポート終了のお知らせ”のお知らせ

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Hyper-V(Oct 2008 - Sep 2015)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。

関連記事

プードル(POODLE)にかみつかれないためのIE対策

プードル(POODLE)にかみつかれないためのIE対策

2014年は「Heartbleed」(OpenSSL)、「ShellShock」(GNU bash)、「POODLE」(SSL 3.0)と、Web関連の脆弱性が立て続けに見つかりました。今回は、個人や企業が「Internet Explorer」に対してできるPOODLE対策を紹介します。12月の更新プログラムで問題は解消したと勘違いしていませんか? サポート切れのサーバーOSを使い続けるリスクは経営課題と考えるべき

サポート切れのサーバーOSを使い続けるリスクは経営課題と考えるべき

OSのサポートが終了すると、セキュリティ面で大きな問題を抱えることになる。では、サポート終了後もWindows Server 2003を使い続けることによって、企業はどのようなリスクを負うことになるのだろうか。IPAの渡辺貴仁氏に話を聞いた。 サポート終了迫る! Windows Server 2003からの乗り換え案内

サポート終了迫る! Windows Server 2003からの乗り換え案内

Windows Server 2003のサポート終了日「2015年7月」がいよいよ迫ってきた。現在Windows Server 2003を利用している企業は、新しいOSへの移行を本格的に検討する必要があるだろう。本稿では、Windows Server 2003から最新のWindows Server 2012 R2へ移行する理由やメリットについて取り上げる。 マイクロソフト、新たなWindows Server 2003移行支援策を提供――あらためて早期移行を呼び掛け

マイクロソフト、新たなWindows Server 2003移行支援策を提供――あらためて早期移行を呼び掛け

2014年7月8日、日本マイクロソフトは「2015年7月15日」にサポートが終了するWindows Server 2003からの移行に関する説明会を開催。新たに二つの移行支援策を提供する。

Copyright © ITmedia, Inc. All Rights Reserved.