DoS攻撃コードのうちにIISサーバーの早期対処を、HTTP.sysの脆弱性:全世界的に攻撃数が増加

マイクロソフトが2015年4月15日に修正したHTTP.sysの脆弱性を狙い、DoS状態を引き起こす攻撃コードが早速確認された。IISを動かしている環境では早期の対応が必要だ。

2014年の大型連休直前、OpenSSLに発覚したHeartbleedの脆弱性やApache Strutsの脆弱性への緊急対応に追われたWebサーバー管理者は少なくなかっただろう。残念ながら2015年も、連休に入る前に対処する必要のある脆弱性が公表された。Windows上でInternet Information Services(IIS)を稼働している場合だけだが、この脆弱性を狙う攻撃コードが確認されており、早期の対応が必要だ。

マイクロソフトは2015年4月15日、月例セキュリティパッチの一つとして、Windows OSのHTTPプロトコルスタック(HTTP.sys)に存在する脆弱性(MS15-034/CVE-2015-1635)を修正するセキュリティ更新プログラムを公開した。

この脆弱性の影響を受けるのは、Windows 7/8/8.1ならびにWindows Server 2008 R2/Windows Server 2012/Windows Server 2012 R2でIIS Webサーバーを稼働している環境だ。細工を施したHTTP/HTTPSリクエストを受け取ると、リモートから任意のコードを実行される恐れのある、危険性の高い脆弱性である。

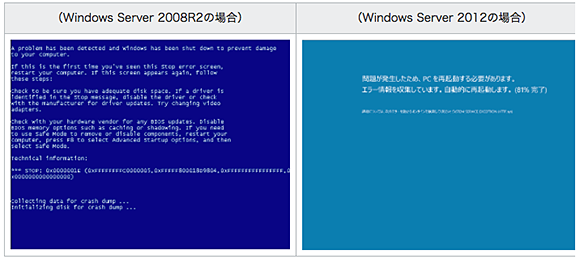

脆弱性が公表された翌4月16日には、情報処理推進機構(IPA)や複数のセキュリティ企業が、CVE-2015-1635の脆弱性を突く攻撃コードが流通していることを確認した。このコードはWindows Server 2008 R2+IIS 7やWindows Server 2012+IIS 8の組み合わせに対し有効で、システムがクラッシュしてブルースクリーンが発生することを、トレンドマイクロやソフトバンク・テクノロジーが検証し、公表している。

ソフトバンク・テクノロジーでは、Windows Server 2008R2およびWindows Server 2012で、細工を施したHTTPリクエストを受信するとOSがダウンすることを確認した。HTTPS通信でも同様の事象が発生するという(ソフトバンク・テクノロジーのレポートより)

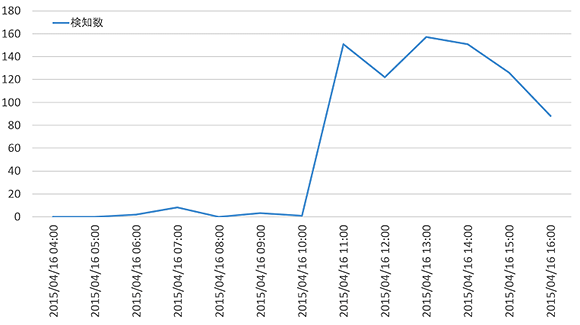

ソフトバンク・テクノロジーでは、Windows Server 2008R2およびWindows Server 2012で、細工を施したHTTPリクエストを受信するとOSがダウンすることを確認した。HTTPS通信でも同様の事象が発生するという(ソフトバンク・テクノロジーのレポートより)またIBM Tokyo SOCが公表した情報では、4月16日10時以降、HTTP.sysを狙う攻撃数が急増していることが分かる。この攻撃の中には、セキュリティベンダーが調査目的で行っているものも含まれているというが、中国、アメリカ、ポルトガル、アルゼンチンなどに属する複数のIPアドレスから行われており、「攻撃対象の国や業種に明確な偏りが見られない」という。IBMではこのことを踏まえ、広く脆弱性の有無を調査する目的で攻撃が行われているのではないかと推測している。

ただし、今のところ流通している攻撃コードは、対象サーバーをブルースクリーン状態にし、強制終了に追い込む(サービス拒否を発生させる)というものだ。業種によってはWebサーバーが停止に追い込まれるだけでも大きなダメージではあるが、任意のコード実行にまでつながる攻撃は確認されていない。

だがソフトバンク・テクノロジーの辻伸弘氏は、「この攻撃コードが、今後、任意のコード実行を実現する攻撃コードにつながる可能性を考慮し、BSOD(ブルースクリーン・オブ・デス)のみの今のうちに対策のアクションプランを立ててほしい」と述べている。

CVE-2015-1635への対策は?

CVE-2015-1635への対策は、マイクロソフトが公開したパッチを適用することだ。

ただし、環境によってはすぐに適用できない場合もある。マイクロソフトではそうしたケースの回避策として「IIS 7の場合、IISカーネル キャッシュを無効にする」ことを挙げている。ただ、サービスによってはわずかなパフォーマンスの低下でも避けたい、という事情があるかもしれない。その場合は少なくとも、SnortをはじめとするIPSに、攻撃コードをブロックするルールを追加するなどして対処するべきである。つまり、

- 自社のシステムが影響を受けるかどうかを確認する(nmap用ルールなどが公開されている)

- 影響を受ける場合、マイクロソフトが公開したパッチを適用する

- 今すぐそれが難しい場合、IISカーネル キャッシュを無効にする

- いずれにせよ、IPSのルールを追加するなどして、攻撃コードに備える

となるだろう。辻氏は、「今すぐパッチを適用するのが無理でも、回避策の実施も考慮し、暫定対策をした上で、なるべく短い期間でパッチ適用のためのスケジュールを立ててほしい」と述べている。

関連記事

関連リンク

- マイクロソフト:マイクロソフト セキュリティ情報 MS15-034 - 緊急HTTP.sys の脆弱性により、リモートでコードが実行される (3042553)

- IPA:Microsoft 製品の脆弱性対策について(2015年4月)

- ソフトバンク・テクノロジー:HTTP.sysファイルの処理の脆弱性により、リモートから任意のコードを実行可能な脆弱性(CVE-2015-1635)(MS15-034)に関する調査レポート

- IBM Tokyo SOC Report:HTTP.sysの脆弱性(MS15-034/CVE-2015-1635)を狙う攻撃の検知状況

- MS15-034: HTTP.sys (IIS) DoS And Possible Remote Code Execution. PATCH NOW

Copyright © ITmedia, Inc. All Rights Reserved.

日本を含むIBM SOC全体で検知したHTTP.sysへの攻撃件数(

日本を含むIBM SOC全体で検知したHTTP.sysへの攻撃件数(