三つの重大インシデントが契機。米国防機関が実践する縦深/多層防御、データ中心型のセキュリティとは?:もうシステム/ネットワーク中心のアプローチでは情報を守れない!(2/3 ページ)

対サイバー攻撃の縦深防御を、ネットワーク/システム中心型から「データ中心型」へ移行

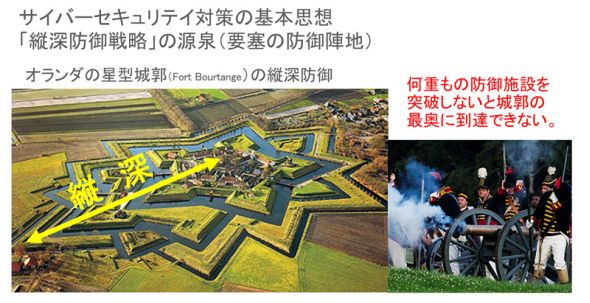

松岡氏によれば、攻撃に対する守りの基本は「縦深(多層)防御」であり、縦方向に何層もの防御線を張るのが「城郭/砦における防御の鉄則」だという。

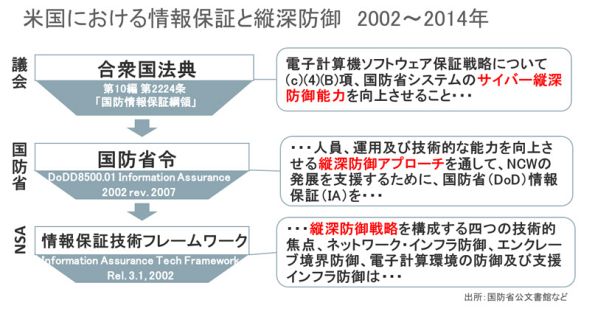

この考え方はサイバー攻撃についても同様に当てはまり、実際に米国では「サイバー空間における縦深防御能力の向上」に向け、議会、国防総省、そしてNSAが2002年から具体的な取り組みを始動させている。

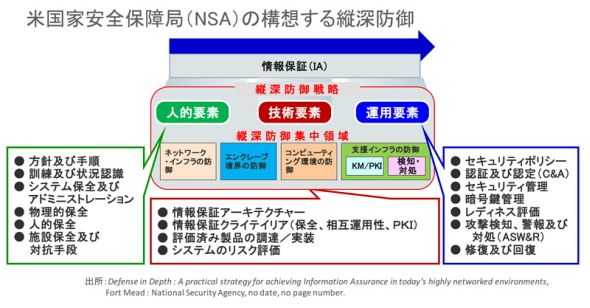

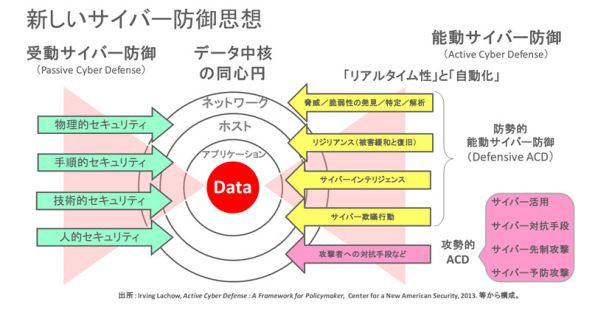

このサイバー攻撃に対する縦深防御の考え方を図式化すると、下図のようになる。

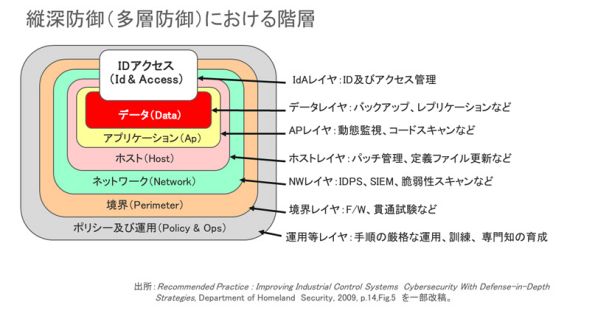

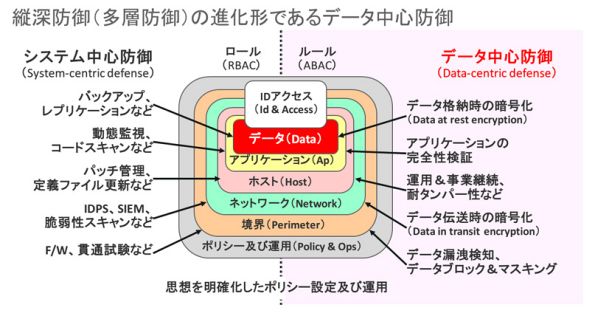

縦深防御のレイヤーは大きく「データ」「アプリケーション」「ホスト」「ネットワーク」「(内外ネットワークの)境界」、さらには人の管理/統制に絡む「セキュリティポリシー/運用」に分かれ、各層を縦断する形で「ID&アクセス管理」が存在する。松岡氏は、こうした階層構造を示した上で、「縦深防御では、人、技術、オペレーション(業務プロセス)の三つに対して、さまざまなアプローチを取る必要があります」と説明する。

ちなみに、縦深防御とは対極を成す概念に「境界防御(拠点防御)」がある。これは「ウイルスチェック」や「ファイアウォール」「ID&システムガバナンス」などで構成されたセキュリティアプローチを指すが、松岡氏によれば、このタイプの防御は、標的型のサイバー攻撃や内部不正に対してはほとんど無力なのだという。

さて、前述したセキュリティインシデントを経験した米軍では、2013年から縦深防御のアプローチを「データ中心型」へとシフトさせ始めたようだ。松岡氏によると、実際、米統合参謀本部が公開する白書の中でも、サイバー防衛の考え方をネットワーク/システム中心型からデータ中心型へと進化させることが明記されているという。

このアプローチを縦深防御のレイヤーに当てはめて考えると、下図のようになる。

図にある通り、従来型(システム中心型)の縦深防御は「ロール」ベースのセキュリティコントロールを基本とするが、データ中心型の防御では「ルール(属性)」ベースでセキュリティコントロールが行われる。

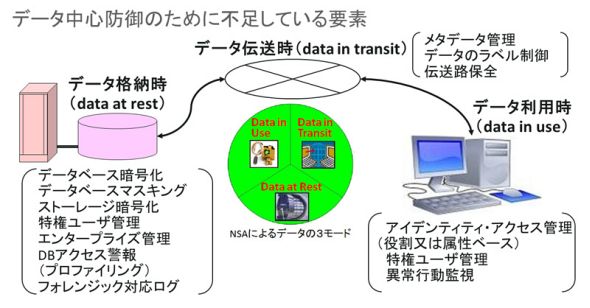

また、データの状態、すなわち「格納された(data at rest)状態」か、「伝送中(data in transit)」か、それとも「(ユーザーによる)操作中(data in use)」かといった状態に応じて、次に挙げるようなソリューションを適材適所で活用していくことが求められる。

- 暗号化

- データベースのマスキング&ブロック

- 特権ユーザー管理

- 不正アクセス警報

- 犯罪捜査(フォレンジック)用ロギング

- メタデータ管理

- データラベル制御

- 伝送路保全

- ID管理(役割/属性ベース)

- 異常行動監視

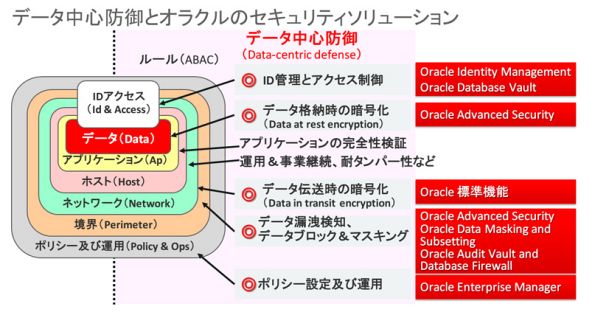

なお、オラクルでは、こうしたデータ中心の縦深/多層防御で必要とされる機能をカバーした各種データベースセキュリティ製品を既に提供している。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本オラクル株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2015年7月14日

関連情報

驚異的なパフォーマンス、優れた運用効率、最高の可用性とセキュリティ、クラウド対応を実現するOracle Exadataとの統合、クラウド、可用性や運用管理など、次世代データベース基盤構築のために参考になる必見資料をまとめてご紹介いたします。