ハードルがますます下がるDDoS攻撃、経路途中での防御を追求するアカマイ:攻撃元の情報を共有できるAPIの公開も検討

アカマイ・テクノロジーズは2015年10月19日「DDoS攻撃の実態と対策」と題する記者向け説明会を開催し、昨今のDDoS攻撃の動向を説明。根本的に対応が難しいDDoS攻撃への取り組みを説明した。

アカマイ・テクノロジーズは2015年10月19日「DDoS攻撃の実態と対策」と題する記者向け説明会を開催し、昨今のDDoS(Distributed Denial of Service attack)攻撃の動向を説明した。同社最高技術責任者の新村信氏は「インターネットという技術は根本的にDDoS攻撃に弱い構造を持っている」と指摘し、同社やインターネットサービスプロバイダー(ISP)が協調することで、攻撃経路の途中でDDoS攻撃を経つ手段を追求していくと述べた。

DDoS攻撃は、さまざまな「サイバー攻撃」の中でも比較的頻繁に見られる攻撃だ。2015年10月に入ってからも、成田空港や中部空港など国内の複数のWebサイトがDDoS攻撃を受け、アクセスできない状態に陥っていたことが報道されている。

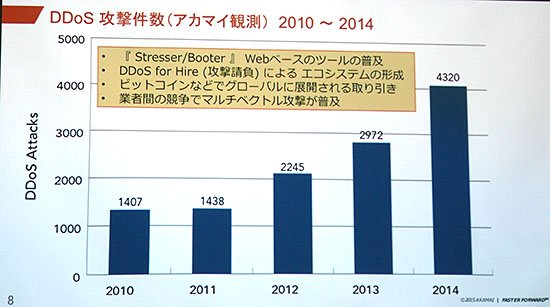

同社が対策に取り組み始めた2010年以降だけを見ても、DDoS攻撃の件数は急速に増えている。同時に規模も拡大し、10Gbps超、時には100Gbps超という、一般的なネットワーク機器や帯域のキャパシティをはるかに超える規模の攻撃が見られるようになった。なぜこのように頻繁に大規模なDDoS攻撃が行われるようになっているのだろうか。

その理由として新村氏は、「LOIC」「HOIC」といった攻撃ツールの普及や、「負荷テスト」と称してDDoS攻撃を行う代行業者らの存在によって「昔は高かったハードルが低くなり、誰でも簡単にDDoS攻撃をできるようになっている」ことを挙げ、DDoS攻撃のカジュアル化が要因の一つにあると述べた。特に、複数存在する代行業者の間では価格競争も発生している。

この結果、例えば中学生でも月額8ドルというお小遣い程度の料金さえ支払えば、オンラインゲームサイトにDDoS攻撃を実行し、2日間に渡ってサービスをダウンさせることができてしまう。また2015年夏には、国内のWebサイトに対してDDoS攻撃を実行し、攻撃の取りやめと引き換えにビットコインの支払いを要求する「恐喝」も話題となった。

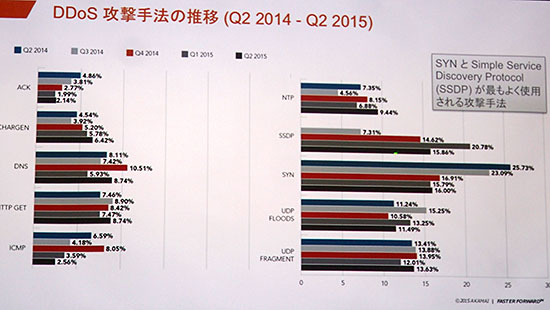

もう一つの要因は、脆弱性が残っている第三者のPCやサーバー、ネットワーク機器を「踏み台」とすることで、大量のトラフィックを生成できる環境が整ってしまっていることだ。この種の攻撃は、DNS(Domain Name System)やNTP(Network Time Protocol)、SSDP(Simple Service Discovery Protocol)といったプロトコルの仕組みを悪用して1つのパケットを「増幅」「反射」(リフレクション)させ、大量のトラフィックを目標のサーバーに集中させる。前述のDDoS攻撃代行業者もこうした仕組みを悪用している。

アカマイの観測によると、2014年第2四半期から2015年第2四半期にかけての1年間で最も多く用いられた手法は、シンプルな「SYN Flood」だが、その次に多かったのは、家庭用ホームルーターなどを踏み台にする「SSDPリフレクション攻撃」だった。SSDPは、UPnP(Universal Plug and Play)対応機器で用いられるプロトコルだ。攻撃者は機器探索の応答を悪用して大量のトラフィックを生成し、ターゲットとなる企業のWebサイトを停止させる。

SSDPリフレクション攻撃の踏み台対象となるデバイス数は推定で約410万台に上るという。「これは攻撃者にとって非常に有効な資源になってしまっている。個々の家庭での管理もさることながら、マンションのような集合住宅にはじめから設置されているものとなると、対応が難しい」と新村氏は述べている。

そもそもDDoS攻撃は、「プロトコルに沿って問い合わせに答える」というインターネットの仕組み上、対策が非常に困難だ。近年、ゲートウェイ部分で攻撃パケットを判別し、破棄する専用機器も登場しているが、対応可能なトラフィックは数十GBps程度。数百Gbpsという規模の攻撃にはハイエンドの機器でも対応できないし、対処する前に回線が埋まってしまう。かといって、踏み台も含めた攻撃元を全て絶つというのも現実的ではない。「攻撃経路の途中で防御システムを持つ、という方法を追求するしかない」と新村氏は述べた。

ただ、ターゲットとなるWebサイトが存在する受け手側のISPだけで対処するのは「あまり合理的ではない」(新村氏)。ISPは複数の顧客にサービスを提供している以上、あまりに大規模な攻撃を受けた場合、他の顧客を守るためやむを得ず該当トラフィックを遮断することもある。だが「これによって結果的に、攻撃者の意図を達成し、完璧なDDoSを完成させてしまうことになる」(新村氏)。

一方攻撃元側のISPでも、どうやって攻撃を検知し、隣接するISP間で共有するかが課題となる。加えて、限りなく攻撃の疑いが高いパケットであっても「破棄してもいいのか」という、通信事業者ならではの悩みもある。

新村氏はこう説明した上で、アカマイは、全世界に構築しているコンテンツ配信ネットワーク(CDN)を活用し、「ISPよりもちょっと高いレイヤーから、中間でDDoS攻撃を止める手助けをしている」と述べた。攻撃元に近いエッジサーバー群で攻撃トラフィックを破棄する「Kona Site Dedender」や、分散型DNSによってDDoS攻撃を吸収する「Fast DNS」、攻撃対象に向かうWeb以外のトラフィックを全て、BGPで専用の「スクラピングセンター」に振り向け、攻撃トラフィックを選り分ける「Prolexic」といった手段を用意しているという。

さらに、「今後、ISPに対し、DDoS攻撃に関する問い合わせ用のAPIを公開することも検討している。これにより、明らかに『クロ』であるIPアドレスやC&CサーバーのIPアドレスをISPに伝えることができる」(新村氏)という。

Copyright © ITmedia, Inc. All Rights Reserved.

アカマイ・テクノロジーズ 最高技術責任者の新村信氏

アカマイ・テクノロジーズ 最高技術責任者の新村信氏

DDoS攻撃の種類

DDoS攻撃の種類