ソフトウエアをアップデートしてから読んでほしい「不正広告」の話:特集:セキュリティリポート裏話(4)(1/2 ページ)

トレンドマイクロが2015年11月19日に公開したリポート「2015年第3四半期セキュリティラウンドアップ」の中で指摘した、不正広告(マルバタイジング)の問題。業界団体では対策の必要性を認識しながらも、「未然の防止は困難」であるのも事実だとしています。

この記事を開いてくださった読者の方に確認です。お使いのOSやWebブラウザーは最新のバージョンでしょうか? 組み込まれているAdobe Flash PlayerやJavaなどのプラグインは? もし最新バージョンでなければアップデートし、それからこの先を読み進めていただければと思います。

トレンドマイクロが2015年11月19日に公開したリポート「2015年第3四半期セキュリティラウンドアップ(http://www.trendmicro.co.jp/jp/security-intelligence/sr/sr-2015q3/index.html)は、衝撃的な内容でした。ポータルサイトやメディアといった多くのWebサイトに表示される「バナー広告」が、不正送金を行うトロイの木馬やランサムウエアなど、金銭目的のマルウエアに感染させる経路の一つになっていることを指摘するものだったからです。

この手法が浮上したきっかけは、2015年7月、東京都職員の端末9台が、広告を表示しただけで感染するマルウエアの被害を受け、外部への不正な通信が確認された事件でした。不正通信の原因調査を進めた結果、Adobe Flash Playerの脆弱性を突くバナー広告が原因であることが突き止められたのです。

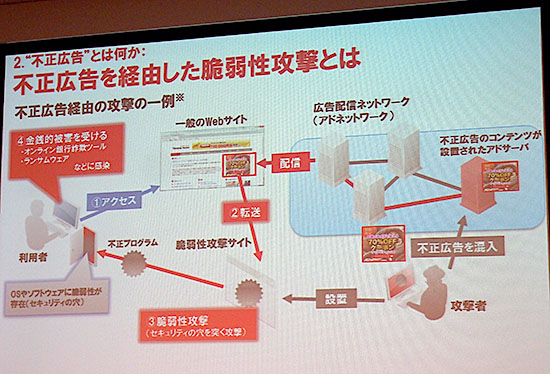

広告表示のバックエンドでユーザーを不正サイトに誘導するこのような手法は「マルバタイジング」とも呼ばれています。いつも訪れているWebサイトを見ただけでマルウエアに感染する恐れがあり、しかも見た目だけでは気付きにくい点が問題です。川口洋さんのコラム記事でも指摘されている通り、広告配信の仕組みが非常に複雑化していることも、攻撃者の追跡を困難にしています。

この事態を日本インタラクティブ広告協会(JIAA)はどのようにとらえているか尋ねたところ、「一般消費者に影響が及ぶ可能性があるため、対策の必要性は認識している」そうです。ただ、広告配信は海外の事業者も含め非常の多くのプレーヤーが関わる仕組みであることから、「未然の防止は困難」であるのも事実とし、現時点では事態が発覚したときに備えた会員向けの対処マニュアルの整備に取り組んでいるとのことです。

関連記事

Web広告からのマルウエア感染「Malvertising」にどう対処すべきか

http://www.atmarkit.co.jp/ait/articles/1512/21/news017.html

不正広告に汚染された正規サイトが攻撃誘導経路に、トレンドマイクロが報告書公開

http://www.atmarkit.co.jp/ait/articles/1511/20/news052.html

正規のWebサイトがマルウエア感染源に

トレンドマイクロは2015年12月3日に記者説明会を行い、2015年第3四半期セキュリティラウンドアップで解説したマルバタイジングの概要を紹介しました。同社のシニアスペシャリスト、森本純氏によると、「2015年7月から10月にかけての期間で、少なくとも3700以上のサイトで不正広告が表示された」といいます。この結果、不正な広告が置かれたアドサーバーへのアクセス数は1030万件に上りました。

不正な広告を表示したサイトの多くは、いわゆる「まとめサイト」やブログなどです(63%)。しかし、れっきとした企業が提供している有料ネットサービス(7%)や、ニュースメディア・情報ポータルサイト(4%)でも表示され、そこから脆弱性を攻撃するサイトへユーザーが誘導されていることが確認されました。

トレンドマイクロでは、こうした脆弱性攻撃サイトの動向をウォッチしています。この期間、日本からは約170万アクセスが誘導されていたそうです。その誘導元サイトが判明したのは42件。うち45%は「改ざんされた正規サイト」で、「正規サイト上の不正広告」は41%。いわゆる「怪しいサイト」に分類できる「不正サイト」の割合は14%に過ぎませんでした。総数こそ少ないものの、「怪しくないサイト」の占める比率に驚かされます。

トレンドマイクロは以前から、攻撃者が改ざんし、悪意あるスクリプトを埋め込んだ正規のWebサイトからマルウエア配布サイトにユーザーを誘導し、脆弱性を突いて感染させる手口を「ドライブバイダウンロード」と表現し、注意を呼び掛けてきました。同社だけではなく多くのセキュリティ企業が、今では「怪しいサイトに近付かない、アクセスしない」だけでは対策としては不十分であることを指摘しています。正規の(しかし改ざんされた)サイトにアクセスしただけで、目には見えなくても裏側で不正なサイトへリダイレクトされ、脆弱性を突かれてマルウエアに感染する恐れがあるからです。

マルバタイジングは、このドライブバイダウンロードに広告配信の仕組みを用いた、悪い方向への進化系と表現することもできるでしょう。しかも攻撃者にとってマルバタイジングは、正規のWebサイトを改ざんするよりもメリットがあります。「Web改ざんの場合、改ざんしたサイトからしか誘導できないが、不正広告の形ならばより多くの人気サイトを利用して感染を広げることができる」と森本氏は指摘しています。

その上、マルバタイジングは攻撃元の追跡が困難です。広告掲載サイトの多くは、広告主と直接やり取りするのではなく、アドネットワーク(広告配信ネットワーク)経由で広告を表示しています。広告主(出稿者)とそれを掲載する媒体との間には、DSP(Demand Side Platform)やSSP(Supply Side Platform)といった複数のプレーヤーが存在しています。これらプレーヤーの間で秒単位で入札が行われ、最も高い単価の広告がダイナミックに表示される仕組みで、広告データは複数のサーバーを経由します。このため森本氏は「後から不正な広告を追いかけようとしても、すでに消えてしまっているものもあり、追跡が困難だ」と述べています。

加えて、この出稿の仕組みをそのまま利用すれば、いつ、どんなユーザー相手に不正な広告を表示させるかをある程度コントロールできてしまいます。

リダイレクトの仕組みを悪用、未然の防止は困難?

インターネット広告が、プライバシー面だけでなくセキュリティ面で問題となるのは、これが初めてのことではありません。

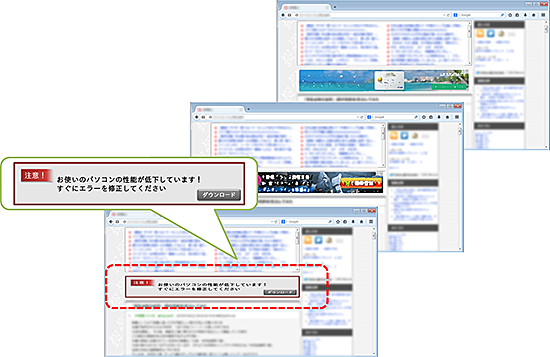

その一例が、クリックすると不正なサイトに誘導する広告です。最も有名なのは、「FakeAV」と呼ばれる偽セキュリティソフトの広告でしょう。「あなたのPCは危険です。今すぐ対策ソフトを入手してください」といった不安をあおるバナーを表示してユーザーを誤認させ、偽セキュリティ対策ソフトのサイトに誘導し、インストールさせるという手口です。実際には何ら対策ソフトとしての機能を果たさないにも関わらず、「購入代金」という名目でクレジットカード情報を入力させ、金銭的な被害を及ぼす例も報告されています。

しかし今回の問題は、ユーザーが広告を明示的にクリックしなくとも、Webブラウザー上で表示するだけでマルウエアがインストールされる恐れがあるという意味で、より深刻だと言えるでしょう。これに対し、ネット広告業界側はどのような対応を考えているのでしょうか?

関連記事

川口洋のセキュリティ・プライベート・アイズ(57):Web広告からのマルウエア感染「Malvertising」にどう対処すべきか

川口洋のセキュリティ・プライベート・アイズ(57):Web広告からのマルウエア感染「Malvertising」にどう対処すべきか

セキュリティベンダーの調査結果などから、昨今特に増加している攻撃として注目を集めるようになってきた「Malvertising」。複雑なアドネットワーク経由でWebサイト閲覧者にマルウエアが送り込まれるこの攻撃に対して、各関係者はどのような対策を講じるべきなのか。川口洋氏が独自の調査結果を踏まえながら考察します。 不正広告に汚染された正規サイトが攻撃誘導経路に、トレンドマイクロが報告書公開

不正広告に汚染された正規サイトが攻撃誘導経路に、トレンドマイクロが報告書公開

トレンドマイクロが2015年11月19日に公開した「2015年第3四半期セキュリティラウンドアップ」報告書によると、「正規サイトの改ざん」もしくは「正規サイト上の不正広告」を経由した攻撃が活発化しているという。

Copyright © ITmedia, Inc. All Rights Reserved.

トレンドマイクロ シニアスペシャリストの森本純氏

トレンドマイクロ シニアスペシャリストの森本純氏

偽セキュリティソフトのイメージ(IPAの資料、https://www.ipa.go.jp/security/txt/2015/02outline.htmlより)

偽セキュリティソフトのイメージ(IPAの資料、https://www.ipa.go.jp/security/txt/2015/02outline.htmlより)