多様化する「エンドポイントセキュリティ」、正解はどこにあるのか:製品ごとに全く異なるアプローチ(2/3 ページ)

各社各様のエンドポイント保護手法

一口にエンドポイントセキュリティと言っても、その手法は製品ごとにさまざまだ。各ベンダーのセッションでは、それぞれの製品の特徴について説明が行われた。

プロセス監視で組織内の脅威を可視化する

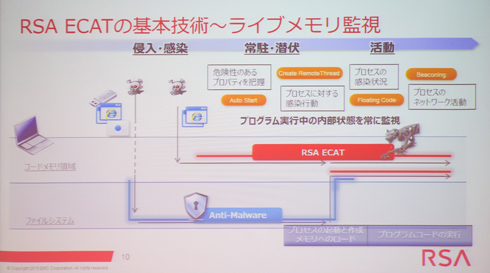

EMCの「RSA ECAT」では、各端末に導入した「エージェント」から上がってくる情報を基に、企業にやってくる脅威をあぶり出し、可視化して止めるというアプローチをとっている。

EMCジャパン RSA事業本部 事業推進部 ビジネスディベロップメントマネージャーの能村文武氏は、同製品の動作について「エージェントを介して各PCのライブメモリ監視を行い、起動しているPCのメモリ上に展開されたプロセスの中に“変なもの”がないかをチェックすることなどにより、脅威を可視化する」と説明した。この“変なもの”であるかどうかを判定するのにこれまではシグネチャを使ってファイルを分析する方法を用いていたが、この手法には限界があるため、現在はサンドボックス上での動作チェックやメモリ監視も行うという。

RSA ECATではこうした情報を基に各エンドポイントの不正な振る舞いをスコアリングし、管理する。「他のPCや初期状態のPCと比べたときに、スコアが高いかどうかといった点を見ることで、脅威を浮き彫りにできる」(能村氏)。

複数エンジンを組み合わせて“多層防御”を実現する

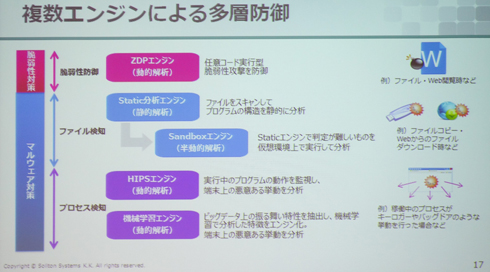

これとはまた異なるアプローチをとっているのが、未知の脅威を「複数のエンジン」でチェックするソリトンシステムズの「Zerona」だ。

この“複数のエンジン”には、脆弱性攻撃対策を行う「ZDP」、ファイルの静的/動的解析のための「Static」「Sandbox」、挙動監視の「HIPS」「Machine Learning」の5つが含まれる。これらのエンジンは、FFRIの「FFR yarai」のOEM提供を受け、ソリトンシステムズが独自実装を加えたものだ。Zeronaでは、これらのエンジンを用いて脆弱性を突く攻撃やマルウェアを検知、ブロックする。

WindowsAPIに着目した「ホワイトリスト」アプローチ

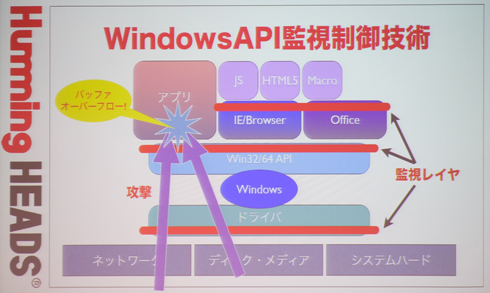

これに対して、「未知のプロセスは一切実行させない」というアプローチをとるのがハミングヘッズの「DefensePlatform」だ。同製品は「WindowsAPI」を介したプログラムの挙動を監視するもので、不審な動きが見られた場合、アラートを表示し、利用者もしくは管理者がその動作の可否を判断するのが基本的な仕組みだ。

石津氏はこの考え方を「インテリジェントホワイトリスト」と表現する。同氏は、「人の行為は“許容”し、プログラムによる自動動作を“疑う”というのが基本コンセプトだ。振る舞い検知ではなく、WindowsAPIだけを見ている点に特徴があり、新種や亜種のマルウェアに対しても効果を発揮する」と述べ、「例えば本製品では、遠隔操作マルウェアであるEmdiviや、ランサムウェアであるTeslaCryptの動作も止めることができた。メールなどに添付されたマルウェアを“開く”ことは止められないが、その後の“悪事”は止められる」と説明した。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

EMCジャパン RSA事業本部 事業推進部 ビジネスディベロップメントマネージャー 能村文武氏

EMCジャパン RSA事業本部 事業推進部 ビジネスディベロップメントマネージャー 能村文武氏

敵は内部にもあり! エンドポイントセキュリティの果たす役割

敵は内部にもあり! エンドポイントセキュリティの果たす役割 2015年、セキュリティ業界に激震をもたらした「標的型攻撃」を振り返る

2015年、セキュリティ業界に激震をもたらした「標的型攻撃」を振り返る 「DNS通信」記録していますか?――万一に備えたDNSクエリログの保存方法

「DNS通信」記録していますか?――万一に備えたDNSクエリログの保存方法