マイクロソフト、Azure ADのアクセス制御を拡張する「テナント制限機能」を提供開始:情報アクセス要件の厳しい企業に向け

マイクロソフトが、Azure ADにユーザーに特定テナントへのアクセスだけを許可する「Tenant Restrictions(テナント制限)機能」を追加した。情報アクセスやコンプライアンスの要件が厳しい業種、企業に向けて提供する。

マイクロソフトは2017年1月31日(米国時間)、クラウドベースのID管理サービス「Azure Active Directory(Azure AD)」に「Tenant Restrictions(テナント制限)」機能を追加したと発表。同日から一般提供を開始した。

テナント制限機能は、情報アクセスやコンプライアンスの要件が厳しい、金融、ヘルスケア、製薬などの業種の顧客向けて開発された機能。テナント制限機能により、顧客企業はSaaS(Software as a Service)型アプリケーションへのアクセス制御を強化できる。

クラウドサービスが登場する以前は、部門単位などでデスクトップアプリケーション、WebサイトのURL、IPアドレスなどを明示的にブロックすることで、こうしたアプリやサイトの利用をブロックできた。しかしSaaS型アプリケーションでは、1つのエンドポイント(例えばOffice 365では「outlook.office.com」など)が全てのユーザーに利用されるため、このブロック方法は取れない。

テナント制限機能は、この課題に対するクラウド時代の解決策と位置付けられる。アプリケーションがシングルサインオンのために使用するAzure ADテナントに基づいて、アクセスを制御できる。例えば企業ネットワーク内において「Office 365」を使うとしても、部門間で他部門のインスタンスにはアクセスできないようにするといった制御が可能だ。

テナント制限機能の仕組み

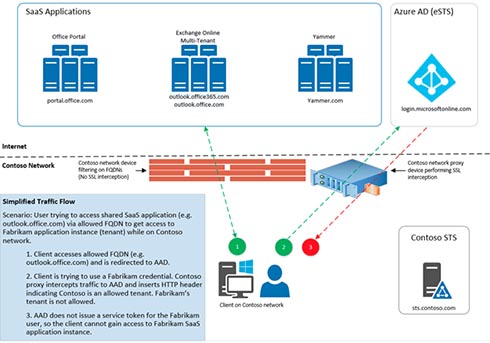

テナント制限機能は、オンプレミスのプロキシサーバを利用して実現される。オンプレミスのプロキシサーバは、Azure ADへの認証トラフィックをインターセプトするように構成される。プロキシは、「Restrict-Access-To-Tenants」という新しいヘッダ(ネットワーク上のユーザーがアクセスを許可されているテナントをリスト化したもの)を挿入する。Azure ADはこのヘッダから、許可されているテナントリストを読み取り、ユーザーやリソースが、そのリストに含まれるテナント内に来ている場合にのみ、セキュリティトークンを発行する。

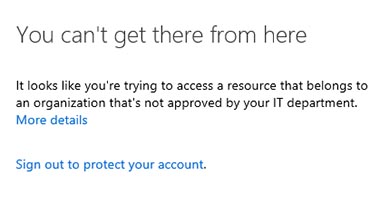

例えば、図1の“Contoso”ネットワーク上のユーザーが、許可されていないテナントである「outlook.office.com」インスタンスにサインインしようとすると、以下のようなメッセージ(図2)が表示され、アクセスが拒否される。

テナント制限機能の構成は企業プロキシインフラで行われるが、管理者は、Azureポータルからテナント制限機能レポートにアクセス可能。「Restricted-Access-Context」と指定されたテナントの管理者は、このレポートを使ってテナント制限ポリシーに基づいてブロックされた全てのサインイン(使用されたIDや対象Tenant IDを含む)を管理できる。

関連記事

クラウド上でActive Directoryドメインを簡単に導入できる――Azure ADドメインサービスの一般提供開始

クラウド上でActive Directoryドメインを簡単に導入できる――Azure ADドメインサービスの一般提供開始

Azure Active Directory(Azure AD)の新機能として「Azure ADドメインサービス」の正式提供が開始されました。これにより、Windows ServerのActive Directoryドメインサービスの機能を、Azureの仮想ネットワーク上に展開できるようになります。 Active DirectoryとAzure Active Directoryは何が違うのか?

Active DirectoryとAzure Active Directoryは何が違うのか?

Office 365のユーザー管理機能からスタートした「Azure Active Directory」。現在は、クラウドの認証基盤として、さまざまな機能を提供している。では、オンプレミスのActive DirectoryとAzure Active Directoryは何が違うのだろうか。 第2回 IDaaSの実装をAzure ADで理解する(前編)

第2回 IDaaSの実装をAzure ADで理解する(前編)

IDaaS(Identity as a Service)はどのように利用できるのか? 実際のサービスの1つ「Microsoft Azure Active Directory(Azure AD)」を例に挙げて、オンプレミスと比較しながら具体的に解説する。 Azure AD関連の新サービスが続々登場、ライセンスの大幅変更も

Azure AD関連の新サービスが続々登場、ライセンスの大幅変更も

「Azure Active Directory(Azure AD)に関連するいくつかのサービスが新たに正式提供されました。また、サービスの利用に必要なライセンスも大幅に変更されました。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

図2 許可されていないテナントのインスタンスにはアクセスできない

図2 許可されていないテナントのインスタンスにはアクセスできない