特定ユーザーを狙った標的型攻撃が登場、Sophosの2019年版脅威レポート:標的型攻撃が変化

Sophosは2019年版の脅威レポートを発表した。標的型ランサムウェア攻撃が不特定多数ではなく、特定組織を狙った計画的なものに変化しつつあり、身代金として数百万ドルを奪うことがあると指摘。サイバー犯罪者はWindows標準のシステム管理ツールを使用していることなどを明らかにした。

Sophosは、サイバーセキュリティの最新動向を分析した「SophosLabs 2019 Threat Report」の日本語版を発表した。同レポートは、過去12カ月間の脅威に関する傾向から、2019年に予測されるサイバーセキュリティへの影響を分析したもの。

それによると、サイバー攻撃は、計画的で身代金として数百万ドルを奪う標的型ランサムウェア攻撃に移行しつつあるという。こうした攻撃は、2018年に目立った不特定多数を狙う従来のランサムウェア攻撃とは異なる。

被害者を選んで直接攻撃

これまでの標的型攻撃は数百万件に上る大量の電子メールを自動的に配信し、偶然に頼って被害を拡大させてきた。

だが、今後は攻撃者が自ら標的となる人物を見つけて観察した上で攻撃方法を検討し、攻撃者が手動でサイバー防御壁を突破して身代金を支払わざるを得ないようにバックアップを消去するようになる。Sophosはこのような攻撃を「対話型攻撃」と呼んでいる。

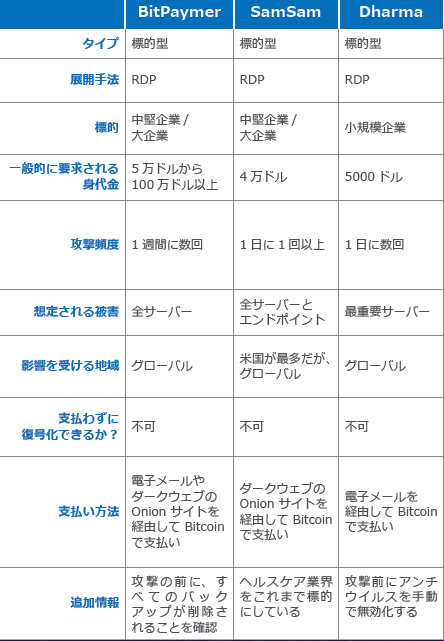

このような対話型攻撃が現在ブームになりつつあるという。同社では、実際にBitPaymerやSamSam、Dharmaといったランサムウェアを用いた攻撃によって身代金の搾取に成功している事例が模倣犯の攻撃を招いており、2019年にはさらに増加すると予測する。

攻撃スクリプトを小分けにして攻撃

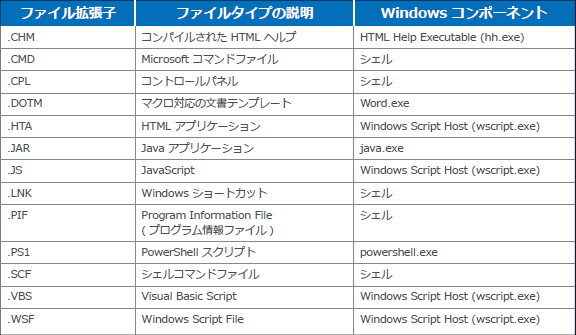

攻撃者が利用するツールについては、簡単に入手できるWindowsのシステム管理ツールを使用していることを明らかにした。

Sophosによると、Windows PowerShellやWindows Scriptingの実行ファイルなど、Windows Serverに既に組み込まれている管理ツールを使って、攻撃者はマルウェア攻撃を実行しているという。

この他、攻撃を実行するスクリプトをさまざまなパーツに分散させて順次取り込み、それらを最後に連結して、連鎖反応的に実行する「デジタルドミノ方法」を採っているという。ネットワーク上で活動している脅威を、IT管理者に検出されないようにするためだ。

一方、Windows向けに更新プログラムが配布されてから1年以上たつにもかかわらず、サイバー犯罪者がいまだに好んで攻撃に利用しているツールもあるという。2017年5月に世界的に拡散されたランサムウェア「WannaCry」が利用したWindowsの脆弱(ぜいじゃく)性を攻撃するためのツール「EternalBlue」だ。

EternalBlueと仮想通貨のマイニングソフトウェアの組み合わせが、収益性の高い犯罪行為に変化したからだ。企業ネットワーク内で拡散すると、この種のクリプトジャッキングマルウェアは短時間で複数のマシンに感染する。

SophosのCTO(最高技術責任者)を務めるJoe Levy氏は、「脅威が進化していることには疑いの余地がない。スキルの低いサイバー犯罪者は廃業に追いやられ、スキルのある犯罪者のみが競争に勝ち残りつつある。新しいサイバー犯罪者は、奥儀のようなテクニックを使った攻撃と出来合いのマルウェアを利用した平凡な攻撃ツールを組み合わせて使う。このような攻撃者は、スパイ活動や妨害行為ではなく不正な収入源を維持することを目的に、手作業によるハッキング技術を用いている」と述べている。

関連記事

防御不能マルウェアやインフラ標的の同時多発サイバー攻撃――ウォッチガードが2019年のセキュリティ動向を予測

防御不能マルウェアやインフラ標的の同時多発サイバー攻撃――ウォッチガードが2019年のセキュリティ動向を予測

ウォッチガードは、情報セキュリティについての2019年度の動向を予測した。過去の主な脅威に関するトレンドを分析した結果だ。従来の検知機能では防御できないファイルレスマルウェアの拡散や、国家によるサイバー攻撃を背景とした国連でのサイバーセキュリティ条約成立などを挙げた。 統合脅威管理サービスにサイバー保険を自動付帯、ケイ・オプティコムが提供

統合脅威管理サービスにサイバー保険を自動付帯、ケイ・オプティコムが提供

ケイ・オプティコムは、あいおいニッセイ同和損害保険と提携して、SaaS型の統合脅威管理サービスにサイバー保険を自動付帯した。保険の適用範囲を限定することで、保険料を実質無料とした。- 特集 セキュリティレポート裏話

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

BitPaymer、SamSam、Dharmaの特徴(

BitPaymer、SamSam、Dharmaの特徴( リスクの高いファイルタイプ(

リスクの高いファイルタイプ(