いわゆる「水飲み場攻撃」に管理者はどう対応すべきか:氷山の一角? 1つ1つの手口は既知でも、周到に組み合わせて準備

マイクロソフトは10月9日、Internet Explorer(IE)に存在したゼロデイ脆弱性の修正(MS13-080)を公開した。ラックは、この脆弱性を狙った攻撃は、より巧妙化した標的型攻撃だったとし、注意を呼び掛けている。

日本マイクロソフトは10月9日、月例セキュリティアップデートを公開した。この中には、Internet Explorer(IE)に存在したゼロデイ脆弱性の修正(MS13-080)も含まれている。パッチがリリースされる前に、この脆弱性を突いたゼロデイ攻撃が確認されていたこともあり、「ただちにアップデートすることを推奨する」(日本マイクロソフト)としている。

同日ラックは、「MS13-080を狙って発生した攻撃は、より巧妙化した標的型攻撃だった」とし、注意を呼び掛ける文書を公開した。

所属ユーザーを一網打尽、より「貪欲」な手口に

国内で「標的型攻撃」が広く報じられるようになったきっかけは、2011年9月に発生した、三菱重工業など複数の防衛産業の企業を狙った不正アクセス事件だろう。このときに主に使われた手段は「電子メール」だ。特定の組織に属するあるユーザーを狙い、宛名やタイトル、本文などを巧妙に偽造した電子メールを送付し、ユーザーをだまして添付ファイルを開かせることでマルウェアに感染させていた。

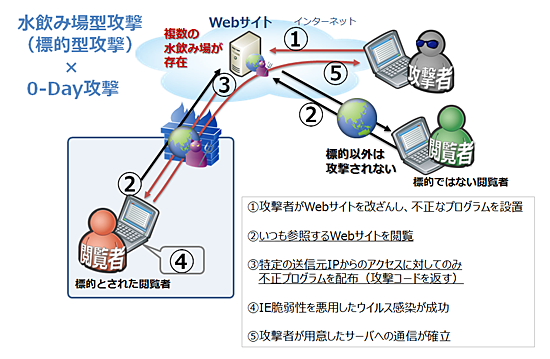

これに対し今回のケースでは、Webサイトを感染経路とし、特定の「ユーザー」どころか、特定の「組織・企業」全体をターゲットにしている。ターゲットとなった官公庁や組織が頻繁にアクセスするであろうWebサイトを改ざんし、IEの脆弱性を突いてマルウェアに感染させるというものだ。

改ざんしたWebサイトをマルウェア配布に使う手口は、すでに広く使われている(関連記事)が、その多くは不特定多数をターゲットにしていた。しかし今回の攻撃では、攻撃者がサーバに仕込んだスクリプトによって、特定のIPアドレス(ラックによると、約20の官公庁や組織のIPアドレス)からアクセスしたときにしかマルウェアをダウンロードさせないようになっていた。これには、標的を絞って感染させ、かつセキュリティベンダによる解析を逃れる狙いがあったものと見られる。事実、発覚は9月に入ってからだったが、調査の結果、実際の攻撃は8月頭から発生していた。

従来型のメールを使った標的型攻撃では、まず「個人」を狙い、そこを足がかりに内部ネットワークへと侵入範囲を広げていくと考えられている。しかしWebを悪用する手口では、手の込んだメールなどソーシャルエンジニアリング的な工夫を凝らすことなく、組織に属する複数のユーザーが一網打尽に攻撃を受ける可能性があり、より「貪欲」な手口だといえる。

このように手の込んだ手法を使っていることから、同社では一連の攻撃を特に「水飲み場攻撃」と表現している。メールを送りつけるのではなく、特定の組織に属するターゲットを「待ち伏せる」という意味合いからだ。

水飲み場になるWebサーバも「標的型」で狙われる?

もちろん「ゼロデイ攻撃」も、「改ざんされたWebサイトを介して感染させる手口」や「特定のターゲットのみに感染させる手口」も、これが初めてのケースではない。しかし、明確に日本の官公庁や企業をターゲットに定め、一連の手段を組み合わせて周到に準備している点に注意が必要だという。

こうした経緯を踏まえてラックでは、この攻撃が氷山の一角に過ぎず、他にも被害を受けた組織がある可能性があると指摘。以下のような対策を提案している。

エンドユーザー

エンドユーザーが実施できる防御策としては、従来通り、基本的な対策の徹底に尽きるという。セキュリティパッチを適用してOSやアプリケーションを最新の状態に保ち、ウイルス対策ソフトを導入する。パッチの適用が困難な場合は、マイクロソフトが公開している「Fix it」や「EMET」などの回避策を検討する。

企業などのネットワーク管理者

上記のエンドユーザー向けの基本的な対策を徹底するとともに、まず、管理下にある組織内で感染がないかの現状確認が重要だという。

具体的には、ファイアウォールやプロキシサーバなどのログ解析だ。ラックでは、一連の攻撃でマルウェア配布に使われたサイトと、感染したマルウェアが通信を行うC&CサーバのIPアドレスを公開している。これらはあくまでラックが把握しているものに過ぎず、変動している可能性もあるが、過去のログの中にこうしたIPアドレスが含まれていた場合には要注意だ。

ログの量は膨大であり、解析作業は大きな負担となるが、例えば、FQDNではなくIPアドレスで直接アクセスしているといった特徴や、「info.asp」など攻撃に使われたファイル名などが手掛かりになり得るという。

なおラックによると、一連の攻撃が発覚した端緒の1つは、社内からインターネットに接続する際に経由する認証プロキシサーバでのエラーだった。マルウェアが試みた通信で認証エラーが発生したことをきっかけに事故対応に動き、その流れでIEの脆弱性を狙ったゼロデイ攻撃であることなどが判明していったという。逆にいえば、プロキシ認証の導入も、異変をいち早く検知する手助けになる。

いずれにせよ「ゼロデイ攻撃は起こり得る」「感染は起こり得る」ことを前提に、ダメージを最小化することを念頭に置いて、従来からの基本的な対策に加え、セキュリティ監視と、いざというときの事故対応組織の整備を進めるべきだという。

Webサイト管理者

まずはネットワーク管理者同様に、手元のWebサーバが改ざんされていないかをチェックすることが重要だという。不審な文字列やスクリプトの有無をチェックすることになるが、チェックサム、あるいはコンテンツのファイルサイズや更新日時などを保存している場合は、それが手掛かりになる。

今回改ざんされたWebサーバは決して大規模なWebポータルではなく、中型の規模だが、特定の業界向けの情報に関心を持つユーザーが集まるWebサイトの運営に使われているものだったという。自分の管理下にあるサイトが「水飲み場」に改ざんされないようにするには、どうしたらいいのか。

ラックによると、今回の攻撃で「水飲み場」に使われたサイトでの改ざん手法はさまざまで、Gumblarのように管理者権限を抜き取られたらしいケース(関連記事)もあれば、Webサーバの脆弱性を突かれたケースもあった模様だ。

おそらく、真のターゲットが頻繁に訪れるWebサイトを把握し、それぞれのWebサーバの特性を見た上で改ざんを試みたのではないかという。その意味で、「水飲み場」にされたWebサーバもまた、「標的型攻撃」の被害者でもある。

狙いを付けられた以上、基本に立ち返って改ざん防止と早期発見体制の整備に取り組むことが第一だ。まずは、通常時にWebサイトの運用がどのように行われているか、システム構成はどうなっているか、Webサーバの正常状態を把握する。高度な専門ツールを導入しなくても、例えば作業リストや更新/ファイル転送日時を整理してチェックしたり、ファイルのチェックサムを取るといった、「ベタ」な手法でも、十分監視の役に立つという。

もちろん、Webサーバを構成するOSやWebアプリケーション、フレームワークやプラグインなどに脆弱性がないかを確認し、アップデートすること、管理者権限のアカウント管理を厳密に行うことなどは基本中の基本だ。中長期的な対策として、セキュリティ監視サービスの活用やWebコンテンツの定期的な診断といった方策も検討すべきという。

関連記事

IEのゼロデイ脆弱性を狙う攻撃を国内でも確認、早急な回避策適用を推奨

IEのゼロデイ脆弱性を狙う攻撃を国内でも確認、早急な回避策適用を推奨

日本マイクロソフトは2013年9月18日、Internet Explorer(IE)に任意のコードの実行につながるゼロデイ脆弱性が存在することを明らかにした。複数のセキュリティ関連組織が注意を呼び掛け、早急に対策を取るよう推奨している。- IEのゼロデイ攻撃、日本の組織や企業が標的に

- MetasploitがIEのゼロデイ脆弱性を付くモジュール追加

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.