Windows Server 2012 R2で始めるワークスタイル変革:【徹底解説】Windows Server 2012 R2(4)

外出先に持ち出したPCや自宅にあるPCから社内のシステム/データにアクセスして業務を行うなど、数年前では考えられないほどにワークスタイルは大きく変化している。今回はワークスタイルを変革するに当たり、Windows Server 2012 R2の利用で得られるメリットを紹介する。

Windows Server 2012 R2とクライアントの関係

本連載第1回目の「Windows Server 2012 R2とSystem Center 2012 R2が企業のクラウド導入を強力に後押しする」では、マイクロソフトの「クラウドOS」のコンセプトと活用できる技術について解説し、サーバーインフラをクラウドに置くか、自社運用にするかは二者択一ではないという話をした。

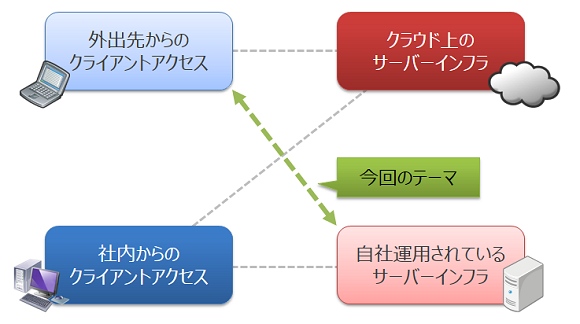

サーバーを自社内で運用したり、クラウドへ移行したり、組み合わせたりといった選択は、サーバーとクライアントの関係でも登場する話である。クライアントPCもまた、社内だけで利用されるとは限らない。「フレキシブルワークスタイル」とも呼ばれる、クライアントPCを社外に持ち出し、外出先や自宅から業務を行うケースも考えられるからだ(図1)。

今回は図1に示したサーバーとクライアントの接続形態の中から、社内にあるサーバーに対して外出先のクライアントPCから接続する際のポイントを取り上げる。

外出先からの社内サーバーへのアクセスいろいろ

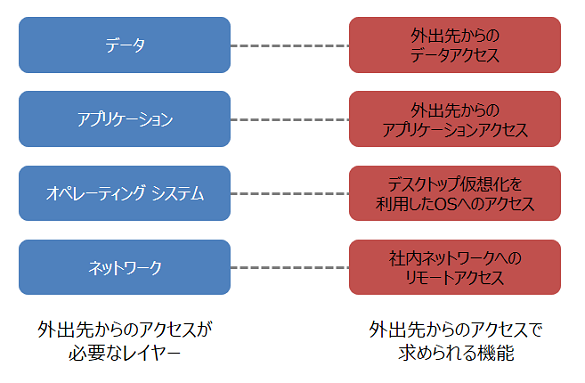

外出先から社内のサーバーに接続して業務を行う場合、会社が定めたセキュリティポリシーや業界内の慣習などによって、どのレベルまで社内サーバーへのアクセスを許可するかは異なる。そうしたさまざまなニーズをレイヤーにまとめたものが図2になる。

図2の見方を簡単に説明すると、例えば外出先でWordを使ってファイルを編集したり、PowerPointを使ってプレゼンテーションを行ったりする程度であれば、データだけにアクセスできればよいので、データレイヤーのソリューションを選択することになる。また、社内でも外出先でも全く同じOS環境を利用したいのであれば、オペレーティングシステムレイヤーのソリューションとなる。

それでは、レイヤーごとに具体的な利用シーンとWindows Server 2012 R2で実現できる機能を確認していこう。

レイヤーごとの社内サーバーとの連携方法

■データレイヤー:外出先からのデータアクセス

外出先でPCを使用した経験がある人なら、SkyDriveやDropboxのように、いつでも、どこからでも同じデータにアクセスしたいと思ったはずである。しかし、セキュリティポリシーなどの問題からSkyDriveやDropboxを使えない会社も多いだろう。

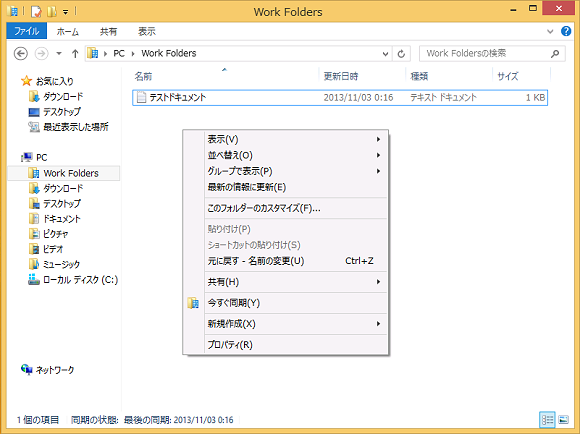

Windows Server 2012 R2では「ワークフォルダー(Work Folders)」と呼ばれる新機能によって、SkyDriveやDropboxのようなクラウドストレージと同じようなファイルアクセス機能を社内に設置したファイルサーバーに実装することができる。

ワークフォルダーはWindows Server 2012 R2の共有フォルダーの機能拡張として提供され、グループポリシーを設定されたWindows 8.1/Windows RT 8.1クライアントには「Work Folders」という名前のフォルダーが作成される。

クライアントPCでWork Foldersフォルダー内に保存したファイルは自動的に同期され、Windows Server 2012 R2のワークフォルダー用のサーバーに保存される(図3)。

サーバー側にはユーザーごとにフォルダーが作成され、同期されたクライアントPCのWork Foldersフォルダーの内容が保存される。このフォルダーには最初に同期したPCとは別のPCであっても、同じユーザーでサインインすればアクセスすることができる。

ワークフォルダーのクライアント/サーバー間の通信はSSL(Secure Sockets Layer)で行われるため、サーバーを公開設定にすれば、外出先からでも同期が行える。これにより、ユーザーは外出先からでも業務に使用するファイルに安全にアクセスできるようになる。そして、クラウドにデータを置くことなく、SkyDriveやDropboxと同等の機能を利用できることがワークフォルダーの最大のメリットになる。

■アプリケーションレイヤー:外出先からのアプリケーションアクセス

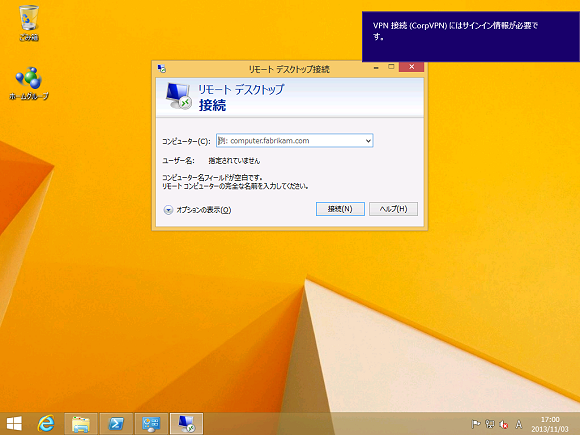

外出先から社内にあるアプリケーションにアクセスする場合、VPN(Virtual Private Network)での接続はこれまでもよく使われてきた方法だ。しかし、VPNは設定が面倒な上、タブレットデバイスなどではそもそもVPNが利用できない場合があった。

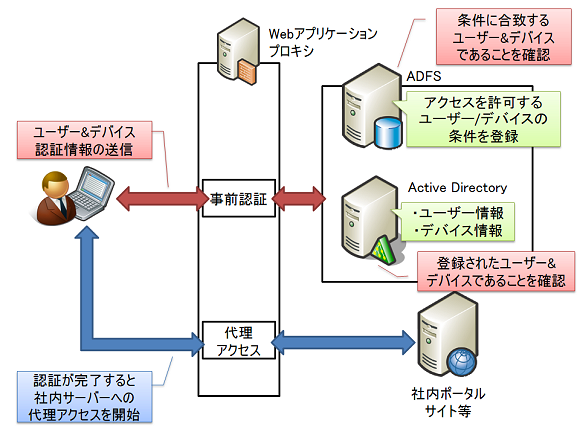

こうした課題の解決策の1つとしては、リバースプロキシを利用して社内アプリケーションを外部に公開し、外出先からのアクセスを提供する方法がある。Windows Server 2012 R2では「Webアプリケーションプロキシ」でリバースプロキシの機能を提供し、社内のアプリケーションを外部に公開することができる。

ここで懸念されるのが、社内アプリケーションをインターネットに公開することで、不正アクセスなどの温床にならないかという点だろう。基本的にWebアプリケーションプロキシを経由して社内アプリケーションにアクセスする場合は、ユーザー名/パスワードを利用することになるのだが、これが悪用される可能性があるのではないかということだ。Windows Server 2012 R2では、こうした不安への対策として「デバイス登録サービス(Device Registration Service:DRS)」をWebアプリケーションプロキシとともに利用する方法が新たに用意されている。

デバイス登録サービスは、Webアプリケーションプロキシに接続するデバイスをあらかじめActive Directoryに登録しておき、登録されたデバイスだけがWebアプリケーションプロキシ経由で社内アプリケーションにアクセスできるようにする仕組みだ(図4)。

Webアプリケーションプロキシとデバイス登録サービスの関係については、日本マイクロソフトのエバンジェリストである安納順一氏のブログ記事『Windows Server 2012 R2のWeb Application Proxyってナニするためのもの? Device Registration Serviceとの関係は?』で詳しく説明されているので、こちらも参考にしていただきたい。

さらに、デバイス登録サービスはActive Directoryの属性情報に基づいてアクセス可否を設定できるため、(タブレットデバイスではなく)Windows PCからのアクセスのみを許可する、特定のコンピューター名のデバイスからのアクセスのみを許可するといった運用が可能になる。

デバイス登録サービスによるデバイス認証は、Windows 8.1/Windows RT 8.1/iOSに対応している。Windows 8.1/Windows RT 8.1は「社内ネットワーク参加(Workplace Join)」と呼ばれる機能を通じて、デバイス登録を行うことができる。

■OSレイヤー:デスクトップ仮想化を利用したOSへのアクセス

外出先からのアクセスを提供するIT管理者の心配事の1つに、PCの紛失や盗難による情報漏えいが挙げられる。そのため、物理的なPCの持ち出しは許可しても、ソフトウェア的な要素の持ち出しは最低限に抑えたいだろう。

このようなケースでは、デスクトップ仮想化とも呼ばれる「VDI(Virtual Desktop Infrastructure)」を活用する方法がある。VDIとは、仮想マシン上で動作するクライアントOS環境に外出先からアクセスできるようにする技術である。外出先でクライアントOSを利用するときに、物理PCにインストールされているOSで作業するのではなく、VDIで提供される仮想マシンのOSで作業することだ。これにより、物理PC内には作業に利用したデータが保存されず、万が一、PCが紛失や盗難に遭っても情報漏えいを防ぐことができる。

■ネットワークレイヤー:社内ネットワークへのリモートアクセス

前述のWebアプリケーションプロキシの解説では、「VPNアクセスは設定が面倒」という話をした。ただし、Webアプリケーションプロキシによるアプリケーションの公開は、Webアプリケーションが中心となるため、それ以外の社内アプリケーションへのアクセスにはVPNを使わなければならない場合もある。

Windows Server 2012 R2は、Webアプリケーションプロキシを使わない社内アプリケーションへのアクセスを2つの方法で提供する。その1つが「自動VPN接続」だ。

自動VPN接続は、クライアントPCからアプリケーションへのアクセスが必要になったタイミングで自動的にVPN接続を開始する機能になる。自動的にVPN接続が開始されるので、ユーザーはVPNで接続していることを意識することなく、社内アプリケーションへアクセスすることができる。

自動VPN接続では接続を開始するアプリケーションをあらかじめ登録しておき、アプリケーションが起動されたタイミングでVPN接続が開始される(図5)。

自動VPN接続を行うアプリケーションの登録には、Windows PowerShellの「Add-VPNConnectionTriggerApplication」コマンドレットを使用する。このコマンドレットを実行するPowerShellスクリプトを作成し、グループポリシーなどで各クライアントで実行されるように構成しておけば、VPN接続の自動化だけでなく、自動VPN接続の設定自体も自動化することができる。

VPNの接続設定もWindows Server 2012 R2の標準機能で提供される「接続マネージャー管理キット(CMAK)」を使ってスクリプトを作成し、各クライアントで実行すれば自動化することが可能だ。

自動VPN接続、PowerShell、CMAKをフルに活用することで、VPNの初期設定と自動接続の設定、そしてVPN接続の全てが自動化されるので、これまでのようなVPN接続に関わる設定や接続の煩わしさから解放される。

もう1つのアクセス方法は、「DirectAccess」を利用することだ。DirectAccessはWindows Server 2008 R2からサポートされている外出先からのサーバーアクセス方法であり、HTTPS(Hypertext Transfer Protocol Secure)を使って社外からのアクセスを提供する。

どの技術でフレキシブルワークスタイルを実現するか?

ここまで、フレキシブルワークスタイルを実現するWindows Server 2012 R2のさまざまな技術を見てきた。最後に、Windows Server 2012 R2が提供する選択肢について確認しておこう。

| Windows Server 2012 R2の技術 | 概要 | 用途 |

|---|---|---|

| ワークフォルダー | クライアントPCのフォルダーと社内ストレージのデータをリアルタイムで同期 | 外出先から会社のストレージに保存されているデータにシームレスにアクセスしたい |

| Webアプリケーションプロキシとデバイス登録サービス | リバースプロキシ機能を通じて認証されたユーザー/コンピューターに社内リソースへのアクセスを提供 | 外出先から社内のアプリケーションにアクセスしたい |

| VDI | 外出先から社内で動作するデスクトップOSの仮想マシンにアクセス | 外出先に持ち出すPCにデータを保存したくない |

| 自動VPN接続/DirectAccess | 外出先から社内のネットワークに接続する方法を提供 | 外出先から社内のネットワークにスムーズにアクセスしたい |

Windows Server 2012 R2は、社内に設置されたサーバーに外出先からの多様なアクセス方法を提供する。フレキシブルワークスタイルを推進する企業において、さまざまなユーザーのニーズに柔軟に応えることができるだろう。

関連記事

【特集】クラウドOSを探る:“クラウドOS”とは、何なのか?

【特集】クラウドOSを探る:“クラウドOS”とは、何なのか?

「クラウドOS」という言葉が最近よく聞かれるようになった。CloudStackやOpenStackなどのクラウド基盤ソフトウェアが「クラウドOS」と呼ばれるケースが多くなる一方で、マイクロソフトは「クラウドOSビジョン」で同社の戦略を語り、ヒューレット・パッカード(HP)は「HP Cloud OS」を発表している。 【徹底解説】Windows Server 2012 R2(3):今すぐ始める Hyper-Vレプリカ活用術

【徹底解説】Windows Server 2012 R2(3):今すぐ始める Hyper-Vレプリカ活用術

Windows Server 2012 R2には「Hyper-Vレプリカ」という機能が標準搭載されている。ほとんどの方は、DR(Disaster Recovery:災害復旧)対策用の機能と認識しているのではないだろうか。確かに、DR対策として非常に有効な機能だが、まったく別の用途もあるのだ。 【徹底解剖】System Center 2012 R2(2):System Center 2012 R2で構築する次世代ITインフラ

【徹底解剖】System Center 2012 R2(2):System Center 2012 R2で構築する次世代ITインフラ

クラウドを導入する上で、懸念材料の1つに「運用管理の煩雑化」を挙げる企業は多い。その懸念を払拭する運用管理ツールが「System Center 2012 R2」になる。 Windows Server 2012 R2登場(4):“BYOD”時代に対応するリモートアクセス

Windows Server 2012 R2登場(4):“BYOD”時代に対応するリモートアクセス

Windows Server 2012 R2とSystem Center 2012 R2の注目の新機能を中心に、BYODデバイスの視点から、これからのIT基盤の姿の一端を見る。 【徹底解説】Windows Server 2012 R2(2):進化を続けるWindows Serverのストレージ機能

【徹底解説】Windows Server 2012 R2(2):進化を続けるWindows Serverのストレージ機能

Windows Server 2012 R2ではWindows Server 2012で強化されたストレージ機能をさらに向上させ、それらの機能をフルに活用することで専用ストレージに代わる新たな選択肢の1つとして検討に値するまでなったといえる。

Copyright © ITmedia, Inc. All Rights Reserved.