Office 365のセキュリティを強化する「多要素認証」:Office 365運用管理入門(5)

「Office 365」ではパスワード盗難、ID乗っ取り、不正アクセスなどから守るために、セキュリティを強化する手段が用意されている。今回は、IDとパスワード認証の他に、別の認証を追加して、よりセキュアな利用を検討してみよう。

Office 365のセキュリティを認証でさらに強化

Office 365におけるセキュリティの強化では、「Microsoft Azure Active Directory」や「Active Directoryフェデレーションサービス」との連携で実現できる「多要素認証」と「デバイス認証」を利用できる。今回は、Office 365で利用可能な以下の認証について解説する。

- Microsoft Azure Active Directory(以下、Azure AD)による多要素認証

- Active Directoryフェデレーションサービス(ADFS)による多要素認証

Microsoft Azure Active Directoryによる多要素認証

Office 365を利用する際のID(ユーザーアカウント)の展開方法については、本連載第1回「Office 365のユーザーアカウントを作成する」で説明した通りだ。

Office 365では「IDフェデレーション構成」でない場合、通常のIDとパスワードによる認証に加え、「認証用電話」「会社電話」「モバイルアプリケーション」による認証を行う「多要素認証」をAzure ADで実装できる。

Office 365の管理ポータル「Office 365管理センター」で「アクティブなユーザー」→「複数の要因を含む認証要求を設定する」→「セットアップ」と進むと、多要素認証の設定画面が表示される。

管理者によって多要素認証が設定されたユーザーは、Office 365へサインインする際に「追加のセキュリティ確認」画面が表示され、認証手段を「認証用電話」「会社電話」「モバイルアプリケーション」から選択しなければならなくなる(画面1)。

[1]電話番号あるいはSMSによる認証

登録した電話番号(デバイス)に電話またはSMS(Short Message Service)で連絡が行われ、そのデバイスで応答することで本人と確認される。SMSよりも電話番号の方が、応答までのレスポンスが速い傾向がある。なお、電話番号を記載する際には、先頭のゼロ(0)を外さないと認識されないので注意してほしい。

[2]モバイルアプリケーションによる認証

利用するモバイルデバイスに対応した「Multi-Factor Authentication(多要素認証:MFA)」アプリを実行して認証を行う。MFAアプリの詳細については、以下のサイトを参照してほしい。

- [iOS]Multi-Factor Authentication(Apple App Store)

- [Android]Azure Authenticator(Google Play Store)

- [Windows Phone]Multi-Factor Auth(Windows Phones Apps+Games Store)

MFAアプリに表示されたバーコードをスキャンすると認証確認が行われ、モバイルデバイス側で「認証」ボタンをクリックすることで認証が完了する。なお、Outlookなどのアプリケーションでは、別途「アプリパスワード」という認証方式が実装されているので、同じ画面に表示されるパスコードを保存しておく必要がある。

Active Directoryフェデレーションサービス(ADFS)による多要素認証

Windows Server 2012 R2では、「Active Directoryフェデレーションサービス(ADFS)」による多要素認証がサポートされている。ADFSでは「証明書」「拡張プロバイダー」「Multi-Factor Authentication Server」の三つの多要素認証を実装できる。

[1]証明書による認証

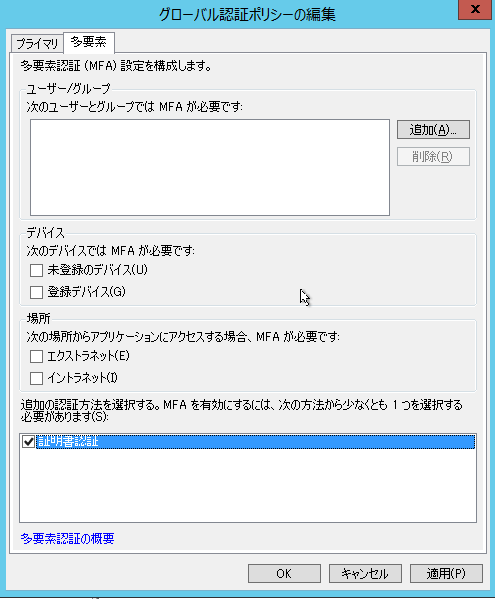

ルート証明機関として登録された認証局発行の「ユーザー証明書」を利用するデバイスにインストールすると、IDとパスワードによる認証後、証明書の提示で登録情報との整合性が確認されるようになる(画面2)。適正な証明書を所持していれば、アクセスが許可される仕組みだ。

証明書は公的機関から有償で入手したものでも、社内の「Active Directory証明書サービス」で発行したものでも利用可能だ。非常にシンプルな認証方法だが、多要素認証を行うデバイス全てに証明書をインストールしておく必要がある。

[2]拡張プロバイダーによる多要素認証

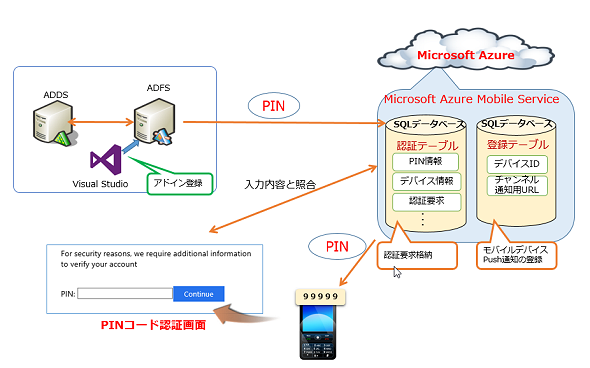

「拡張プロバイダー」は「Visual Studio」を使って作成する“独自の認証プロバイダー”であり、例えばPINコードを生成して、登録されたモバイルデバイスで入力させるといった認証方法を実装できるようになる(図1)。

図1 「拡張プロバイダー」による多要素認証のイメージ。まず、Active Directoryからユーザーのデバイス情報を取得する。次にランダムなPINコードを生成してユーザーのモバイルデバイスへ送信し、最後にユーザーが認証画面から入力したPINコードを検証するという流れになる

拡張プロバイダーでは、以下の3ステップで多要素認証を実現する。

- ステップ1:認証プロバイダーの作成

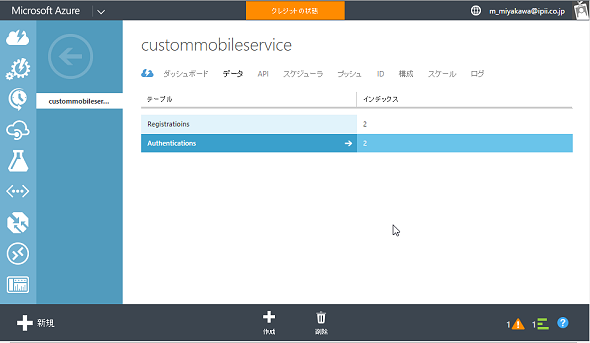

- ステップ2:Microsoft Azure Mobile ServiceでのSQLデータベース設定(画面3)(※Microsoft Azure Mobile Serviceを用いた多要素認証は、Microsoft Azure内での課金対象となることに注意)

- ステップ3:認証アプリの作成

Visual Studio 2013で拡張プロバイダーのClassを実装する方法については、以下のサイトを参考にしてほしい。

- [Visual Studio 2013]拡張プロバイダー(Microsoft Developer Network)

拡張プロバイダーの開発には相応の知識と技術が必要になるが、認証手段の幅が広がるので社内運用に適した方法を選択しやすくなる。また、証明書による認証と違い、クライアントデバイスにインストールなどの設定が必要なくなることも大きなメリットになる。

[3]Multi-Factor Authentication Server(MFA Server)

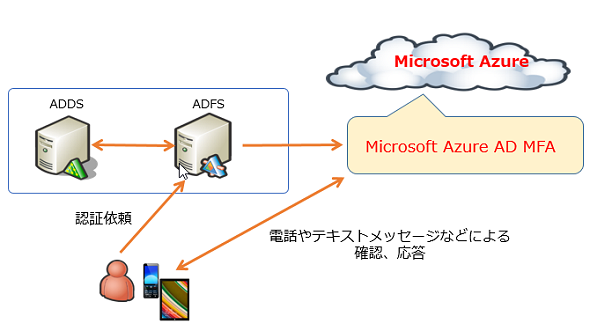

ADFSに「Multi-Factor Authentication Server(MFA Server)」をインストールすると、ADFSを通過する全ての認証依頼に対して、電話やテキストメッセージなどの多要素認証を実装することが可能になる(図2)。つまり、「IDフェデレーションの構成」でユーザーアカウントを展開していても、前述のAzure ADと同じように多要素認証が実装できる仕組みだ。この機能はMicrosoft Azureから他のLDAPクライアントに対しても設定可能だが、今回はADFSを主体として紹介する。

まずは、Microsoft Azureの管理ポータルで「Active Directory」→「多要素認証」→「多要素認証プロバイダー」に移動して、「新規作成」をクリックする。なお、Microsoft Azure内でのMFA Serverによる多要素認証機能の利用は課金対象となる。

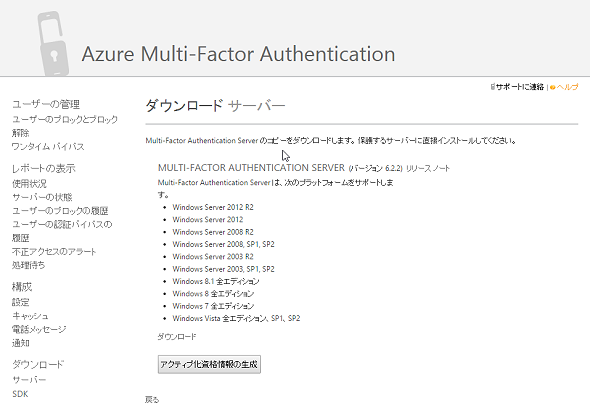

多要素認証プロバイダーの作成が完了すると「管理」ボタンが表示されるので、これをクリックすると、「Azure Multi-Factor Authentication Server」のダウンロードページが表示される(画面4)。ここでMFA Serverのコンポーネントをダウンロードして、ADFSが稼働しているサーバーへインストールする。

コンポーネントのインストールが完了すると、MFA Server管理ツールが利用可能になる。MFA Server管理ツールでは、ADFSアダプターのインストールや多要素認証を行うユーザーを登録し、どの要素認証(電話、テキストメッセージ、モバイルアプリ、OAuthトークン)を利用するかを設定する(画面5)。

ADFSにMFA Serverによる多要素認証を設定すると、ADFSのクレームルールで「ブラウザーアクセスのみ多要素認証を利用する」などの条件で柔軟なアクセス制御が可能になる。詳細な条件設定には、以下の「Set-AdfsAdditionalAuthenticationRule」コマンドレットを利用する。

- Set-AdfsAdditionalAuthenticationRuleコマンドレット[英語](Microsoft TechNet)

今回はOffice 365のセキュリティ強化手段として、多要素認証を紹介した。今後、「Active Directory Authentication Library(ADAL)」による認証フローもサポートされる予定とのことだ(現在は「Private Preview」が公開)。ADALが実装されると、OutlookやLyncなどのOfficeアプリケーションで、アプリケーションパスワードではなく、管理者が設定した認証方式での統一した認証が可能になる。

- Azure Active Directory Authentication Libraries[英語](Microsoft Azure)

認証によるOffice 365のセキュリティ強化には、Azure ADを含め、多くの拡張が予定されているようだ。複数の選択肢から、自社の運用に最適な認証方法を選んでほしい。

- Azure Active Directory(Azure AD)

- Office 365のセキュリティとコンプライアンスをさらに強化する

- Office 2016を社内で展開する二つの方法

- 最新のディレクトリ同期ツール「Azure Active Directory Connect」でシングルサインオン環境を構築する

- Active Directoryのオブジェクトを「ディレクトリ同期ツール」でクラウドに同期する

- 「コンプライアンスセンター」でOffice 365のコンプライアンス管理を強化する

- OneDriveのセキュリティをRMSで強化する

- Office 365のモバイルデバイス管理機能

- Office 365のセキュリティを強化する「多要素認証」

- Office 365の監視とトラブル解決に使えるツール

- Exchange Onlineでメールのセキュリティ対策を設定する

- Officeアプリケーションを展開する

- Office 365のユーザーアカウントを作成する

筆者紹介

宮川 麻里(みやかわ まり)

株式会社IPイノベーションズ所属のマイクロソフト認定トレーナー。主に、Windows Server Active Directory、SQL Server、Office 365などを担当し、マイクロソフト認定コースや要望に沿ったカスタマイズコースを実施している。

関連記事

Active Directoryとクラウドの連携

Active Directoryとクラウドの連携

今回は、オンプレミスとクラウドを並行して利用する際のActive Directoryの効果的な活用方法と、将来におけるクラウド連携を考慮した管理方法を紹介する。 クラウド・サービス「Office 365」は運用コスト削減につながるか?

クラウド・サービス「Office 365」は運用コスト削減につながるか?

クラウド・ベースでOffice機能や電子メール機能などが提供されるマイクロソフトの「Office 365」を紹介。Office 365で運用コスト削減は実現可能か? “新しいOffice”はいろいろと新しい

“新しいOffice”はいろいろと新しい

これまで常識と思っていたことが、新しいバージョンでは通用しなくなるというのは戸惑うものです。最近、マイクロソフトの“新しいOffice”の更新に振り回された人は多いのではないでしょうか。 Office 365とのアイデンティティ基盤連携を実現する

Office 365とのアイデンティティ基盤連携を実現する

クラウド・サービスであるOffice 365でも、社内のActive Directoryアカウントを利用してシングル・サインオンできると便利だ。でも、その方法は? 社内ADをID管理基盤として利用する場合の環境構築手順を詳しく解説する。

Copyright © ITmedia, Inc. All Rights Reserved.