Dell SecureWorks、「あらゆる手段で」顧客組織を疑似攻撃するセキュリティ演習サービス「Red Team Testing」を国内で提供開始:まるでリアルCTF?

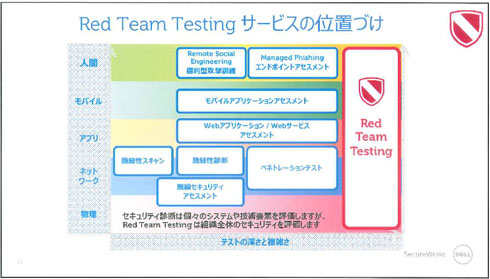

Dell SecureWorksは2015年11月11日、企業のセキュリティレベルやインシデント対応能力を評価するサービス「Red Team Testing」の提供を開始した。あらゆる方法を駆使して顧客の「目標」を狙うことで、顧客のセキュリティ対策やインシデント対応力の診断を行う。

Dell SecureWorksは2015年11月11日、企業のセキュリティレベルやインシデント対応能力を評価するサービス「Red Team Testing」の提供を開始した。Webアプリケーションからの侵入や標的型メール攻撃のみならず、ソーシャルエンジニアリングや「物理的な」手段まで、あらゆる方法を駆使して顧客の「目標」を狙うことで、顧客のセキュリティ対策やインシデント対応力の診断を行う。

Red Team Testingの特徴の一つは、「明確なゴールの設定」にある。例えば、建設業の顧客であれば「重要な設計図の取得」など、あらかじめ顧客と合意の上で複数のゴールを設定し、プロジェクトチームがその達成を目指す。この点が、特定システムの脆弱(ぜいじゃく)性を網羅的に調査するような診断サービスと異なる部分だ。

また、もう一つの特徴に「極めて現実に近い攻撃アプローチ」がある。サービスの提供形態は「リモート」と「オンサイト」に分かれており、リモートの場合はWebアプリケーション経由の侵入やメール・電話を使用したフィッシングなど、遠隔から使用可能な手段に限られるが、オンサイトの場合、建物への物理的な侵入などを含むあらゆる手段が用いられるという。もちろん、人や物を傷つけるような方法や、事前に顧客担当者の合意が得られなかった方法は使用しない。また、プロジェクト終了後はクリーニング処理を行い、疑似攻撃の痕跡は残さない。

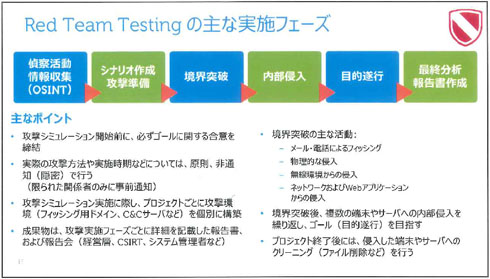

プロジェクトは、ゴール設定などに関して顧客と打ち合わせた後に開始する。実施に当たっては6つのフェーズがあり(図2)、SNSなどを使用した情報収集などの「偵察活動」から始まり、攻撃シナリオの策定や標的型メールの作成、攻撃用コードの開発など「攻撃準備」を行った上で、顧客担当者など一部の関係者を除き、秘密裏に侵入を開始。重要情報の取得などを目指す。評価対象には「インシデント対応力」も含まれるため、顧客内のCSIRTなどに対しても、極力事前通知は行わないという。

プロジェクトは数週間から数カ月にわたって行われ、プロジェクト終了後には、その結果や攻撃過程に関する報告書が成果物として提出される。これにより、顧客は自組織のセキュリティ対策やインシデント対応のレベルを把握することができる。

本サービスは米国ですでに4年の実績があり、実際に「メンバーが変装して建物に侵入し、バックドア用のリモートアクセスデバイスを設置する」「空調や監視カメラのシステムを乗っ取る」などの疑似攻撃を行い、顧客データベースの完全なコントロールを取得したり、重要情報を取得したりすることに成功したケースがあるという。同社のセキュリティ・エバンジェリスト ジェネラル・マネージャであるジェフ・モルツ氏によれば、「われわれのゴール達成率は100%」だそうだ。

国内で本サービスの提供に関わるRed Teamのメンバー数は明らかにされていないが、全てのメンバーが8年以上のセキュリティ関連の業務経験を持っており、海外のセキュリティ競技会で入賞するなど、社内外で技術が評価されている人員をそろえているという。また、これまでにグローバルでのRed Team Testingプロジェクトに参加し、OJT方式で研修を行ってきているとのこと。

サービスの提供価格は、プロジェクトメンバーの工数ベースでの見積もりとなるが、おおむね500万円から3000万円程度を想定しているという。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

なぜ、「標的型攻撃」で情報が漏れるの?

なぜ、「標的型攻撃」で情報が漏れるの? 「レイバンをかたったスパム投稿」をどう見る?【動画】

「レイバンをかたったスパム投稿」をどう見る?【動画】 サイバー攻撃から日本を守るのは、プロフェッショナルなトップガン

サイバー攻撃から日本を守るのは、プロフェッショナルなトップガン