「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その3):vNextに備えよ! 次期Windows Serverのココに注目(62:特別編)(1/2 ページ)

Windows Server 2016による「Windows Hello for Business」のオンプレミス展開を実機で検証し、実装のポイントやユーザーエクスペリエンスをレポート。今回は、ADドメインサービスのインストールと、ドメインコントローラーの展開ポイントを解説します。

Windows Hello for Businessのオンプレミス展開を検証

本稿では、最新版のWindows Server 2016とWindows 10を使用して「Windows Hello for Business」(旧称、Microsoft Passport for Work)のオンプレミス展開を実装し、その機能を検証していきます。

前回は、Windows Hello for Businessの検証に必要な要素と、「Azure Active Directory(Azure AD)」の準備までを解説しました。今回は、オンプレミス環境での「Active Directoryドメインサービス」の役割のインストールと、ドメインコントローラーの展開ポイントを解説します。

- Windows Helloとは(マイクロソフト)

- Windows Hello生体認証の企業利用(Windows IT Center)

ADドメインサービスのインストールとドメインコントローラーの展開

検証環境では、Windows Server 2016を実行するサーバの1台に「Active Directoryドメインサービス(AD DS)」の役割をインストールし、最初のフォレスト/ドメインのドメインコントローラーとしてセットアップして、Active Directoryドメインを準備しました。

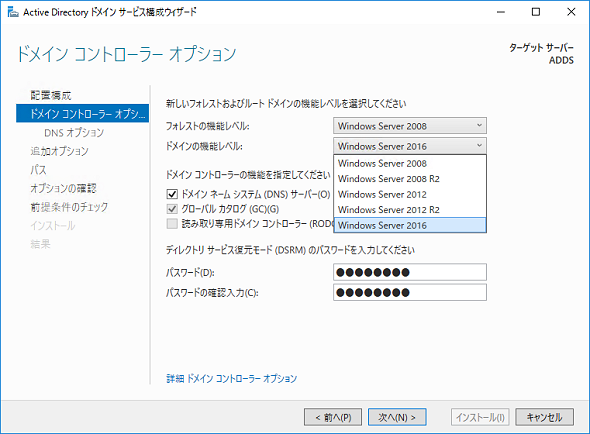

Windows Hello for Businessのオンプレミス展開に、フォレスト/ドメインの「機能レベル」は関係ありません(画面1)。重要なのは、Active Directoryスキーマが「Windows Server 2016バージョン(objectVersion:87)」であることです。

既存のActive Directoryドメインを利用する場合は、Windows Server 2016のドメインコントローラーを追加する際に実施される「スキーマ拡張作業(adprepの実行)」によって、スキーマバージョンがアップグレードされます。現在のフォレスト/ドメイン機能レベルの昇格は、必要ありません。

AD証明書サービスのインストールと証明機関の構成

Windows Hello for Businessのオンプレミス展開のためには、Active Directoryドメイン内にエンタープライズPKI(Public Key Infrastructure)を使用した証明書の発行/検証/失効環境も必要になります。それには、「Active Directory証明書サービス(AD CS)」の「証明機関」役割サービスをインストールして、「エンタープライズCA」を選択して構成します。

エンタープライズPKI環境を構築すると、Active Directoryドメイン内ではルートCA証明書の配布や証明書の発行が自動化されます。また、Windows標準の「証明書」スナップインを使用して、Active Directoryに対して証明書の発行とインストールをセルフサービスで管理できます。

少なくとも、「Webサーバー」証明書テンプレートの複製からSSL/TLS証明書発行用のテンプレートを作成し(秘密キーのエクスポートを有効にすること)、ドメインメンバーが発行を要求できるように構成します。

社外のクライアントをサポートするためには、Webサーバやオンラインレスポンダーを構成してインターネットに公開し、社外から証明書の失効確認を可能にしておくことも重要です。

- 証明書の失効を構成する(Windows Server 2012 R2ドキュメント)

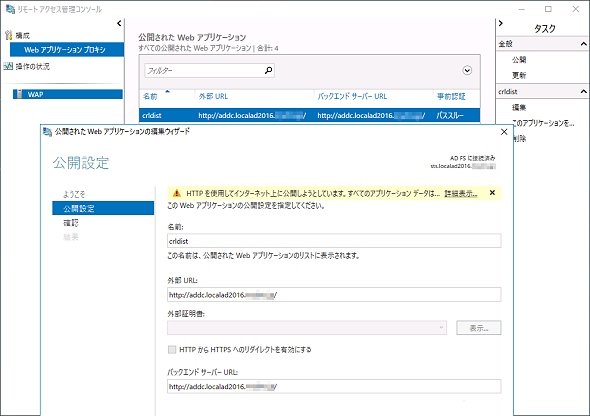

Windows Server 2016のWebアプリケーションプロキシは機能が強化され、パススルーによるHTTPアプリケーションの公開(リバースプロキシ)に対応しました(以前はHTTPSのみ)。これを利用すると、社内ネットワークに展開した証明書失効リスト(CRL)配布ポイントのWebサーバやオンラインレスポンダーを簡単にインターネットに公開できるようになります(画面2)。

Active Directoryフェデレーションサービスのインストールと構成

「Active Directoryフェデレーションサービス(AD FS)」の役割のインストールと構成は、後で説明する認証方法やデバイス登録サービスの構成部分を除けば、Windows Server 2012 R2と基本的に変わりません。

ただし、役割をインストールする前に、Windows PowerShellで次のコマンドラインを実行し「PowerShell Remoting」を有効化しておくことを強くお勧めします。AD FSの役割をインストールした後は、このコマンドラインはエラーで失敗することを確認しました。

PS C:\> Enable-PSRemoting -Force

また、Windows Server 2016では組織のサインインページ(https://フェデレーションサービス名/adfs/ls/idpinitiatedsignon)が既定で「無効」になっており、AD FSの展開直後にアクセスすると「不明なエラーが発生しました」と表示されます。組織のサインインページを有効にするには、Windows PowerShellで次のコマンドラインを実行してください(画面3)。

PS C:\> Set-AdfsProperties -EnableIdPInitiatedSignonPage $True

画面3 既定で組織のサインインページは「無効」になっているので、「Set-AdfsProperties -EnableIdPInitiatedSignonPage $True」コマンドレットを実行して有効化する

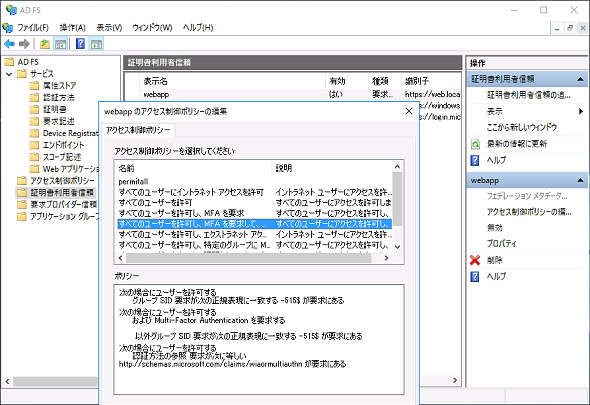

証明書利用者信頼(AD FSが発行したトークンを利用するアプリなどを登録する場所)の「発行承認規則」が、「アクセス制御ポリシー」に置き換わっていることにも注目してください。「アクセス制御ポリシー」により、証明書利用者信頼への複雑なアクセス制御を、簡単に編集できるようになっています(画面4)。

Copyright © ITmedia, Inc. All Rights Reserved.