クラウドのセキュリティ対策に新たな選択肢――Azureリソースを監視し、不適切な構成を「見える化」して対応を促すMicrosoft Azureセキュリティセンター:クラウドを守る、クラウドで守る

クラウドサービスを活用する際、多くの企業やIT担当者は、セキュリティ対策について悩むはずだ。これまでオンプレミスで実装してきた対策を実現できるのか、それ以上の安全性を確保できるのか、既存のポリシーに最適化するのは無理ではないか――。マイクロソフトは、そうした不安を払拭するセキュリティサービスとして「Microsoft Azureセキュリティセンター」を提供。どのような特徴があるのか、本当に必要なセキュリティ対策を実現できるのか。

クラウドサービスは3つのセキュリティ対策要件で選ぶべき

パブリッククラウドサービスを活用する際、規模の大小を問わず、どのような企業や組織でも重要視するのが「セキュリティ」だ。

クラウドの実態は、サーバやネットワーク、アプリケーション、データという、これまでオンプレミスで運用管理してきたものが、技術的に姿形を変えてインターネット上に存在しているにすぎない。利用者としては従来と同様、あるいはそれ以上のセキュリティ対策を実現したいというのが本音だろう。しかし、クラウドサービス特有の要件や制限の中で、理想的なセキュリティ対策を実装するのは、オンプレミス以上にハードルの高いことなのかもしれない。

そのため、クラウドサービスを選定するにあたっては、インフラそのもののセキュリティレベルはもちろん、自社の要件に合致したセキュリティ機能/サービスを追加したり、カスタマイズしたりできるかどうかということも重要になる。

日本マイクロソフトの水谷広巳氏(Azure&クラウドインフラストラクチャ技術本部 クラウドソリューションアーキテクト)は、クラウドサービスを選定する上で検討したいセキュリティ対策要件として、「防御と制御」「検知と対策」「連携と統合/可視化」という3項目を取り上げる。

まず、自社のセキュリティポリシーに合致した防御システムを実装できることが重要だ。必要に応じて、サードパーティー製のセキュリティソリューションを導入、連携できるかどうかという点にも注目したい。既に導入済みのセキュリティソリューションがあれば、ポリシー設定や運用のノウハウ、所有ライセンスを活用して、導入コストを抑えることができるからだ。

「昨今のセキュリティ対策では、セキュリティ侵害を受けた後に、それを迅速に検知/分析して、復旧を実施できるかどうか。つまり“事後対策”のスピードが重視されています。クラウドサービスでも、そうした高度なセキュリティ機能が提供されているかどうかは、重要な選定基準になります」(水谷氏)

そして、既存の「SIEM(Security Information and Event Management:セキュリティ情報イベント管理)」システムやログ管理ツールなどと連携して、分析結果をリアルタイムで的確に把握し、迅速に“初手”を打つための「可視化」も必要だ。

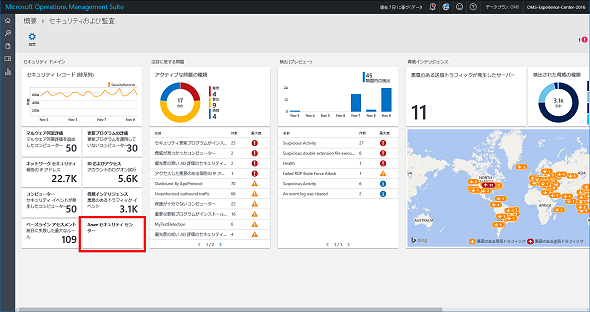

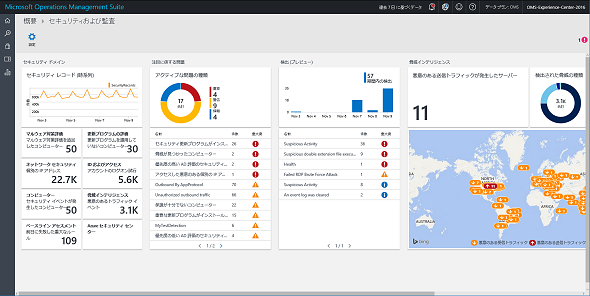

Microsoft Azureでは、こうしたセキュリティ対策を実現するためのさまざま機能/サービスが提供されている。それらをまとめてセキュリティ対策を統合的に管理するサービスが「Microsoft Operations Management Suite(OMS)」の「Security & Compliance」だ。今回は、その中でもAzureに特化したセキュリティ機能を提供する「Microsoft Azureセキュリティセンター」について焦点を当てる。(画面1)。

- Microsoft Operations Management Suite

- Operations Management Suite | Security & Compliance

- Microsoft Azureセキュリティセンター

画面1 OMSの「Security & Compliance」の「セキュリティおよび監査」画面。ここで、画面右下の赤枠部分をクリックすると「Azureセキュリティセンター」へ移動できる《クリックで拡大します》

オンプレミスシステムや他のパブリッククラウドも管理可能なクラウド型管理ツールのOMSは、“シンプルに高度な管理を実現する”さまざまな機能を提供している。複雑化/高度化する企業のIT環境も、OMSで提供されるSecurity & ComplianceやAzureセキュリティセンターを活用することで、簡単な操作で高度なセキュリティ対策を実現できるようになる。

なお、OMSの機能は「Microsoft Operations Management Suite Experience Center」サイトで無償で試すことができる。OMS Experience Centerサイトでは実稼働中のシステムを使ってデモを行っているので、本番環境と同様のSecurity & Complianceの機能をここですぐに体験することができる。

Azureのセキュリティ状態を監視し、不適切な構成には対応策を提示

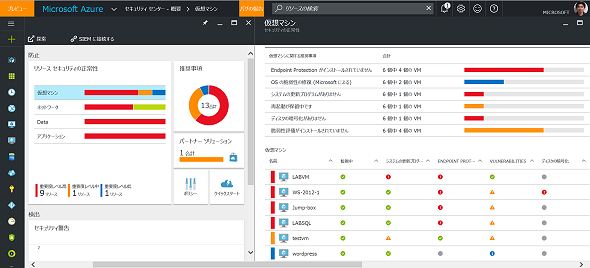

Azureセキュリティセンターは、AzureサブスクリプションにデプロイされたAzureリソースのセキュリティ状態を監視して、不適切な構成を検出し「推奨事項」として報告し、問題への対処策を提示してくれるサービスだ(画面2)。例えば、更新プログラムの状態、マルウェア対策の状態、セキュリティポリシーを満たさない不適切なゲストOS構成、トラフィックの不適切な受信許可などを検出できる。

デフォルトでマイクロソフトの「推奨事項」項目が、仮想マシン/ネットワーク/データ/アプリケーションというカテゴリー別に用意されている。これらの項目はそれぞれ重要度が設定され、適用状況も視覚的に分かりやすくなっているので、脆弱(ぜいじゃく)なマシンやネットワークを確認するのも容易だ(画面3)。

水谷氏は、これらの「推奨事項」は単純に見えて、「マイクロソフト自身が知る推奨設定やパラメーター、製品ナレッジが反映されている」と強調する。

「マイクロソフトが持つ膨大な製品ナレッジは、AzureやOMS、Azureセキュリティセンターに積極的に生かされています。そうして用意された『推奨事項』を優先度の高い順番で有効化するだけでも、高いセキュリティレベルを保つことができます」(水谷氏)

「推奨事項」では、単に注意事項の詳細を確認できるだけでなく、実施すべき対策方法も同時に提供される。例えば、「Microsoft Endpoint Protection」が稼働していない仮想マシンを発見したときには、その場でインストールすることも可能である。

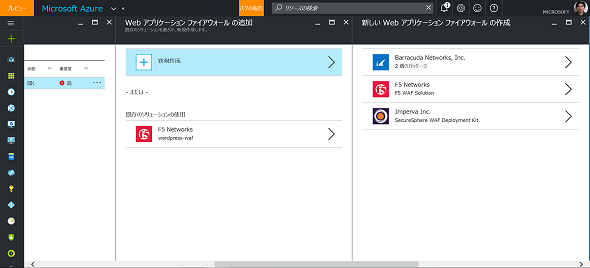

この機能は、マイクロソフト製品だけでなく、サードパーティー製品にも対応している。例えば、ネットワークカテゴリーでは、Azureのパートナーベンダーの次世代ファイアウォールなどをクリックするだけでインストールできる(画面4)。

3つの検知機能でサイバー攻撃のチェーンを切断

セキュリティの事後対策では、できるだけ早く各種情報を分析し、的確な対策を提供することが重要になる。水谷氏によると、Azureセキュリティセンターで提供される検知機能には、「3つの要素」があるという。

1つ目の要素は、「脅威インテリジェンス」だ。攻撃を素早く検知するためには、既知となっている攻撃の情報を迅速に入手する必要がある。これらには、マイクロソフトがこれまでに蓄積してきた“知見”や“ノウハウ”が生かされているという。

マイクロソフトは世界で最もサイバー攻撃を受けている企業の1社であり、それらのサイバー攻撃を防いできた。また、全世界のAzureセキュリティセンターや、その他のマイクロソフト製品のユーザーから送られてくる膨大なセキュリティ情報を蓄積。さらに、「Digital Crime Unit(DCU)」と呼ばれるサイバー犯罪を専門とした部門を設置して、日々研究を続け、さまざまな情報とノウハウも蓄積している。

脅威インテリジェンスでは、こうして蓄積された“知見”や“ノウハウ”が生かされており、例えば、これまでに蓄積した情報には、危険と思われるIPアドレスやプロセスが記録されているため、リアルタイムに攻撃を防ぐことができるようになっている。

2つ目の要素は、「行動分析」だ。不正と疑われる方法でプロセスが実行されたり、仮想マシンが不必要に大量のメールを送信し始めたりした場合など、“普通ではない”行動を検知する機能である。

これらを正確に分析するには、「正常なパターン(ホワイトリスト)」が必要になるが、OSから開発ツール、アプリケーションまで、さまざまな製品/サービスに加え、機械学習やコグニティブサービスなどの高度なクラウドサービスを提供しているマイクロソフトだからこそ、実装できる機能といえる。検出に限界のあるシグネチャベースの対策と比較して、大量のデータから機械学習のアルゴリズムでパターンを決定できるので、疑わしい行動も的確に検知することができる。

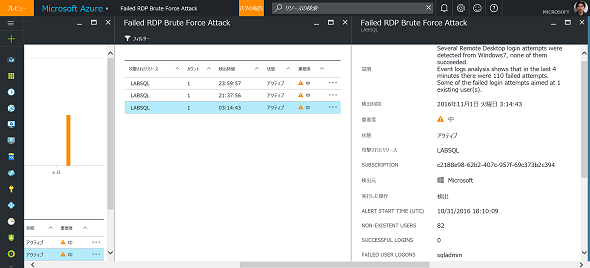

3つ目の要素は、「異常検出」である。これは、通常の行動から逸脱した“攻撃と疑わしい挙動”を、機械学習を活用しながら検知する機能になる(画面5)。例えば、ある仮想マシンに対して1日に5回程度のリモート接続が行われていたのが、ある日100回の接続が試行されたとすれば、それは攻撃の可能性が高いと判断して警告を発するといった具合だ。1つ1つの挙動は正常であっても、それらが連続すれば異常と考えられる――そうした統計的なプロファイリングを実施する機能になる。

「Azureセキュリティセンターのセキュリティ機能は、標的の調査から侵入、感染、情報窃取、痕跡削除といった一連の“攻撃構造(キルチェーン)”を捉えて、各段階での対策を提供し、情報窃取やシステム破壊といった攻撃そのものを失敗させるようにできます。これらの機能をオンプレミスで実装するのは、非常に困難です。Azureだからこそ、容易かつ安価に高度な対策を実現できるのです」(水谷氏)

堅牢なクラウドを実現するシステム連携とソリューション

冒頭でも述べたが、セキュリティ対策で最も重要な要素は、いかに早く状況を把握し、以降の対策を実施できるかという点にある。Azure Security Centerは、外部サービスやソリューションとの連携も強化されており、迅速に知見を得るための体制を整えられるようになっている。

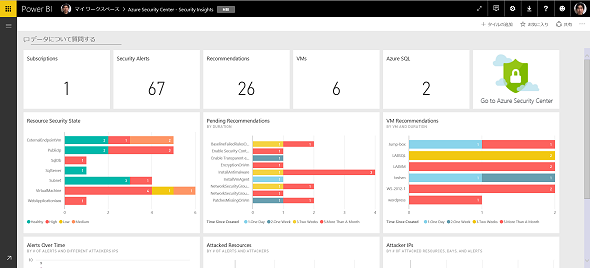

例えば、「Power BI」を用いれば、セキュリティ情報を詳細かつ分かりやすく可視化することができる(画面6)。また、OMSを利用すれば、「Log Analytics」と連携している「Security & Compliance」画面でインシデント前のログを統合管理できるようになるので、プロアクティブ/リアクティブの双方に対応た強力なセキュリティ監査システムとしても機能するようになる(画面7)。

画面7 OMSの「Log Analytics」と連携している「Security & Compliance」画面は、インシデント前後のログを統合管理することで、強力なセキュリティ監査システムとしても活用できる《クリックで拡大します》

「Azureセキュリティセンターが、クラウドサービスとして提供されていることのメリットも重要です。オンプレミスとは異なり、ユーザーが手間をかけることなく、日々機能がアップグレードされています。例えば、最近では、Qualys(クオリス)の脆弱性診断機能が追加され、Azureセキュリティセンターの『推奨事項』として管理できるようになりました」(水谷氏)

サードパーティーとのエコシステムも、クラウドならではのメリットの1つだ。「Azure Marketplace」では、次世代ファイアウォールやWebアプリケーションファイアウォール、エンドポイントセキュリティなど、数多くのソリューションが提供されている。既に著名なセキュリティベンダーの有用な製品がAzureセキュリティセンターに対応し、ログの統合やレコメンデーションを提供できるようになっている。

「Azureセキュリティセンターを用いれば、パブリックサービスでもオンプレミスと同様のセキュリティ対策を設計することが可能です。むしろ、それ以上の機能や性能を安価に実装できるのです。今後も、より高度なセキュリティソリューションを提供するため、エコシステムの拡大に取り組んでいきます」(水谷氏)

Azure上のリソースを簡単な操作で監視/保護できるAzureセキュリティセンターと、OMSのSecurity & Complianceを活用し、複雑化するハイブリッドクラウドのセキュリティ対策と運用管理を統合できれば、より強固で安全、そして柔軟なITインフラを手に入れることができるだろう。

関連記事

- クラウド時代には、なぜ「ログ分析」が重要になるのか――高度なログ分析機能を、すぐに、簡単に使えるMicrosoft Operations Management Suite

- マイクロソフトは「セキュリティ」「管理」「イノベーション」で企業のデジタルトランスフォーメーションを強力に支援

- 「プラットフォーム」「インテリジェンス」「パートナー」の3分野でセキュリティの取り組みを加速するマイクロソフト――ラックと協業でソリューション提供も開始

- ハイブリッドクラウド管理ソリューション「Operations Management Suite」に強化版セキュリティ機能を追加

- クラウドのセキュリティの見落としを事前に防ぐ――Azureセキュリティセンター

- Azure Security Centerが機能強化、他のクラウド利用を制御するCASBも提供へ

関連リンク

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年12月20日

Copyright © ITmedia, Inc. All Rights Reserved.