再考、Windows OSのライフサイクル――安心して2020年を迎えるために:山市良のうぃんどうず日記(106:特別編)(2/3 ページ)

Windowsのサポートライフサイクル期限が近づくたびに、サポート終了の影響やアップグレードの必要性が話題になります。特に2014年4月にWindows XPのサポートが終了してからがそうです。その理由は、Windows PCやインターネットの普及、Microsoftのサポートポリシーの明確化(や変更)、新たなセキュリティ脅威の登場など、さまざまです。2017年4月にWindows Vistaのサポートが終了しました。次は、Windows 7の番です。

サポート終了直後から累積し続ける脆弱性のリスク

WindowsやInternet Explorer、Microsoft Office、Adobe Flashには、Windows Updateを通じて毎月、新しい脆弱(ぜいじゃく)性情報が公開され、それを修正するためのセキュリティ更新プログラムが提供され続けています。脆弱性情報やセキュリティ更新プログラムが提供されない月は、極めてまれなことです。

サポートが終了すると、新しい脆弱性情報が影響するのかどうかさえ公表されず、もちろん対応するセキュリティ更新プログラムも提供されなくなります。Windowsは以前のバージョンと同じプログラムコードを多く含みます。新たな脆弱性の多くが、サポートが終了したWindowsにも影響しないわけがありません。

サポート終了の最も大きな影響は、脆弱性情報やセキュリティ更新プログラムの停止により、修正されない脆弱性が放置されてしまうという「セキュリティリスクの増大」です。そして、脆弱性は毎月のように増えていくのです。

2017年5月、ランサムウェア「WannaCry」(WannaCrypt、Wanna Cryptor、Wcryなどとも呼ばれています)が世界中を混乱させました。このランサムウェアの基になったハッキングツールで明らかになったその他の脆弱性は、引き続き悪用されているようです。そして、Microsoftは世界規模のサイバー攻撃に対策するために、2017年5月と6月、既にサポートが終了しているWindows XP、Windows 8およびWindows Server 2003についてもセキュリティ更新プログラムをダウンロード提供(Windows Updateでは提供されない)するという、例外的な対応を行いました。これは、あくまでも“特例措置”であり、今後も同じような対応を期待すべきではありません。

WannaCryが悪用した脆弱性は、サポート対象OSに対して2017年3月にWindows Update経由で配布されたセキュリティ更新プログラムで修正済みでした。WannaCryの影響を受けたのは、サポートが終了したWindowsと、2017年3月以降の更新プログラムが適用されていなかった未対策のWindowsだったということです。2017年4月にサポートが終了したWindows Vistaも、適切に更新されていればWannaCryの影響を受けなかったことになります。仮に、Windows Vistaのサポートが2017年2月に終了していたとしたら、Windows Vistaもまた5月の救済措置まで脆弱性が放置されたことでしょう。

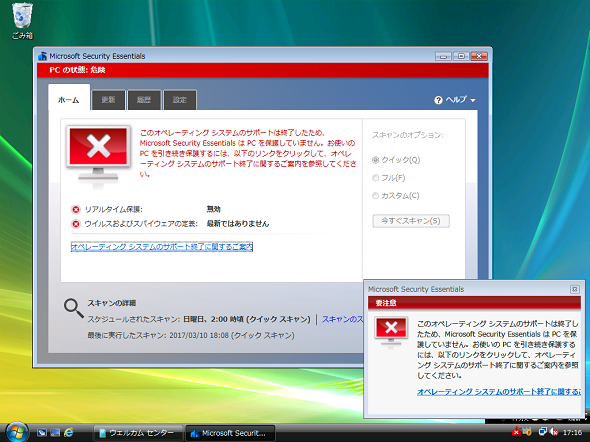

サポートが終了するとマルウェア対策製品の対応が終了するか、一定の猶予期間を経て終了します。これもセキュリティリスクを増大させる大きな理由です。Windows Vistaの状況を見ると、「Microsoft Security Essentials」や「System Center Endpoint Protection」は、サポート終了と同時に機能しなくなるでしょう(画面2)。他社のセキュリティ製品についても、いずれサポートされなくなります。

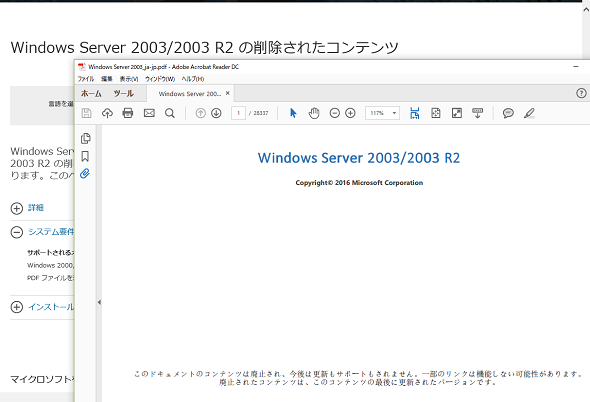

この他にも、Microsoftが公開しているサポート技術情報やドキュメントも、いずれ利用できなくなる可能性があり、トラブル対応のための情報の入手が難しくなります。例えば、Windows XPやWindows Server 2003/2003 R2向けのドキュメントの多くは、2016年1月に1つのPDFドキュメントにアーカイブされ、オリジナルは削除されました。削除されたものの中には、PDFドキュメントに含まれないものもあります(画面3)。

- Windows Server 2003/2003 R2の削除されたコンテンツ(Microsoft ダウンロードセンター)

“EMETがあるから安心”はできない

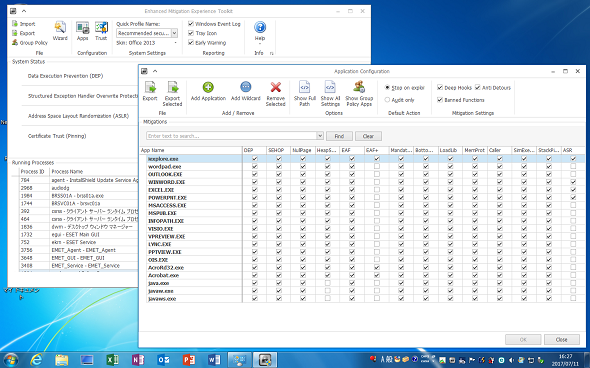

Windows 7のセキュリティ強化の一手段として、未修正あるいは未知の脆弱性を緩和するツール「Enhanced Mitigation Experience Toolkit(EMET)」を利用し、安心を得ている個人ユーザーや企業もあると思います。EMETは構成の難しさや副作用(アプリのクラッシュなど)はありますが、確かに脆弱性を悪用した攻撃を防ぐのに役立つことがあります。

しかし、EMETは開発終了が決まっており、現在のバージョンEMET 5.5x(最新は5.52)のサポートは2018年7月末に終了します。EMETはマルウェア対策ソフトウェアではないので、定義ファイルの更新はありません。また、サポートが終了しても引き続き同じ機能を提供しますが、サポート終了後はEMETに重大な問題があってもその情報が公表されたり、修正されたりすることはなくなります(画面4)。Windows 7サポート終了後の未対策の脆弱性対策として、EMETに期待することはできません。

- Moving Beyond EMET[英語](Microsoft TechNet|Security Research & Defense )

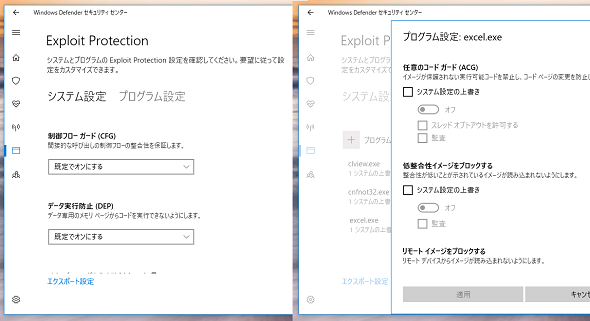

EMETの開発は終了しますが、EMETと同様の機能が2017年10月中ごろにリリースされるWindows 10の次期バージョン「Windows 10 Fall Creator Update」(バージョン1709)に搭載される予定です(画面5)。

画面5 「Windows Defenderセキュリティセンター」に統合されたEMET由来のセキュリティ機能「Exploit Protection」。画面は、Windows 10 Fall Creator Updateに向けた2017年9月時点のInsider Previewビルドのもの(表紙や仕様は変更の可能性あり)

なお、画面5はInsider Previewビルドのものなので、正式リリースで変更になる可能性があります。EMETのセキュリティ機能がどうしても欲しいという場合は、Windows 10にアップグレードまたはリプレースするしかありません。

関連記事

Windows 10への移行計画を早急に進めるべき理由

Windows 10への移行計画を早急に進めるべき理由

本連載では、これからWindows 10への移行を本格的に進めようとしている企業/IT管理者に向け、移行計画、展開、管理、企業向けの注目の機能を解説していきます。第1回目は、「Windows 10に移行すべき理由」を説明します。 Windows 7/8.1/10のサポート期限早見表

Windows 7/8.1/10のサポート期限早見表

【2019年6月更新版】Windows OSは、提供開始から10年間のサポート期間が設けられている。この期間を把握しておかないと、システムのリプレース計画などに支障が出かねない。Windows 10では特に複雑になっているので、ここでWindows OSのサポート期間をまとめておく。 “Windows Vistaのサポート終了のお知らせ”のお知らせ

“Windows Vistaのサポート終了のお知らせ”のお知らせ

3年前のWindows XPサポート終了の大騒ぎに、懐かしさや時間の経過の速さを感じますが、いよいよWindows Vistaの番が迫ってきました。Windows Vistaは、2017年4月11日(米国時間)に全てのサポートが終了します。 Windows 10、サポートが終了した古いバージョンのその後の“運命”

Windows 10、サポートが終了した古いバージョンのその後の“運命”

2017年5月9日(日本では10日)、2015年7月末にリリースされた「Windows 10の初期リリース(ビルド10240)」のサポートが終了しました。同一ビルドがベースのWindows 10 Enterprise 2015 LTSBのサポートは継続され、2025年10月14日(日本では15日)まで提供されます。サポート終了から3カ月以上が経過したWindows 10初期リリースの”いま”を追ってみました。

Copyright © ITmedia, Inc. All Rights Reserved.