刻々と変化する攻撃に耐える――最新のサイバー攻撃に対応できるエンドポイント対策:中堅・中小企業向け、標的型攻撃対策の現実解(5)(2/3 ページ)

セキュリティ対策を実行する際、侵入されることを前提に考えなければならない。内部対策だ。内部対策は複数に分かれており、最後の要が個々のPCなどに施す「エンドポイント対策」である。エンドポイント対策で満たさなければならない4つの条件について、紹介する。

サイバー脅威の実態

エンドポイント対策を考えるには、最新のサイバー攻撃がどのようなものであるかを把握しなければならない。米Webrootが2017年2月に発表した「2017 Webroot Threat Report(ウェブルート脅威レポート 2017)」に基づき、複雑なサイバー攻撃を「マルウェア」「IPアドレス」「URL」「フィッシング」という4つの側面から切り取ってみよう。

- マルウェア

さまざまなセキュリティ企業が対策の中心に置いているのはマルウェアだ。2016年にWebrootが発見したマルウェアとPUA(Potentially Unwanted Application:不要と思われるアプリケーション)のうち、実に94%が1回しか観測されなかった。そうしたマルウェアは、「ポリモーフィック(変異)型マルウェア」と総称される。

このポリモーフィズムのまん延こそ、最新のサイバー攻撃の特徴だ。不正プログラム中の特定のパターンを検知する伝統的なシグニチャ型アンチウイルスを「武装解除」させた原因であり、シマンテック幹部が「アンチウイルスは死んだ(Antivirus software is dead)」と告白した背景となっている。

2016年から社会的に注目を浴びているランサムウェアは、ポリモーフィック型マルウェアの一種だ。”Angler”または”Neutrino”から始まった攻撃用ツール(エクスプロイト・キット)の流行は、時間の経過とともに進化している。これはランサムウェアが1つの組織の犯行ではなく、複数の組織が相互に(あるいは一方的に)情報交換する状況を反映しているのかもしれない。さらにサービスとしてのランサムウェア「RaaS(Ransomware-as-a-Service)」の登場が、ランサムウェア攻撃の実行犯と元凶をさらに見分けづらくしている。ランサムウェアの脅威がいつかは止まるという期待が持てない状況だ。

- IPアドレス

マルウェアで観察された現象が、IPアドレスでも起こっている。ブラックリストに載ったIPアドレスの実に88%以上が、新規のものだ。攻撃用のIPアドレス自体が使い捨てにされている。ブラックリストでIPアドレスだけを単にフィルタリングしても、効果が限定的だと分かる。

- URL

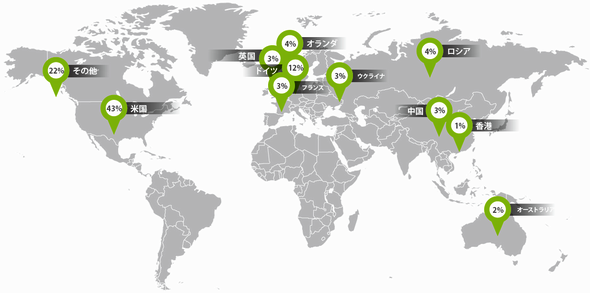

URLはどうだろうか? Webrootでは270億を超えるURLの分析を行い、レーティングを重ねてきた。観察期間を通じて、悪意のある、たちの悪いURLを最も提供した国は米国だった。2016年には実に43%の悪意あるサイトが米国で運用されていた(図3)。

このことは、サイバー攻撃者が米国におけるホスティングを利用(または乗っ取り)していることを示している。IPアドレス単独でのフィルタリングではなく、URLとIPアドレスをセットで管理する必要がある。

- フィッシング

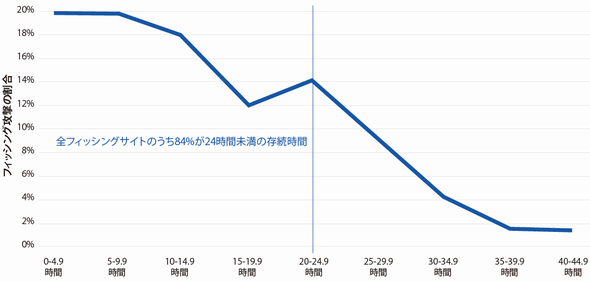

フィッシングサイトの傾向もよく似ている。800以上のフィッシングサイトを分析した結果、最も存続時間が長いサイトは44時間、最も短いサイトは15分で消滅している。全フィッシングサイトの84%の存続時間が24時間未満だった(図4)。フィッシングサイトを使い捨てることで、旧来のフィッシング対策網をすり抜けているのである。

モバイル端末対策を忘れてはならない

ここまで主に2つのことを述べてきた。1つは、エンドポイントセキュリティの観点では軽視されてきたグローバル化の影響である。グローバル化は、多言語、多文化主義への積極対応だと言える。

セキュリティポリシーを守るべき社員も、セキュリティポリシーに影響を受ける顧客やサプライヤーも、もはや日本語を話し、日本文化を理解する日本人だけではないのである。これからのエンドポイント対策は、英語を用いたグローバル化と異文化コミュニケーションを前提とした設計でなければならない。

もう1つは、脅威への対応可能時間だ。猶予期間が極端に短い。新しいマルウェアを発見し、ワクチンソフトを開発、展開、駆除する時間を合計して1時間も残されていない。しかし、「サイバーセキュリティ経営ガイドライン 技術対策の例」では「OSやアプリケーションソフトウェアなどのタイムリーな更新(自動更新または強制的な更新)の徹底」を求めている。防壁となるアンチウイルス用の定義ファイルの常時更新が必要となり、ごく短い遅延しか許されない。

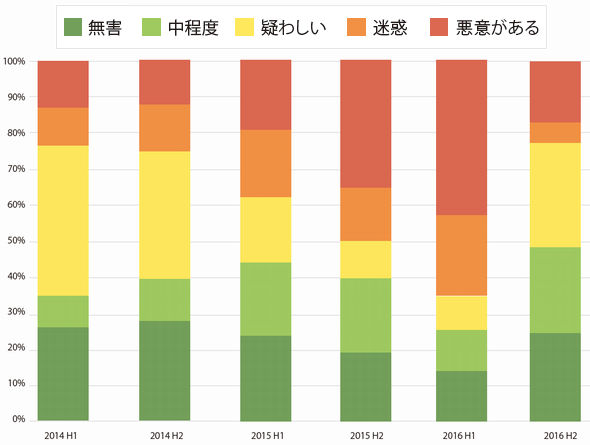

さらに、もう1つ重要な変化について指摘したい。業務に利用することも多いモバイル端末のアプリケーションの傾向だ。Android用のアプリケーションが爆発的に増加している。Webrootが2015年に観察した「悪意ある」または「疑わしい」Androidアプケーションの数は200万強であった。それが2016年の観察では1000万近くに達している(図5)。

悪意あるアプリケーションのうち、約60%が「トロイの木馬」によって占められている。アドウェアの増加も著しい。2016年には新規アプリケーションの10%近くがアドウェアである。モバイルエンドポイントの生産性を考慮するとき、こうしたモバイルアプリケーションへの対応、セキュリティ強化が必要だ。

Copyright © ITmedia, Inc. All Rights Reserved.