Microsoft、「Azure」の仮想ネットワークの「アプリケーションセキュリティグループ」(ASG)機能を正式リリース:VMのグループ化できめ細かなセキュリティ管理

「Azure」の仮想ネットワークにおけるセキュリティのマイクロセグメント化を実現する「アプリケーションセキュリティグループ」(ASG)機能が、Azureの全リージョンで正式に利用可能になった。

Microsoftは2018年4月5日(米国時間)、「Azure」の仮想ネットワークにおけるセキュリティのマイクロセグメント化を実現する「アプリケーションセキュリティグループ」(ASG)機能をAzureの全リージョンで正式に提供開始したと発表した。

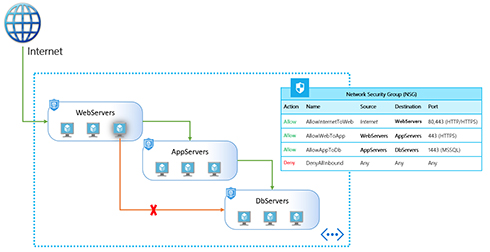

ASGを使うことで、明示的なIPアドレスではなく、アプリケーションを中心としたきめ細かなセキュリティポリシーをワークロードに基づいて定義できるようになる。VM(仮想マシン)を適当な名前でグループ化し、ネットワークの信頼できるセグメントからのトラフィックをフィルタリングすることで、アプリケーションのセキュリティを確保することが可能だ。

Microsoftは、ASGのメリットを次のように説明している。

「きめ細かなセキュリティトラフィック管理を実装することで、ワークロードの分離が向上し、それらを個別に保護できる。侵害が発生しても、この技術により、ハッカーが行うネットワーク探索の影響を抑えられる」

セキュリティ定義の簡素化

Microsoftは、ASGを使えば、次の手順により「アプリケーションパターンに基づくトラフィックのフィルタリングが簡単になる」としている。

- アプリケーショングループを定義し、アーキテクチャに合った名前を付ける

これはアプリケーション、ワークロードタイプ、システム、階層、環境、任意のロールに使用できる - ASGと「ネットワークセキュリティグループ」(NSG)を使って単一のルールセットを定義する

1つのNSGを全てのサブネット上の仮想ネットワーク全体に適用できる。1つのNSGでトラフィックポリシーを完全に可視化し、一元的な管理を行える - 自社のペースでスケーリングを行う

VMをデプロイする際に適切なASGのメンバーにする。VMが複数のワークロードを実行する場合は、複数のASGを割り当てる。これにより、ワークロードに基づいてアクセス権が付与され、以後、セキュリティ定義について気にせずに済む。さらに重要なのは、ゼロトラストモデルを実装し、明示的に許可されたアプリケーションフローにアクセスを限定できることだ

単一のネットワークセキュリティポリシー

ASGを使えば、同じサブネットに複数のアプリケーションをデプロイし、ASGに基づいてトラフィックを分離できる。そのおかげで、サブスクリプションにおけるNSGの数を減らせる。1つのNSGを仮想ネットワークにある複数のサブネットのために使える場合もある。

ASGによって構成を集中管理することで、以下のような動的環境のメリットが得られる。

- ビューの集中管理

全てのトラフィックポリシーを1カ所で扱える。これにより、変更の適用と管理が簡単に行える。VMグループに対する新しいポートの追加、削除する必要がある場合は、1つのルールに変更を加えればよい - ロギングの集中管理

NSGフローのログとの組み合わせにより、単一のログ構成を使用することで、トラフィック分析上、多くのメリットが得られる - ポリシーの強制

特定のトラフィックを拒否する必要がある場合は、優先度の高いセキュリティルールを追加し、管理ルールを強制すればよい

関連記事

仮想マシンとネットワークリソースの関係を知る

仮想マシンとネットワークリソースの関係を知る

Azureではネットワークやストレージなどを「リソース」として管理しています。今回はAzure仮想マシンにおけるネットワークリソースの扱いについて見てみましょう。 マイクロソフト、Azure VMのバックアップ前チェックを行う「Backup Pre-Checks(プレビュー版)」をリリース

マイクロソフト、Azure VMのバックアップ前チェックを行う「Backup Pre-Checks(プレビュー版)」をリリース

マイクロソフトは、Azure仮想マシン(Azure VM)のバックアップ前チェックを行う「Backup Pre-Checks(プレビュー版)」をリリースした。Azure VMの構成について、バックアップに悪影響を与える問題がないかどうかを事前にチェックし、問題があった場合は修正できる機能を提供する。 クラウドのセキュリティの見落としを事前に防ぐ――Azureセキュリティセンター

クラウドのセキュリティの見落としを事前に防ぐ――Azureセキュリティセンター

Microsoft Azureで新たなサービスとなる「Azureセキュリティセンター」が正式リリースとなりました。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.