JPCERT/CCがGumblarによる情報流出に注意喚起

FTPソフトに加えIE6では「オートコンプリート」のアカウント情報も流出

2010/02/03

JPCERT/CCは2月3日、いわゆる「Gumblar(8080系)」ウイルスへの感染によって、コンピュータ内に保存されているアカウント情報が盗み取られる危険性について、改めて注意を促した。Gumblarに感染すると、FTPクライアントソフトが保存する情報に加え、Internet Explorer 6のアカウント管理機能を用いて保存されているID/パスワード情報も、盗み取られる危険にさらされる。つまり、GmailやTwitterなど、さまざまなWebサービスを利用するためのアカウント情報が盗み取られる恐れがあるということだ。

Gumblarは、脆弱性のあるPCを攻撃して侵入するマルウェアだ。既存のWebサイトを改ざんし、見た目は変わりなくともバックエンドで悪意あるサイトに誘導して感染させるため、ユーザーがそれと気付くのは難しい。いったん侵入すると、次々に新しいマルウェアをダウンロードしてさまざまな活動を行う。一例として、偽のセキュリティ対策ソフトの購入を迫るようなウイルスが発見されているほか、クライアントPC内に保存されたID/パスワード情報を盗み出すケースが報告されている。後者の場合、盗んだIDを使ってなりすましのアクセスを行い、さらに多くのWebサイトを改ざんしていると見られる。

つまりGumblarに感染してしまった場合、コンピュータのレジストリ内に保存されている情報が読み取られ、外部サーバに送信される恐れがある。JPCERT/CCでは、複数のFTPクライアントおよびWebブラウザで、アカウント情報が盗み出されたことを確認し、そのソフトウェア名を公表した。具体的には以下の通りだ。

FTPクライアント

- ALFTP 5.2 beta1

- BulletPloof FTP Client 2009.72.0.64

- EmFTP 2.02.2

- FFFTP 1.96d

- FileZilla 3.3.1

- FlashFXP 3.6

- Frigate 3.36

- FTP Commander 8

- FTP Navigator 7.77

- FTP Now 2.6.93

- FTP Rush 1.1b

- SmartFTP 4.0.1072.0

- Total Commander 7.50a

- UltraFXP 1.07

- WinSCP 4.2.5

これらのFTPクライアントを利用している場合は、PCに保存してあるアカウント情報が盗まれる恐れがあるため、接続のたびに毎回パスワードを入力するなど、運用面で対策を講じることが一助になる。また、FTPでアクセスできる接続元をIPアドレスで制限することも、万一に備えた対策と言える。さらに、FTPプロトコルは盗聴のリスクも抱えているため、FTPに代えて、より安全なプロトコルであるSFTP(SSH File Transfer Protocol)やFTPS(File Transfer Protocol over SSL/TLS)を採用することが、より根本的な対策といえる。

Webブラウザ

- Internet Explorer 6

- Opera 10.10

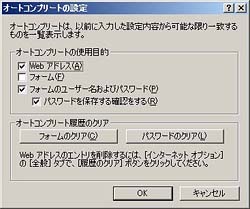

感染すると、IE6の設定の「コンテンツ」タブにある「オートコンプリートの設定」で保存しているIDやパスワード情報が盗み取られる恐れがある

感染すると、IE6の設定の「コンテンツ」タブにある「オートコンプリートの設定」で保存しているIDやパスワード情報が盗み取られる恐れがあるWebブラウザのアカウント管理機能では、ベーシック認証やフォームに直接入力するタイプのID/パスワード情報を保存し、目当てのサイトにアクセスした際に自動的に入力できるようになっている。しかしGumblarに感染すると、そうした情報が盗み取られ、外部サーバに送信されていることをJPCERT/CCでは確認した。例えばIE6ならば「オートコンプリートの設定」で保存されるIDおよびパスワードがそれに当たる。

なおJPCERT/CCによると、少なくともIE 7/8では、こうしたアカウント詐取は確認されていない。このため、IE6を利用している場合はバージョンアップが推奨される。しかし今後、別のブラウザのパスワード保持の仕組みを狙ったり、あるいはFTP以外にsshやPOP3、インスタントメッセンジャーなどのアカウントを盗むよう改変された新たな亜種が登場する可能性は否定できない。

結論として、Gumblarへの根本的な対策は、クライアントPCの脆弱性を解消することだ。OSはもちろん、Webブラウザやそこで利用されているAdobe Acrobat/Reader、Adobe Flash Player、Java(JRE)といったプラグインソフトを最新のものにアップデートし、パッチを適用することで、Webサイトを介した攻撃を回避できる可能性が高まる。同時に、最新の定義ファイルにアップデートした状態でウイルス対策ソフトを利用することでもリスクを減らすことができる。

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。