「Web感染型マルウェアは成功した攻撃モデル」

“Gumblar型”からみんなを守れ! 対策コミュニティ発足

2010/03/02

フォティーンフォティ技術研究所は3月2日、感染被害が広がるWeb経由のマルウェアに対して、被害状況の調査や対策方法の検討などを行う任意団体「Web感染型マルウェア対策コミュニティ」の発足を発表した。Gumblar型(Gumblar、Gumblar.X、ru:8080系など)と呼ばれる脅威に対し、サーバ管理者、コンテンツ開発者、一般利用者へ情報共有と啓発を行っていく。

フォティーンフォティ技術研究所 鵜飼裕司氏

フォティーンフォティ技術研究所 鵜飼裕司氏運営委員長であるフォティーンフォティ技術研究所の鵜飼裕司氏は、Web感染型マルウェア被害への対策として、「まずはセキュリティ業界内での情報共有が必要だが、課題を克服するには担当者レベルではなく、企業単位での協力が必要。守秘義務などの問題があるかとは思うが、セキュリティ業界全体の技術発展を考えると、有効な情報はどんどん共有していくべき。今回集まった企業の多くはその考え方に賛同してくれている」と述べる。

鵜飼氏はWeb感染型マルウェアを「成功した攻撃モデル」と位置付け、現在はアカウントの情報を取得する動作が「ネットバンクのパスワードを盗む、キー入力情報を盗む、メール情報を盗むなど、進化することが考えられる」とし、セキュリティ業界がユーザーをどうやって保護できるのかが課題であるとした。任意団体として立ち上げた理由として「Gumblar型を使って攻撃する犯罪者の動きは速い。そのため、守る側もスピードを重視しなければならない。急を要する状況だが、任意団体であればすぐに作れる。今後は既存の各種団体とも協業したい」とした。

登場人物が多い「Gumblar型」マルウェア

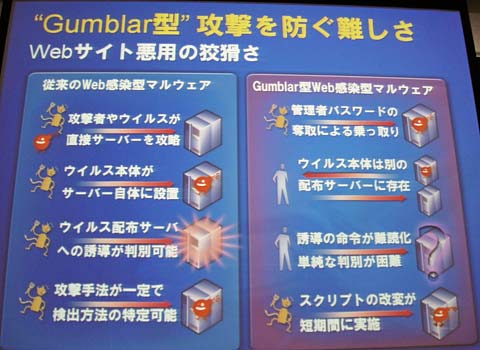

Gumblar型の特徴は、過去のマルウェアのように脆弱性を利用して直接攻撃をするのではなく、管理者パスワードを盗むことで「正規のユーザーとして」サーバを乗っ取ることが挙げられる。そしてウイルス本体は別の配布サーバに存在し、短期間でウイルスコードが書き換えられるため、検知が難しいだけでなく、復旧作業を行ったあと再度感染するなどの事例も多く報告されている。

Web感染型マルウェアの現状を解説したインフォセックの有松龍彦氏は「Gumblarはいままでのマルウェアと異なり、サイト管理者、コンテンツ開発者、サイト訪問者など、被害を受ける登場人物の数が多い」とし、FTPのIPアクセス制限、CMSへの移行、改ざん検出システムの導入などの「サーバ側の対策」、最新のセキュリティアップデートの適用、ベンダ推奨の安全設定の適用、情報の収集などの「コンテンツ開発企業および一般利用者の対策」を適切に広めていく必要があると述べた。

JPCERT/CCの真鍋敬士氏は「2009年10月〜12月に報告されたインシデントの割合を見ると、侵入・改ざんの比率が明確に高くなっている。これはWeb感染型マルウェアによるもの」と述べる(参考:JPCERT/CC インシデント対応四半期レポート)。マルウェアはC&Cサーバと呼ばれるサイトとの通信により実行を行うことから、JPCERT/CCは通信先サイトおよびマルウェア配布サイトの「立ち下げ」のコーディネイトに注力する。具体的には、サーバのシャットダウンや通信のストップを行うが、JPCERT/CCには法的強制力がない。そのため、「改ざん被害の状況を把握し、コーディネーション先に対して説得力のあるデータを用意する。そのために適時性のある情報収集ができる体制を取る」(真鍋氏)とした。

従来のWeb感染型マルウェアとGumblar型の違い

従来のWeb感染型マルウェアとGumblar型の違い2010年3月2日現在、Web感染型マルウェア対策コミュニティの参加企業は以下の通り。

協力:

- JPCERT コーディネーションセンター

調査会員:

- インターネットイニシアティブ

- インフォセック

- NRIセキュアテクノロジーズ

- グロ−バルセキュリティエキスパート

- サイバーディフェンス研究所

- フォティーンフォティ技術研究所

賛助会員:

- NTTデータ

- NTTデータ・セキュリティ

- NECビッグローブ

- 九電ビジネスソリューションズ

- システムプラザ

- ニコン

- ニフティ

- ミクシィ

(50音順)

発足会に参加したメンバー

発足会に参加したメンバー関連リンク

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。