Adobe Reader次期バージョンではサンドボックスを実装

アドビ「どうか古いバージョンを使うのはやめて」

2010/08/04

アドビシステムズは8月4日、同社製品のセキュリティ対策に関する記者説明会を開催した。米アドビシステムズのプロダクトセキュリティおよびプライバシー担当シニアディレクター、ブラッド・アーキン氏は、テレビ会議を通して「攻撃者はユーザーが多いところを狙うもの。アドビの製品もインストールベースが高いことから、攻撃が増えている」とコメント。製品のセキュリティ改善やセキュリティベンダとの協業を通じて、安心、安全に使える環境を提供していきたいと述べた。

テレビ会議を通じて説明に当たった米アドビシステムズ プロダクトセキュリティおよびプライバシー担当シニアディレクター ブラッド・アーキン氏

テレビ会議を通じて説明に当たった米アドビシステムズ プロダクトセキュリティおよびプライバシー担当シニアディレクター ブラッド・アーキン氏アーキン氏が認めるとおり、近年、アドビ製品が攻撃ターゲットになるケースが増えてきた。Adobe ReaderやAcrobat、あるいはFlashといった一連の製品は、単体のアプリケーションとしてだけでなく、プラグインの形で広く導入されている。そこが攻撃者の狙い目となり、脆弱性を付く攻撃コードが多数出現している。

アドビではこれを踏まえ、四半期ごとに定期的にパッチを提供。ゼロデイ攻撃などが認められた際には緊急でパッチリリースする仕組みとしている。また2010年4月からは、Adobe Reader/Acrobatに自動的にパッチを提供するアップデータ機能を実装した。同時に、設計、開発、テストおよび出荷後に至るまで、製品ライフサイクルの各段階にセキュリティを統合し、よりセキュリティを高めていくという。

アーキン氏によると、さらに、マイクロソフトのシステム管理製品「Microsoft System Center Configuration Manager(SCCM)」および「Microsoft System Center Updates Publisher(SCUP)」を活用して、企業内でのアップデートと管理を支援することも計画しているという。

バージョン10で実装、サンドボックス

アーキン氏は、アドビが7月20日に明らかにしたAdobe Readerのサンドボックス機能についても解説した。この「Protected Mode」は、マイクロソフトのPractical Windows Sandbox技術を活用したもので、2010年内にリリース予定の次期バージョン、Adobe Reader for Windows 10で実装される計画だ。

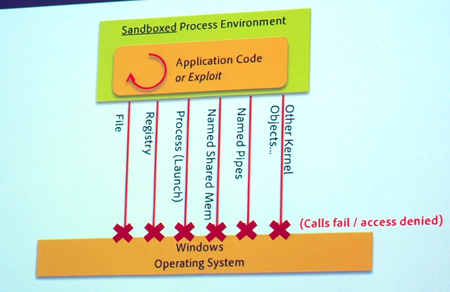

「現状での問題は、攻撃コードがAdobe Readerと同じ権限でシステムにアクセスできてしまうこと」(アーキン氏)。そこでProtected Modeでは、Adobe Readerおよびそのプラグインを保護された環境で制限付きで実行し、OS本体へのファイル書き込みやレジストリ変更、プロセス起動といった操作を直接行えないようにする。

ただ、このままでは、ユーザーが意図した正当な操作までもが行えなくなる可能性がある。そこでProtected Modeでは、アクションを直接実行する代わりに、間に「ブローカープロセス」を置いている。このブローカープロセスが、定められたポリシーと照らし合わせ、処理を許可するかどうかを判断する仕組みだ。「攻撃コードはブローカープロセスによって拒否されるため、OSにはアクセスできない」(アーキン氏)という。

Protected ModeはWindows XP以降のWindows OSで動作し、メモリエラーを悪用するタイプの攻撃コードの実行をほぼ食い止めるという。当初は「書き込み」コールのみをサンドボックス化し、攻撃コードの実行やシステム改ざんを防ぐが、次のフェーズでは読み込みについても同様の保護環境に入れ、機密情報の漏えいに役立てたいとしている。

一方Flashについては、プライベートブラウジングモードのサポートに加え、ドイツのRecurity Labsが開発を進めているオープンソースソフトウェア「Blitzableiter」などを通じてセキュリティを強化する方針だ。Blitzableiterは、Flashファイルに不審なコードが含まれていないかどうかをチェックし、もしそうしたものが含まれていれば当該部分のみを削除して、クリーンなFlashファイルのみを再生するツールで、現在プロトタイプが動作しているという。

アドビはまた7月28日に、マイクロソフトが複数のセキュリティベンダとともに進めている「Microsoft Active Protections Program」(MAPP)に参加することも発表した。MAPPは、参加しているパートナーとの間で脆弱性に関する情報を共有することにより、迅速にシグネチャなどのデータを提供し、ユーザーを先回りして保護できるよう支援する枠組みだ。アドビは2010年秋からこのプログラムに参加し、脆弱性情報を共有していく計画だ。「自力で新しく構築するよりも、すでにうまく動いている仕組みに参加することにした」(アーキン氏)という。

ただ、いくらサンドボックス機能が追加されようと、フィッシング詐欺をはじめとするソーシャルエンジニアリングを悪用した攻撃までは防げるわけではない。また、そもそもサポート期間の終了した古いアプリケーションのままでは、保護の範囲外だ。「どうかバージョン5や6といった古いバージョンを使うのはやめて、最新のバージョン9にアップデートしてほしい」(アーキン氏)。またその際、ソフトウェアのシグネチャを確認し、確実にアドビから提供されているものかどうかを検証して欲しいとしている。

関連リンク

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。