yaraiのエンジンを活用してプログラムを解析

「マルウェア解析をカジュアルに」、FFRが自動解析ツール

2011/07/19

フォティーンフォティ技術研究所(FFR)は7月19日、マルウェア自動解析ツール「FFR yarai analyzer」を発表した。マルウェア解析の専門家がいない一般の企業でも、製品出荷前のマルウェアチェックや標的型攻撃の検査などを行えるようになる。

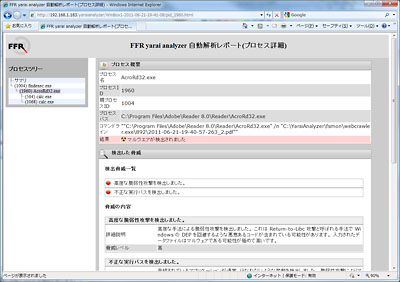

同社は以前より、パターンファイルではなく振る舞い検査に基づいてマルウェアを検出する「FFR yarai」を提供してきた。FFR yarai analyzerはそのエンジンを活用した解析ツールだ。仮想マシン上で実行ファイルやデータファイルの機能を自動解析し、マルウェアが含まれるかどうかを検出する。もし含まれる場合は、どのようなファイルに影響を与え、どのような疑わしい挙動が出るかなどもレポートする。

近年、マルウェアの種類が激増するとともに、特定の組織や企業をターゲットとした標的型攻撃も増えている。こうした環境では、パターンファイルに基づく検出では、新種のマルウェアやゼロデイ脆弱性を狙った攻撃を見つけ出すことは困難だ。かといって、専門の解析ツールは使いこなすのに相応のスキルが必要で、解析結果を読み取るのにも知識がいる。

FFR yarai analyzerはこうした背景を踏まえ、一般企業でも簡単にマルウェアを解析できるよう開発されたツールだ。「マルウェア解析をカジュアルなものにし、一般の人でもできるようにしたい」(FFR 代表取締役社長 鵜飼裕司氏)。解析対象ファイルを「入力フォルダ」に入れると、自動的に解析が行われ、レポートが「出力フォルダ」に出力される。製品出荷時のQAプロセスに組み入れることで、現場で手軽にマルウェアの有無を検査できるという。

FFR yarai analyzerはまた、組織内インシデント対応チーム(CSIRT:Computer Security Incident Response Team)によるいち早いマルウェア解析/検知に活用できるほか、メール解析システムやIDS/IPSを補完する役割も果たせるという。日本電気では、オーク情報システムの「NetEvidence」とFFR yarai analyzerを組み合わせた「標的型メール攻撃センサ」の販売を予定している。

FFR yarai analyzerはWindows Server 2003/2008上の仮想環境(Windows XP/Vista/7)で動作する。価格は300万円。

関連リンク

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。