|

セキュリティ強化に最も重要なのは特権ユーザー管理特権ユーザーの“非”管理は大きな潜在リスク。

|

| 今日、セキュリティの重要性はすべての企業において強く認識されている。しかしながら、依然として事件は発生し続けている。御社も決して例外ではない。IT環境に抜け穴はないだろうか。事件を防ぐためには、“仕組み上は不可能”といえるような確かな不正アクセス防止対策がなんとしても必要だ。ポイントは万能権限を発揮できる特権ユーザー管理。潜在リスクをしっかりつぶしておこう。 |

万能権限を管理できなければ、企業活動の正当性は示せない |

||

企業活動が正当に行われていることを証明する。これは、もはや企業が自ら進んで果たすべき社会的責任の1つになった。

その業務の多くにITを活用するようになった今日、何より重要なのはIT環境の適切な防御である。不正アクセスで権限のないユーザーに機密情報をのぞかれたり、不用意に持ち出されるようなことがあってはならない。ポイントは、OSやデータベースが管理者のために提供している“万能権限”の扱いだ。いわゆる「特権ユーザー管理」である。

これをどう扱うのか。最も厳密にセキュリティを施すのであれば、「特権ユーザーの存在は許さない」というのも一法ではある。しかし、この方法では管理業務に支障をきたすため、現実の運用を考えると難しい。

となると、落としどころは、「確たるポリシーの下できちんとコントロールすること」ということになるだろう。具体的には、1にも2にも社内のローカル環境を守ることだ。

どんなに全社規模の認証基盤やゲートウェイプロセスが充実していても、サーバへ直接アクセスし、OSやデータベースを操作できる危険性が残っている限り、潜在リスクは消えない。不要なローカルアクセスをルールで禁じるだけでなく、“仕組み上不可能である”と、身の潔白さを誰に対しても明白に示せる環境構築を目指したい。

特権ユーザーを完全掌握できるCA Access Control |

||

この目的の実現に多大な貢献を果たすのが、日本CAの「CA Access Control」だ。

この製品は、特権ユーザーのアクセス制御、監査のための活動ログの取得、サーバ、アプリケーションおよびデバイスなどへの一時的な特権アクセスの提供といった機能を、プラットフォームやOSを問わず提供する。

近年、管理作業のための特権ユーザーIDを安易に放置せず、申請ベースで付与することはよく行われている。

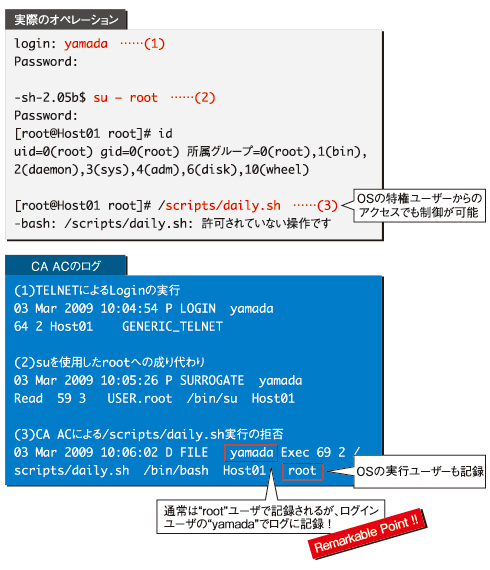

その場合、管理作業者はいったん個人のIDでログインし、それから特権ユーザーIDにスイッチする。そこからの操作ログは、OSでは特権ユーザーとしか記録されないが、CA Access Controlでは引き続き個人IDで記録する。このため、「作業者の特定が非常に容易」というメリットがある。

OSのログのように特権ユーザーとして記録されていても、事前申請と照合すれば特定はできるかもしれないが、ログを目視で追いかけるのは時間のかかる作業で、もし同じ時間帯に複数の作業者が存在した場合、誰がどの作業を行ったのかを厳密に確認するのは不可能だ。

|

| CA Access Controlにおけるログの特徴。実際に操作しているユーザーの“ユーザーID”がきちんと保存されるため、「誰が操作したのか?」を容易に判別できる |

CA Access Controlには、申請ベースの特権ユーザーIDの付与をワークフロー化し、ID管理を厳格化する機能がある。これは、特権ユーザーIDに付属するパスワードを1回しか使えないものにし、必要な時にだけ発行する「特権ユーザーパスワード管理」と呼ばれている機能だ。

この機能は、特権を持つユーザーIDを利用する際に、作業者がCA Access ControlのPUPM(Privileged User Password Management)画面から申請し、上長やセキュリティ管理者が承認したうえでパスワードを付与するというものだ。

しかし、作業は突発的に発生することがあり、それが日中とは限らない。深夜でも承認のために上司をたたき起こさなくてはならないのだろうか。その必要はない。承認なしでパスワードを発行することも可能で、その場合は事後承認というプロセスを踏む。

その付与されたパスワードに対してチェックアウト、チェックイン機能を持たせることができ、作業が終了したら必ずチェックアウトさせて以後使用不能にする、あるいはチェックアウト後任意の時間で使用不能にするといったことができる。

これらの機能により、特権ユーザーの不正行為によるITリスクを低減できるだけでなく、特権ユーザーや共有アカウントの管理もより容易になるというわけだ。

非改ざん性も証明できるCA Access Controlのログ機能 |

||

さらにCA Access Controlは、取得した操作ログの「非改ざん性」や「真正性」を証明するという点でも威力を発揮する。

ログは基本的にバイナリ形式で記録されており、CA Access Controlのコマンドか、CA Access Controlが提供しているGUIからしか読み出すことができない。読み出しも権限設定が可能で、CA Access Control上においても、きめ細かな職務分掌を行える。

ログサーバの構築によって、複数サーバのログを一元収集することもできるため、事業拠点が分散している企業や保有サーバ台数が多い企業でも、管理を効率化しつつセキュリティを高めることができる。

先にも少し触れたが、CA Access Controlはカバーしているプラットフォーム、OSが幅広く、UNIX、Linux、Windowsと異機種が混在する環境であっても、統一された操作性で管理を行える。これは、運用スキルセットをミニマム化するとともに、監査対応を円滑に進めるうえで見逃せない特徴といえる。

“仕組み上不可能である”と胸を張れる根拠としてのCA Access Control。御社もそろそろ検討段階に来ているのではないだろうか。

特権ユーザを管理しなければならないというニーズが高まっている。では特権ユーザ管理とは何を指すのか、なぜ必要なのか、また技術的対策としてはどの様なものが存在するのか。ITRによるレポートを紹介する。(2010/03/26)

|

|

仮想化におけるコスト削減は、極端に成果がでる訳ではない。しかし、アクセス管理機能は、アクセス制御のポリシー管理やそのログ管理が統合でき、更に物理サーバも合わせて統合管理することで、セキュリティへの投資削減につながる。(2010/03/08) ※本資料は、TechTargetジャパンにご登録されている住所へ郵送にてご提供します

|

提供:日本CA株式会社

企画:アイティメディア営業企画

制作:@IT 情報マネジメント編集部

掲載内容有効期限:2010年3月31日

ダウンロード

ダウンロード

特権ユーザを管理しなければならないというニーズが高まっている。では特権ユーザ管理とは何を指すのか、なぜ必要なのか、また技術的対策としてはどの様なものが存在するのか。ITRによるレポートを紹介する。(2010/03/26) |

| 今後、仮想化環境においてアクセス管理が重要となる |

| 仮想化におけるコスト削減は、極端に成果がでる訳ではない。しかし、アクセス管理機能は、アクセス制御のポリシー管理やそのログ管理が統合でき、更に物理サーバも合わせて統合管理することで、セキュリティへの投資削減につながる。(2010/03/08) |

関連リンク

関連リンク

| 日本CA | |

| CA Access Control (概要) |

製品カタログ・その他資料ダウンロードサイト

製品カタログ・その他資料ダウンロードサイト

| CA Access Control (ドキュメント) |

お問合せ窓口

お問合せ窓口

|

CAジャパン・ダイレクト 0120-702-600 |

|

| 営業時間:平日 9:00〜17:30 ※土曜・日曜・祝日・弊社定休日を除きます。 |

関連記事

関連記事

| 日本CA、「IT統制の確実化、効率化に貢献」(@ITNews) | |

| 「誰が何をできるのか」を明確化、日本CAが管理製品(@IT News) | |

| 効率性、確実性を両立するクラウド時代のセキュリティ対策(@ITNews) | |

| ID連携は今後も着実に広がっていく(@ITNews) | |

| 日本CA、買収拡大戦略から一転、製品群の絞り込みへ(@ITNews) |