手のひらが世界中 繋がるハクティビスト:セキュリティ・ダークナイト(11)(1/3 ページ)

「GhostShell」というハッカーチームをご存じだろうか? 世界の有名大学を対象にした攻撃やNASA(米航空宇宙局)、ESA(欧州宇宙機関)などをターゲットにした「Project WhiteFox」を仕掛け、2012年にネットを騒がせたチームだ。Twitterでコンタクトを取ってみたところ意外なほど友好的なGhostShellから、思いがけない申し出を受け……。

2012年、ネットを騒がせた「GhostShell」とは

とあるハッカーチームに筆者は接触した。「GhostShell」――皆さんはこの名前をご存じだろうか。

これはあるハッカーチームのグループ名なのだが、中にはピンと来ない方もいらっしゃるだろう。そこでまずは、彼(ら)が最近関与し、日本国内にも影響を与えた事件から紹介させていただこう。

GhostShellは2012年8月下旬から「Project WestWind」という名称で世界の大学を対象にした攻撃を開始し、2012年10月1日には100大学のサーバから取得した12万件の情報をインターネット上に公開した。

ターゲットになった大学には、ハーバードやスタンンフォードといった名門をはじめ、世界各国の大学が含まれていた。日本も例外ではなく、公開された情報には、東京大学、京都大学、東北大学、名古屋大学、大阪市立大学の名前が含まれていた(公式発表がなされていないものもあるため、どの程度被害があったかは測りかねる部分がある)。

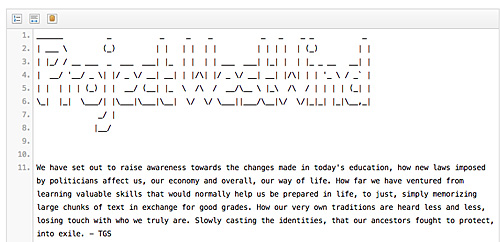

インターネット上に公開された情報の中には、世界中の大学が抱える授業料や法律、育成に関する課題に対する指摘とともに、「それらが与える影響についての認識を高めさせるために情報を公開した」という行動理由も書き記されていた。

【関連記事】

ハッカー集団、世界100大学の個人情報など12万件を暴露 日本の大学名も

http://www.itmedia.co.jp/enterprise/articles/1210/03/news021.html

最近では2012年11月中ごろ、「Project WhiteFox」というプロジェクト名で、NASA(米航空宇宙局)、ESA(欧州宇宙機関)、DoD(米国防総省)、ICPO(米航空宇宙局)、米連邦捜査局(FBI)などから情報160万件を盗み出し、インターネット上に公開した。ツイートによると公開した理由は「情報公開の自由を支持するため」とのことだった。

声明の中では、2012年12月3日から14日にかけてドバイで開催されたITU(国際電気通信連合)の会合のことにも触れられていた。

この会合では、インターネットのコントロールを民間組織から国際政府に移行させようという話し合いがもたれる予定であった。この動きの背後に、インターネットの自由をよく思っておらず、それを奪おうとしている各国政府機関の意図があると考えたAnonymousが、「OpWCIT」という作戦を2012年11月28日から開始していたが、GhostShellはこの動きにも賛同していると声明に書き記していた(ちなみにGoogleも、ITUの動きに対する反対署名をオンラインで集めている。http://www.google.com/intl/ja/takeaction/参照)。

GhostShellはこのように、Anonymousの行動に賛同したり、TwitterでもAnonymousのアカウントに対して語りかけたり(=メンション)、情報を共有するなど、同調する動きが多かった。このため日本のメディアでも、GhostShellはAnonymousと関係があるチームなのではないかという指摘がされていた。

Twitterで話しかけてみたら……

AnonymousによるPSN(PlayStation Network)へのDDoS攻撃や、PSNからの情報漏えい事件(犯人は不明)などで情報が錯綜していた2011年6月ごろ、筆者は、直接コンタクトを取ることで情報を得たいと思い、日本で合法的な攻撃活動をしているAnonymousにインタビューを行った。

【関連記事】

セキュリティ・ダークナイト 番外編 本当のAnonymousが知りたいの

http://www.atmarkit.co.jp/fsecurity/special/161dknight/dknight01.html

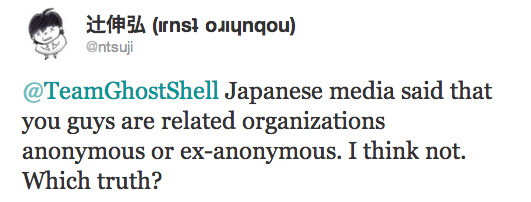

そのときと同じように直接確認してみようと、TwitterでGhostShellのチームアカウントに確認してみた。「日本のメディアはあなたたちをAnonymousの関連組織、または元Anonymousと報じている。私は違うと考えているのだが、どちらだろうか」と。

これが事の発端となり、結果、思いがけないものを含む、多くの情報を彼(ら)から提供してもらうこととなったのである。

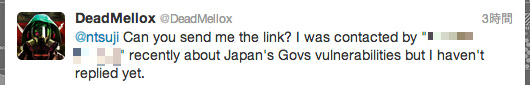

筆者はGhostShellのチームアカウントに質問を投げたのだが、返事はGhostShellのリーダー、「DeadMellox」から返ってきた。

訳:そのリンクを送ってもらうことはできますか? 私は日本政府の脆弱性について“◯◯”という人物から連絡をもらったが、まだ返答していません。

このDeadMelloxからの質問に対し、筆者は、GhostShellについて伝えたITmediaの記事を知らせるとともに、DeadMelloxが「連絡をもらった」と述べている相手のことは知らないと応えた。さらに、その人物が記者なのかを確認するとともに、筆者自身はセキュリティエンジニア、リサーチャーであることを伝えた。

【関連記事】

ハッカー集団がNASAや国防総省などの情報流出を公言、JAXAの名も

http://www.itmedia.co.jp/enterprise/articles/1212/11/news029.html

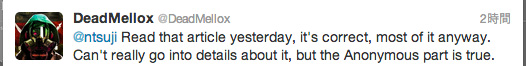

記事についてDeadMelloxは下記のように答えた。

訳:昨日、その記事を読みました。そのほとんどは正しいものですが、詳細にまでは触れられません。しかし、Anonymousの部分は真実です。

この段階では正直、「Anonymous part is true」の意味がよく分からなかった。「関連組織」という聞き方がまずかったのかもしれない。これについては後半以降のインタビューをご覧いただきたい。

加えてDeadMelloxは、連絡をしてきた人物が、とある日本のメディアに属する記者であるということを教えてくれた。と同時にあるTwitterアカウントを指し、それが「その記者の偽物のアカウントか」と尋ねてきた。その問いに対して、筆者は「そのアカウントは連絡をしてきた記者と同姓同名だが、別人のアカウントである」ことを伝えた。

ここからDeadMelloxから全く違う話を切り出され、話が思わぬ方向に進み始めたのである。

DeadMelloxからの思いがけない申し出

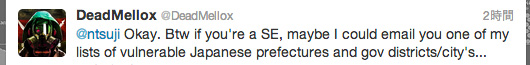

訳:了解。ところで、あなたはSE(セキュリティエンジニア)ですね。たぶん、私は日本の政府や地方自治体に存在する脆弱性のリストをメールで提供できます。

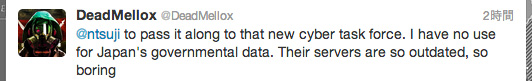

訳:新たなサイバータスクフォースにそれを渡してもらえませんか? 私には、日本政府関連のデータを持っていても意味がないのです。それらサーバはとても時代遅れで、とても退屈なものですし。

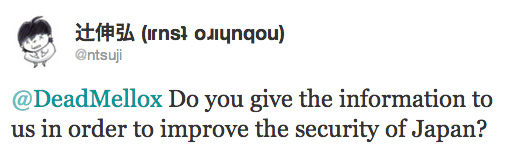

訳:日本のセキュリティ向上のために、私たちに情報をくれるのですか?

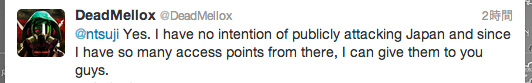

訳:はい。私は公に日本を攻撃するつもりはありません。そこからのアクセスポイントもたくさんありますから、あなたたちに提供できます。

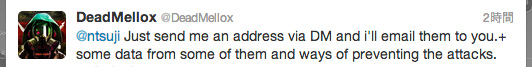

訳:では、DM(ダイレクトメッセージ)で私にメールアドレスを送ってください。そうすれば、それをメールであなたに送ります。いくつかのデータに加えて、攻撃を防止する方法も。

何と、独自に調べたであろう、日本政府や地方自治体などのサイトに存在する脆弱性のリストを提供してくれるというのだ。念のため確認を取ったところ、「もう日本を攻撃するつもりがないだけではなく、日本のセキュリティの向上のために情報を活用してもよい」とのことである。

筆者はいくつかダイレクトメッセージをやりとりした後、リストを提供してもらいたい意思を伝えた。しばらくすると以下のようなメッセージが届いた。

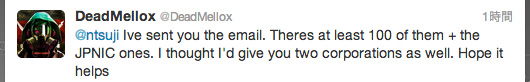

訳:私はあなたにメールを送信しました。それらには少なくとも100サイトの情報が含まれており、加えてJPNICのものもあります。同様に、2つの企業サイトの情報も提供します。お役に立てば幸いです。

確かに、筆者のメールボックスにはDeadMelloxからのメールが届いていた。早速内容を確認すると、メッセージとともに192件ものURLリスト(Webアプリケーションのパラメータ含む)が送られてきていた。

192件のURLのドメイン別の内訳は以下の通りである。

go.jp -56

lg.jp - 114

ad.jp -13

or.jp - 5

ac.jp - 1

co.jp - 1

jp - 1

com -1

メールの最後には、SQLインジェクションを利用して取得したと思われるデータベースのテーブルの一部が記載されていた。このことからおそらく、192件のURLはSQLインジェクション可能なもの(ただし、過去の脆弱性であり、現在は修正されている可能性は否定できない)であると考えられる。

筆者は、政府関係者にこのリストの件を相談し、できる範囲で協力することも伝えた。そしてリストは、その関係者経由で然るべきところに届けられた。どのくらいの早さで対応されるかは分からないが、脆弱性は修正されていくことだろう。

彼(ら)は非常に協力的であったため、Twitterでのやり取りだけではもったいないと思い、メールでのインタビューを試みた。すると快諾していただき、丁寧な回答をもらうことができた。

Copyright © ITmedia, Inc. All Rights Reserved.