短い暗号鍵長「ECC」でパフォーマンスとセキュリティの両立図るベリサイン:RSA3072ビット相当の強度を実現

SSLサーバ証明書において標準となっているRSAに加え、「ECC(Elliptic Curve Cryptography:楕円曲線暗号)」と「DSA(Digital Signature Algorithm:デジタル署名)」という2つの暗号アルゴリズムの提供を開始したベリサイン。その背景と狙いとは?

2つのアルゴリズムに対応したSSLサーバ証明書

オンラインショッピングサイトで何かを購入するとき、あるいは新しいWebサービスに会員登録するとき……我々は当たり前のように暗号化技術を利用している。実は、このWebの暗号化技術の裏では、さまざまな暗号アルゴリズムが活用されている。

日本ベリサインは2月14日、これら暗号化通信の基盤であるSSLサーバ証明書の対応アルゴリズムの拡張を発表した。具体的には、「ECC(Elliptic Curve Cryptography:楕円曲線暗号)」と「DSA(Digital Signature Algorithm:デジタル署名)」という2つの方式をオプションとして追加した「マルチアルゴリズムSSLサーバ証明書」の提供を、商用として初めて開始することを発表した。

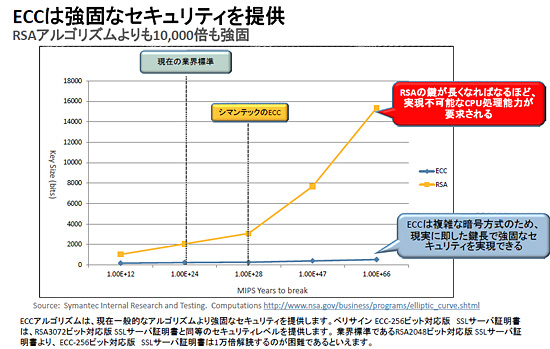

ECCは、現在の標準的な公開鍵暗号方式であるRSAに比べ、短い鍵長でもより強固なセキュリティを実現するアルゴリズムだ。同じ強度でも暗号鍵長が短くて済むため、従来より高速に処理できることがメリットとなる。

一方DSAは、離散対数問題に基づいた公開鍵暗号方式を応用したアルゴリズムで、米国安全保障局(NSA)によって、RSAの代替として開発された。米国政府系システムにおいてはデータセキュリティの標準として推奨されており、米国向けに機器を輸出するベンダにとっては重要なサポートとなる。

ではなぜ、ベリサインはいま、これらのアルゴリズムに対応したのだろうか?

複数のアルゴリズムに支えられているSSL暗号化通信

現在、主なWebブラウザでサポートされている暗号化技術はSSL/TLSだ。SSL/TLSでは、重要なデータが通信経路で盗聴されたり、改ざんされたりしないよう、複数の暗号技術を組み合わせて利用している。通信相手が確かに存在し、しかも正しい通信相手であることを証明する「公開鍵暗号」、実際にWebサーバとブラウザの間でやりとりされるデータを保護する「共通鍵暗号」、受け取ったデータに通信経路の途中で改ざんが加えられていないことを証明する「ハッシュアルゴリズム」だ。

どのような暗号方式が使われており、その強度はどのくらいなのかを表すために、しばしば、「RSA ○○ビット」「AES ○○ビット」といった表現が用いられる。RSAやAESは暗号方式を示すアルゴリズムであり、○○ビットの部分はそのアルゴリズムで使われる鍵の長さを示す。基本的に、鍵が長くなればなるほど計算する量が増え、暗号強度は高くなる。

ところが暗号の世界は、ほかのセキュリティ技術同様、常に「いたちごっこ」を続けてきた。より強固で高速な暗号方式が提案される一方で、その脆弱性を見つけ出し、攻撃する手法も発見されてきた。

この流れをいっそう加速させているのが、コンピューティング能力の向上だ。CPUの性能がそれほど高くなかった時代ならば、ある暗号方式が理論上は解読可能でも、現実的には不可能な計算量が必要になることから、「安全」と見なすことができた。

ところがハードウェア性能の向上に伴い、暗号解読に必要な時間は短縮化しており、この傾向は今後も続くことが予想される。解読に要する時間を伸ばすために鍵長を増やすと、今度は暗号処理に要する負荷も増大してしまう。つまり、従来のアルゴリズム、従来の鍵長では、必ずしも安全とは言い切れなくなる時代が遠からずやってくると見られているのだ。

日本ベリサイン SSL製品本部 SSLプロダクトマーケティング部 上席部長 安達徹也氏は、「いまの時点ではRSAで十分であり、危険というわけでもない。当面はRSAが主役であり続けるだろう。だが、いますぐではないにしても、今後、より高い強度が求められるようになると、鍵の長さがクリティカルになってくる」と、短い鍵長でより強固な暗号強度を実現できるECCの提供を開始した理由を説明している。

短い鍵長でも強固なセキュリティ、サーバレスポンス速度の向上も

今回ベリサインがサポートしたECCには、RSAに比べて短い鍵長でも、より強固なセキュリティを実現できるという特徴がある。ベリサインはまずECC 256ビットから提供を開始しているが、その暗号強度はRSA 3072ビットと同等。12分の1の鍵長で、現在主流のRSA 2048の1.5倍の強度を実現できるため、インフラへの負荷は少なくて済む。逆に、RSAでECC 384ビットと同レベルの暗号強度を実現しようとすると、鍵長は何と20倍の7680ビット必要になり、それだけサーバへの負荷が高まることになる。

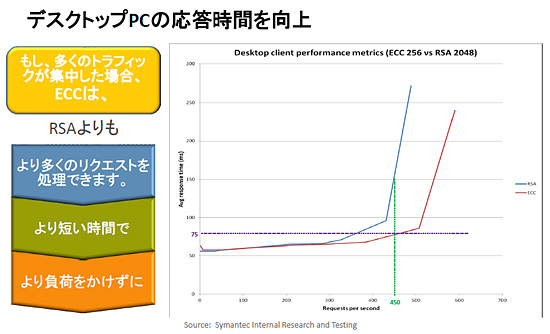

ECCにはまた、「トラフィック増によるサーバへの負担を相対的に抑える」という特徴があると安達氏は説明する。ブラウザとサーバが1セッションの場合、差異はほとんどないが、同時コネクション数が多い場合にも、その鍵長の短さからサーバ側のパフォーマンス劣化がほとんどない。従って、コネクション数(=ユーザー数)が増えた場合に、サーバ側の処理効率を下げることなく維持できるというものだ。拡張性が求められるWebサービスにとっては有利な特性だ。

同社が実施したテストによると、Webサーバに450同時コネクションがあるという環境で、RSA 2048ビットでの平均レスポンスタイムは150ミリ秒だったのに対し、ECC 256ビットでは半分の75ミリ秒で済んだ。ECCによって相対的な暗号処理効率が上がっていく結果となっている。

Webサーバ1台当たりの負荷が減るということは、それだけ多くのトランザクションを処理できるということ。SSLのボトルネックを解消し、インフラ設備投資計画の効率化に、ひいてはコストメリットにつながる。

「Webサーバへの同時コネクションが増加するにつれて、パフォーマンスはますますクリティカルな問題になっている。一般にWebサイトでは、2秒もレスポンスを待たされるとユーザーはいらいらするというが、ECCを採用することでレスポンスタイムを短縮できる。ソーシャルメディア系サービスを中心に常時SSL化も進んでいるが、こうした環境にも有用だ」(安達氏)。

ただ、ECCにも弱点がないわけではない。対応した環境がまだ十分に整っていないことだ。

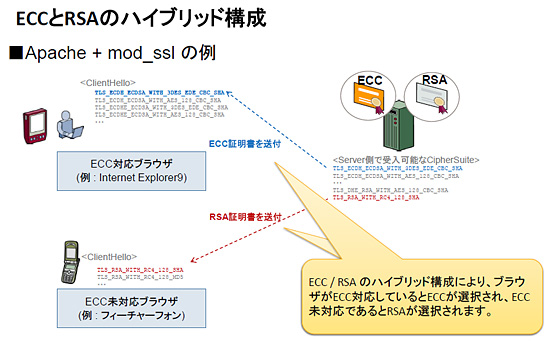

だが、だからといってECC導入をあきらめることはない。Webサイト運営者にとってうれしいことに、マルチアルゴリズムSSLサーバ証明書は、RSAなど既存のアルゴリズムとの「ハイブリッド構成」を取ることが可能だ。ユーザーのカバレッジを確保しながら、ECCという新しい暗号アルゴリズムへ無理なく移行できる、ソフトランディングできる仕組みとなっている。

ベリサインは同時に、事前にECCに関する検証を行いたいと考える企業のための環境も用意している。ECC対応の証明書をインストールしたテストサーバを用意し、手元のクライアント(ブラウザ)からアクセスしてチェックを行えるようになっている。またWebサーバ側については、「グローバル・サーバ ID」「EV SSL証明書」へのオプションという形で提供するため、対応にあたって追加費用が発生することなくハイブリッド構成での検証が可能だ。

加えて、ECCに対応しているWebサーバやブラウザなど、対応環境の確認も進めている。すでに、Windows Vista以降のブラウザやAndroid 4.0以降、Apache/IIS最新版などがECCに対応済みだが、近日中にとりまとめ、情報を公開する予定という。そのほか、ECC導入/移行に際して浮上するさまざまな疑問と回答をまとめたFAQサイトも用意し、「2010年問題の時と同様に、さまざまな情報を公開、提供していく」(安達氏)という。

ベリサイン一社だけではない、業界全体の取り組みでECCを推進

ベリサインはこれまでも、業界に先駆け、いち早く新しいアルゴリズムに対応してきた。「暗号の2010年問題」への対応もその一例だ。

米国立標準技術研究所(NIST)は2005年、コンピュータの処理能力向上などを踏まえ、RSA 2048ビット以上/ECC 224ビット以上/SHA-256といった、より鍵長が長く安全なアルゴリズムへ、遅くとも2013年末までに移行するよう推奨した。このときもベリサインはRSA 2048ビット対応のSSLサーバ証明書発行にいち早く対応している。

「2010年問題はやむを得ず仕方なく対応する、という消極的対応に近かったが、ECCの場合は意味合いがちょっと異なる。セキュリティレベルを上げていくというのも理由の1つだが、Webサーバのパフォーマンス向上、ひいては企業のコストダウンというメリットをもたらす」(安達氏)。

同社のこの取り組みには、GoogleやOperaといったブラウザベンダやF5 Networksのようなネットワークアプライアンスベンダ、あるいはAkamai Technologiesのようなネットワークインフラを提供する企業まで、さまざまなグローバル企業が賛同を表明している。ベリサイン自身が提供するサーバ証明書だけでなく、ブラウザやWebサーバ、あるいはネットワークインフラ全体を包含する「業界エコシステム」の中で、ECC普及を推し進めていくという。

「ECCというアルゴリズムが生まれたのは1985年。それから30年近く掛けてようやく商用レベルで実装されるようになってきた。長いスパンの中で、グローバルなプレイヤーと直接協力しつつ、ECCという新しいアルゴリズムの普及を促進していく」(安達氏)。

ベリサイン SSLサーバ証明書ご購入者様プレゼントキャンペーン

SSLサーバ証明書の購入者から抽選で20名の方にNexus 7 32GBモデルが当たるキャンペーンを実施中です。詳細はバナーをクリックしてご確認ください。(2013/4/30まで)

関連記事

ベリサイン、SSLサーバ証明書で楕円曲線暗号とDSAに対応

ベリサイン、SSLサーバ証明書で楕円曲線暗号とDSAに対応

日本ベリサインは、SSLサーバ証明書発行サービス「マネージド PKI for SSL」の対応アルゴリズムを拡大し、RSAに加え「楕円曲線暗号(Elliptic CurveCryptography:ECC)」と「デジタル署名アルゴリズム(Digital Signature Algorithm:DSA)」に対応する。- 暗号の2010年問題、課題は「組み込み機器での対応」

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本ベリサイン株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2013年4月3日

キャンペーン情報

SSLサーバ証明書の購入者から抽選で20名の方にNexus 7 32GBモデルが当たるキャンペーンを実施中です。詳細はバナーをクリックしてご確認ください。(2013/4/30まで)

「今後を見据えてECCの提供を開始した」と説明する日本ベリサイン SSL製品本部 SSLプロダクトマーケティング部 上席部長 安達徹也氏

「今後を見据えてECCの提供を開始した」と説明する日本ベリサイン SSL製品本部 SSLプロダクトマーケティング部 上席部長 安達徹也氏

図3 Apacheとmod_sslの設定によって、既存のRSAとECCのハイブリッド構成を取ることも可能だ

図3 Apacheとmod_sslの設定によって、既存のRSAとECCのハイブリッド構成を取ることも可能だ 図4 ECC普及に向けてベリサインと協力しているパートナーカンパニー

図4 ECC普及に向けてベリサインと協力しているパートナーカンパニー