アイデンティティ愛好家の集いで交わされたPKIを巡る熱い議論:Identity Conference #15レポート

2月1日、第15回「Identity Conference(Idcon)」が開催された。東京・六本木に用意された広い会場は、金曜日の夜にもかかわらず「アイデンティティ愛好家」で埋め尽くされる盛況となった。

2月1日、第15回「Identity Conference(Idcon)」が開催された。Idconはデジタル・アイデンティティに興味を持つ人々による勉強会で、OAuthやOpenID Connectといったアイデンティティ関連技術を中心に、それを取り巻くさまざなな情勢について情報共有し、議論する場だ。

東京・六本木に用意された広い会場は、金曜日の夜にもかかわらず「アイデンティティ愛好家」で埋め尽くされる盛況となった。

属性情報の取得もサポートした新しい認可機構「YConnect」

第15回Idconのサブタイトルは「YConnect & Future of Authentication」だ。ヤフーの河内俊介氏は、OAuth 2.0とOpenID Connectに対応した認可機能「YConnect」を紹介するプレゼンテーションを行った。

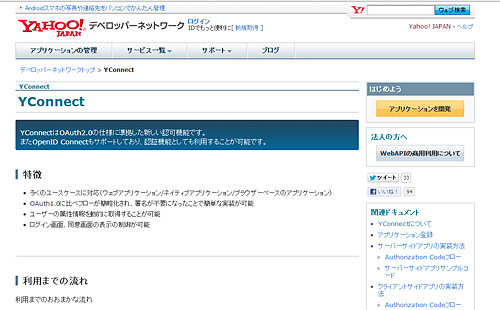

YConnectはOAuth 2.0およびOpenID Connectに対応した認証/認可機能だ。米国ベースで開発されたこれまでの認証機能とは異なり、ヤフー日本法人でフルスクラッチで開発したものだという。すでに、「Yahoo!ショッピング」「Yahoo!バザール」といった同社サービスのほか、100サイト以上で導入されているという。

同氏によると、これまでは用途によって、OAuth 1.0やBB Authなど異なる認証プラットフォームを使い分けていた。従って認証に用いる識別子もばらばらだったが、YConnectによってそれを1つに統一させることができることがメリットだという。

またYConnectでは、ユーザーの属性情報を取得できるAPIも公開されている。これを利用すれば、Yahoo! IDでログインした後、アプリケーションごとに必要な属性情報を提供できるようになる。フォームに情報をプリセットすることでユーザーエクスペリエンスの向上につながるほか、「提携パートナーに対しても、IDでフラグを立てて、閲覧できる属性をより詳細に制御できる」(河内氏)。

今後も、アプリケーション開発者向けのさまざまなAPIを提供し、より簡単に実装できるようブラッシュアップを図る。また、PPID対応を図るほか、ワンタイムパスワード対応や「シングルログアウト」のサポートも検討していく計画という。

アイデンティティを支えるはずのPKIの仕組みが危機に?

Idcon #15最後のセッションでは、「スマデバ時代、ぼくらは幾つパスワードを使うのか」というテーマでパネルディスカッションが行われた。背景には、「デジタル社会の信頼を支えるはずの電子証明書、PKIの仕組みが危機にさらされているのではないか」という問題意識があるという。

2011年以降、複数の認証局で不正に証明書が発行されるという事件が発覚した。また、2012年に浮上した高度な標的型マルウェア「Flame」は、MD5の脆弱性を突いてMicrosoftのコードサイニング証明書を生成し、自らをMicrosoft Updateに偽装するものだった。こうした動きを踏まえて、議論は、「SSLは安全なものだという前提で議論してきたけれど、その土台となっているPKIの世界が2011年ごろから際どい状況になっている。これまでの基盤を守り続けることができるのか?」という楠正憲氏(ヤフー セントラルサービスカンパニー 技術調査室 室長/現 ID本部長)の問いかけから始まった。

情報処理推進機構(IPA)の神田雅透氏は、認証を支える仕組みが根本から揺らぎかねないような事態がなぜ起こっているのか、具体的な例を挙げながら説明した。

そもそもPKIというのは、インターネットにおける身分証明の仕組みだ。認証局(CA)が信頼できる第三者となり、あるユーザーの身元を確認した上で証明書と暗号鍵を発行する。ただ、1つの認証局がインターネット上のすべての主体を認証するのは現実的に不可能なので、大元の認証局(ルートCA)が認証した中間の認証局に証明書を発行し、その中間認証局がさらに下位の認証局に証明書を発行し、下位の認証局が最終的にユーザーに証明書を発行する……という具合に階層構造を取っている。「信頼のチェーン」といわれるゆえんだ。しかし、その信頼のチェーンの中に、悪意を持った人物が入り込もうと試みることがある。

「実際にどういった時にそれが起こるかというと、1つは運用のミス。もう1つは不正アクセスだ。2013年1月に明らかになったTURKTRUSTでの不正な電子証明書発行事件は、不正侵入によって起こった」(神田氏)。2011年8月に発生したDigiNotarのケースでも、不正侵入を受けた結果、不正な証明書を発行してしまった。

ただ神田氏は、その事実自体も問題だが、不自然な発行が続いていることに気が付いていたにも関わらず、根本的な対策を取らなかったことが問題だという。「報道される前の5週間、不正な証明書発行が継続して行われていた。発覚したきっかけは、イラン在住のユーザーがChromeを使っていると警告が表示されるのに気付き、『おかしい』と指摘したことだが、もしその人物が気付かなければ、不正な証明書発行はずっと続いていたかもしれない」(神田氏)。

2つめの例として挙げられたFlameは、コードサイニングを悪用し、脆弱性が指摘されていたMD5のハッシュ衝突攻撃を現実的かつ本格的な攻撃手段として初めて悪用したマルウェアだ。「MD5というアルゴリズムを使っていたことに加え、Terminal Server Licensing Serviceにおけるいくつかの運用上のミスや問題が重なって、FlameがMicrosoftのコードサイニングを受けているように見える状態になっていた」(神田氏)。

認証を支える仕組みが揺らぎかねない事態が起こっている中、どうやってインターネットにおける信頼を担保していくべきか――PKI Day 2012でも取り上げられたこのテーマに沿って、興味深い議論が交わされた。写真はOpenID Foundation Japan 事務局長代行の高橋伸和氏(左)と情報処理推進機構(IPA)の神田雅透氏(右)

認証を支える仕組みが揺らぎかねない事態が起こっている中、どうやってインターネットにおける信頼を担保していくべきか――PKI Day 2012でも取り上げられたこのテーマに沿って、興味深い議論が交わされた。写真はOpenID Foundation Japan 事務局長代行の高橋伸和氏(左)と情報処理推進機構(IPA)の神田雅透氏(右)こうした出来事からは、「認証局は集中管理型がいいのか、それとも分散型の方がいいのか」という論点が生じると神田氏は述べた。「集中管理型の方がいいかもしれないが、そもそもの仕組みが間違っていると、集中管理したがゆえに被害が拡大してしまう」(同氏)。

ユーザーのリテラシーも課題だ。そのサイトがSSLを使っているかどうかなど見ていないユーザーもまだまだ多いという。神田氏は先の不正な証明書発行に関連して、「一般の人は、PCにインストールされているのが不正な証明書かどうかなど意識しない。OSの中に入っている証明書は正しいという前提で利用しており、ユーザーが気付くことはまずないだろう」と述べた。

信頼の起点となるがゆえの課題

OpenID Foundation Japan 事務局長代行の高橋伸和氏は、こうした事態は、認証局という仕組みが立ち上がった当初は想定されていなかったのではないかと述べた。「昔のNetscape NavigatorやInternet Explorerには、ルート認証局の証明書は3〜4枚程度しか入っていなかった。ところが、Windows XPがリリースされたころからその数が3桁に増え、いまでは300を超えているかもしれない」(高橋氏)。こうした状況で、認証局に一定の水準を求め、信頼の枠組みを保つというモデルを維持していくのは困難かもしれないという。

長年PKIに関連した普及活動に携わってきた松本泰氏(セコム IS研究所)は、「SSL/TLSやPKIの仕組みが世の中の信頼の起点となっている。それゆえに狙われるようなり、現在、標的型攻撃の対象になっている。中でもいま一番狙われているのはコードサイニングだろう」と指摘した。

同時に、認証局という機能が民間企業に委ねられている現在の枠組みが妥当なものなのかどうかについても、一石を投じた。「Web trust for CAなどの仕組み(Framework)が確立してから10年を経た現在、そのTrust Frameworkが適切に機能しているかどうかが怪しくなりつつある。ビジネスや競争のある中で、Trust Frameworkをいかに維持していくかといった事柄が問われている。おそらく、こうした仕組みの必要性はPKIに限った話ではない」(松本氏)。

「今後Web Federationが普及していく中で、OpenID Connectも同じ問題に直面するのではないか?」という楠氏の問いかけに対し、米OpenID Foundation理事長の崎村夏彦氏は、「OAuth 2.0はTLSを前提にしているため、TLSやPKIといった根本の部分が揺らぐのは非常に困る。インフラストラクチャとしてのPKIにはもっと頑張ってもらいたい」と、PKIに対する期待を述べた。

パスワードとフェデレーションの間

このような状況の中、われわれはSSL/TLSやPKIをベースとするアイデンティティの仕組みを信用して使うことができるだろうか? あるいは、これまで通りいくつものパスワードとつきあい続けることになるのだろうか。

高橋氏は、「個人的にはパスワードというものはなくならないだろうと思っていたが、自分が使っているパスワード管理ツールの『1password』を見ると、100個以上のパスワードが入っている。人間がこれを覚えて使いこなすのはほぼ無理だろう。となると、信頼度の高いプロバイダーを経由したフェデレーションの仕組みを利用するしかないのでは」と述べた。

「PKIというおじいさまにもがんばってほしい」といった発言に、思わず笑いがこぼれる場面も。司会のヤフー セントラルサービスカンパニー 技術調査室 室長/現 ID本部長の楠正憲氏(左)、米OpenID Foundation理事長の崎村夏彦氏(中)、セコム IS研究所の松本泰氏(右)

「PKIというおじいさまにもがんばってほしい」といった発言に、思わず笑いがこぼれる場面も。司会のヤフー セントラルサービスカンパニー 技術調査室 室長/現 ID本部長の楠正憲氏(左)、米OpenID Foundation理事長の崎村夏彦氏(中)、セコム IS研究所の松本泰氏(右)松本氏は、Webtrust for CAなどの基準に基づいた、民間ベースのトラストなエコシステムの形成が重要だと考えているという。

「現在、こうしたトラストなエコシステムを必要しているものに、NFC携帯のTSM(Trusted Service Manager)がある。TSMのビジネスは認証局のビジネスに近く、おそらく、次の大きなトラストエコシステムを形成していくだろう。NFC携帯に限らず、クレデンシャルを格納するためのセキュアストレージを持つモバイルデバイスの普及とOpenIDのようなフェデレーションの仕組みの普及が、現在のパスワードだけの世界を変えていくのではないか」とした。

崎村氏が期待を寄せるのは、「Web Cryptography API(WebCrypto)」だという。「これが各社のWebブラウザに実装されるようになれば、安全になると思う」(崎村氏)。

神田氏は、「たくさんのパスワードを使い分けるのを期待するのは現実には無理。理想的なパスワード管理マネジャーがあるならば、機械に覚え込ませる方が安全になるかもしれない」という。ただそうなると、理想的なパスワード管理マネジャーをブラックボックスのまま信用できるか否かという議論が生じる可能性もある。そこで、ツールが正しくパスワードを扱っているかどうかを確認する認証制度が必要になるかもしれないとした。

最後に高橋氏は、IDを払い出しているプラットフォーマー間の勝負の中で、「デバイスIDが重要になってくるだろう」と述べ、さらに「その上のOAuth、OpenIDという技術とスマートフォンを組み合わせた『OpenIDフォン』が解決策になるのでは」と述べた。

なお、次回のIdentity Conferenceは5月24日に開催される予定だ。「Beyond IIW」というサブタイトルで、Twitterクライアントにおける認証鍵の難読化などを取り上げたプレゼンテーションが行われる予定という。

関連記事

「OpenID Connect」を理解する

「OpenID Connect」を理解する

いまWebの世界では、さまざまなWebサービスが提供するプラットフォームと、サー ドパーティが提供するアプリケーションがAPIを中心に結び付き、一種の「APIエコノミー」を形成しています。この連載では、そこで重要な役割を果たす「デジタル・アイデンティティ」について理解を深めていきます。- RFCとなった「OAuth 2.0」――その要点は?

- 「OAuth」の基本動作を知る

- HTTPSはもはや安全ではない? 刺激的な討論もなされたヨーロッパのセキュリティ祭り

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

第15回「Identity Conference」の会場はアイデンティティ愛好家で満席の盛況に

第15回「Identity Conference」の会場はアイデンティティ愛好家で満席の盛況に 「爆速」Tシャツでプレゼンテーションを行ったヤフーの河内俊介氏

「爆速」Tシャツでプレゼンテーションを行ったヤフーの河内俊介氏 YConnectの利用方法やサンプルコードは、Yahoo! デベロッパーネットワークで公開されている

YConnectの利用方法やサンプルコードは、Yahoo! デベロッパーネットワークで公開されている