GumblarからDarkleech Apache Moduleまで、巧妙化の足跡:こうしてWebは改ざんされた(2)(1/3 ページ)

2009年に数多くのWebサイトに被害をもたらした「Gumblar」、そして今年相次いで報告されている「Darkleech Apache Module」。これらの改ざん攻撃に共通する部分とは、そして巧妙化した部分とは何でしょうか。

連載第1回「古くて新しい脅威、Web改ざん」で紹介したとおり、「ドライブ・バイ・ダウンロード攻撃」(Drive-by-Download Attack:DBD攻撃)の詳細を明らかにしていく上で重要な項目は「リダイレクタ」「ダウンローダ」「インフェクタ」の3つです。

| 役割 | 詳細 |

|---|---|

| リダイレクタ | ダウンローダを配布するサイトへ導いていく一連のサイト |

| ダウンローダ | 不正プログラムを呼び込む役割を果たしている不正プログラム |

| インフェクタ | 犯罪者の最終目的となる不正プログラム配布サイト |

これら3つの項目は、攻撃が回を重ねていく過程の中で複雑に変化していきます。今回は、過去と現在に国内で猛威を振るったDBD攻撃の事例を取り上げ、その変化について解説します。

「Gumblar攻撃」とは何だったのか

2013年現在も、日本国内では、正規サイトが改ざんされ、リダイレクトするよう書き換えられる被害について、「『Gumblar(ガンブラー)』攻撃の被害を受けた」と称する方がいらっしゃいます。その由来は、今から4年前の2009年の事件にさかのぼります。

2009年3月初旬を境に、類似性の高い、正規Webサイトに対する改ざん攻撃と改ざんサイトの閲覧者による不正プログラム感染被害報告が相次ぎました。これが後にGumblar攻撃と呼ばれる、犯罪者が仕掛けた一連の作戦行動「攻撃キャンペーン(Attack Campaign)」でした。

犯罪者たちは国内外の脆弱なサイトに対して無差別に改ざんを行い、次々にリダイレクタを構築していきました。リダイレクタに注入されていたのが、不正なJavaScriptを呼び出すコードです。この不正コードはページのHEADタグとBODYタグの間に埋め込まれ、unescape処理による「難読化」が施されていました。しかし、デコード処理を施すことで、不正コードの設置場所(ドメイン)を明らかにすることが可能でした。

デコードの結果、設置場所の1つとして浮かび上がったのが「gumblar.cn」ドメインでした。このドメイン名が由来となり、以後、正規サイトを改ざんし、リダイレクタとして書き換える攻撃がGumblar攻撃と呼ばれるようになりました。

当時、リダイレクタとして用意されたドメインには、「gumblar.cn」だけでなく「martuz.cn」「zlkon.lv」などもありました。犯罪者は頻繁に設置場所を変更することで、レジストラなどによるドメイン閉鎖を迂回し、有効な攻撃が行える期間の延命を図っていたと考えられています。

一連の攻撃方法は、前回紹介した「Italian Job」と同様といえます。しかし国内で特に被害を広げたのがGumblar攻撃であっため、こちらの名称が定着したと考えられます。

このGumblar攻撃において、リダイレクタから配布されたダウンローダは、脆弱性を悪用し、DBD攻撃の連鎖を実現するように犯罪者の手によって細工された「データフォーマットファイル」でした。例えば、PDF形式の不正プログラム「TROJ_PIDIEF」ファミリや、Flash(SWF)形式の不正プログラム「SWF_EXPLOIT」ファミリなどが確認されています。

本来、データフォーマットファイルは実行コードを含むことはないため、危険性が低いとする見方がありました。しかし、こうしたデータフォーマットファイルでは利便性向上を目的に多機能化が進み、実行コードの内包が可能な仕様になりつつありました。これが結果的に犯罪者に新たな攻撃手段を与えることになったのです。

特に問題となるのが、犯罪者がバッファオーバーランの脆弱性を悪用した場合です。この種類の攻撃では、メモリ状態の破損だけでなく、悪意のあるコードを侵入させ、システム上で動作させることが可能となる場合があります。こうした攻撃は、PDFやSWFファイルに限らず、あらゆるファイルタイプで仕掛けられます。しかしながら、Webサイトへのアクセスを起点としたDBD攻撃においては、Webブラウザとの親和性の高いこれらのファイルが特に狙われていくことになりました。

正規サイトが改ざんされているとは知らずにアクセスした被害者には、細工された悪意あるファイルが自動的にダウンロードされ、そして実行(Webブラウザが透過的にこれらのファイルを開くことで実行)されます。結果的に、Webサイトへのアクセスのみで不正プログラムの発症を引き起こすDBD攻撃が成立しました。

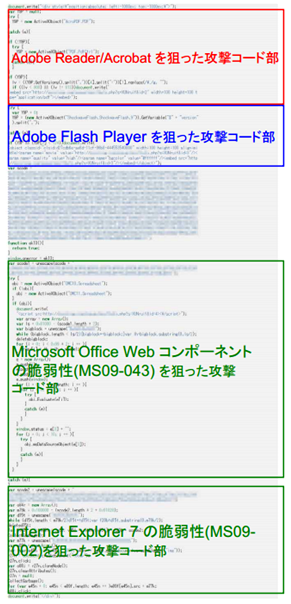

なお、Gumblar攻撃はその後の進化の過程において、ダウンローダの標的も広がり、Microsoft Office Web Components(MS09-043/CVE-2009-1136)やMicrosoft Internet Explorer 7 (MS09-002/CVE-2009-0075)など、データフォーマットファイル以外に拡張した事例も確認されています。

現在、DBD攻撃においてダウンローダの主な標的となっているソフトウェアとしては、次のものが挙げられます。

- Adobe Reader(PDFファイル)

- Adobe Flash Player(SWFファイル)

- Java Runtime Environment(JARファイル)

また、これらに限らず、Webブラウザと親和性の高いソフトウェアにおいて、任意のコードが実行可能となる脆弱性が確認された場合には注意が必要といえます。

犯罪者が行ったのは、ダウンローダの標的の拡張だけではありませんでした。インフェクタにおけるアクセス制御やセッション管理の仕組みを取り入れる進化が見られたのです。

インターネット検索エンジンのクローラなどによる探索アクセスに対しては「HTTP 404エラー」を返答したり、接続してきた被害者クライアントの環境を調べ、それに応じた脆弱性を突くダウンローダを配布する、といった機構です。こうした機構は最新の事例でも見られます。このため、後ほど詳しく見ていきます。

図1 リダイレクタで確認された各標的ソフトウェアの脆弱性を突くコード。コード内ではActive Xなどの仕組みを使うことで接続してきた被害者クライアントの環境を調べ、有効なダウンローダを配布している。

図1 リダイレクタで確認された各標的ソフトウェアの脆弱性を突くコード。コード内ではActive Xなどの仕組みを使うことで接続してきた被害者クライアントの環境を調べ、有効なダウンローダを配布している。Gumblar攻撃を深刻化させたFTPアカウントの盗用

ダウンローダが誘導するインフェクタで配布されていたのは、不正プログラム「TROJ_SEEKWEL(シークウェル)」でした。この不正プログラムの狙いは、ネットワークトラフィックの監視による、FTPアカウント情報の盗み取りにありました。

当時、改ざん被害者に対して実施した聞き取り調査によれば、改ざん発生と思われる時間帯に、被害者の身に覚えのない正規アカウントによるFTP通信とscriptタグ書き込みを示すログ記録が確認できた、との証言が得られています。

これはすなわち、インフェクタから配布される不正プログラムによって、被害者が加害者となる負のサイクルを完成させ、その脅威を次々と拡散していくことに成功したことを意味していました。そして、この一連のサイクルをGumblar攻撃と呼んでいます。

「Italian Job」または「Gumblar攻撃」でDBD攻撃に味を占めた犯罪者たちは、以降、次々とDBD攻撃を仕掛けてきました。特に、インフェクタで配布する不正プログラムについては、機能強化を進めるとともに、直接的な収益が見込めるものを使用した事例が報告されています。

インフェクタサイトで配布される不正プログラムの機能性強化

- アカウント情報収集機能の拡張(FTP、HTTPベーシック認証、POP3、SMTP Auth)

- リバースプロキシ機能

- ネットワーク盗聴機能

- 自身の存在を隠蔽するルートキット機能

- メール送信機能

直接的な収益が見込める不正プログラム

- 偽セキュリティソフト

- ボットネットワークを構築するプログラム

- 追加機能配布(アップデータ)

相次ぐDBD攻撃に対し、インフェクタで配布される不正プログラムによる実害を断ち切ろうと、多くのセキュリティエンジニアが立ち上がりました。被害者が加害者とならないようにするためのノウハウの共有、特にリダイレクタ化したサイトから改ざんされたコンテンツを検出する方法や、被害を早期発見するためのコンテンツファイル監視のノウハウに救われた管理者も多かったと思われます。

しかし、こうした努力をあざ笑うかのように、犯罪者は新たな攻撃を仕掛けてきました。それは、コンテンツの書き換えを伴わず、正規のWebサイトをリダイレクタへと変貌させる攻撃手法でした。

Copyright © ITmedia, Inc. All Rights Reserved.