ファイア・アイ+マンディアントでレスポンスとフォレンジックの負荷を削減:「で、どの端末が標的型攻撃にやられたの?」を明らかに

ファイア・アイは2014年5月27日、マンディアントの買収に伴って追加した新しいソリューションについての説明会を開催した。

マンディアント(Mandiant)という名前を聞けば、2013年に公表された、中国からのAPT(Advanced Persistent Threat)について指摘したレポート「APT1: Exposing One of China's Cyber Espionage Units」を連想する人も多いだろう。主にインシデントレスポンスやセキュリティコンサルティングサービスを提供してきた同社は、2014年1月に、米ファイア・アイの傘下に入っている。

ファイア・アイは2014年5月27日、マンディアントの買収に伴って追加した新しいソリューションについての説明会を開催した。

ファイア・アイはこれまで、仮想解析環境上で不審なファイルを分析し、シグネチャに頼らず未知のマルウェアを検出するセキュリティ製品を提供してきた。シグネチャベースの製品では検出が難しかったゼロデイ攻撃などを可視化し、検知する機能を実現するものだが、一方で、「何が原因となり、社内のどこまで攻撃を受けているのか」「被害を受けた端末をどうやって特定し、対処すればいいのか」といった部分まではカバーできていなかった。マンディアントの技術はこうした部分を補い、調査や再発防止に必要な情報を提供する。

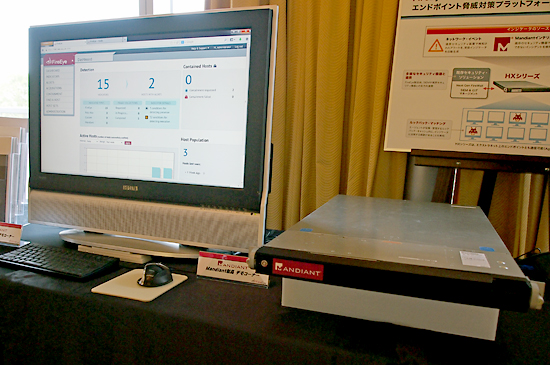

具体的には、マンディアントがインシデントレスポンスサービスの中で利用してきたツールをファイア・アイのプラットフォームに搭載し、「FireEye HXシリーズ」として提供する。「FireEye NXシリーズ」「FireEye EXシリーズ」といった他の機器で攻撃を検出すると、FireEye HXシリーズはそのアラートを受け取って幾つかの「インジケーター」(指標)に転換する。そして、社内ネットワークの各端末に、インジケーターと合致するオブジェクトが存在しないかどうかをチェックし、疑わしいエンドポイントを抽出する。

インジケーターには、ファイル名やハッシュ値の他、C&Cサーバーへのコールバックの履歴やDNSのクエリー情報、あるいはインストールパスやレジストリの変更履歴など、多様な情報が含まれている。これらを参照することで、ファイア・アイの仮想検出環境で見つかった攻撃がどのエンドポイントに影響を及ぼしており、社内にどのように展開しているのかの判定を、より容易に行えるようになる。

さらに、疑わしいエンドポイントについては、デバイスドライバーのレベルで社内ネットワークから強制的に切断し、最大2日分のキャッシュデータをFireEye HXシリーズに転送することで、リアルタイムにフォレンジックを行える。揮発性の高いメモリ上の情報なども保持したまま調査を行えることも特徴だ。これにより、攻撃がどのような経路でやってきて、どう遷移したかをたどることも可能という。

近年の攻撃の高度化に伴い、全ての攻撃をブロックするのではなく、ある程度攻撃を受けることを前提に、その兆候をいち早く見付けて対処するアプローチへの変換が求められている。ただ、その中で課題になるのが、インシデント対応に当たるSOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)の負荷の増大だ。

ファイア・アイとマンディアントの技術を組み合わせることで、疑わしい端末を見つけ出して原因を調査し、再発防止策を講じるまでの一連の負担を減らすことができる。さらに、両社がそれぞれ蓄積してきたセキュリティ情勢に関するインテリジェンスも、攻撃手法や攻撃者の特定に役立つという。

関連記事

再考・APT〜Mandiantレポートを基に〜

再考・APT〜Mandiantレポートを基に〜

米国のセキュリティ会社、Mandiantが公表した1通のレポートは、世界中のセキュリティ関係者にさまざまな波紋を広げました。この記事ではレポートの内容を簡単に解説するとともに、それが持つ意味や公開につながった背景などをまとめていきます。 標的型攻撃の後始末、感染PCを回収してフォーマットするだけ?

標的型攻撃の後始末、感染PCを回収してフォーマットするだけ?

この1〜2年で標的型攻撃に対する関心は急速に高まった。その結果として「対策ソリューション」の導入も進んでいる。それに伴ってセキュリティ担当者が抱えるようになったある「悩み」とは……?

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

2014年5月28日に開催されたファイア・アイのセミナーで「FireEye HXシリーズ」の実機デモが初めて披露された

2014年5月28日に開催されたファイア・アイのセミナーで「FireEye HXシリーズ」の実機デモが初めて披露された