5分で絶対に分かる標的型攻撃(1/5 ページ)

なりすましメールやドライブバイダウンロード、ゼロデイ攻撃や脆弱性……企業の情報を得るために、ありとあらゆる手法を利用する「標的型攻撃」を解説します。

一口に「サイバー攻撃」といってもさまざまな種類があります。主なものだけでも、IDやパスワード、クレジットカードなどの情報を盗み取ろうとする「フィッシング詐欺」、不正送金などによって直接的に金銭を盗み取ることを狙う「マルウェア」や「MITB攻撃」、なりすましログインによってさらなる不正アクセスの足掛かりを得るだけでなく、ポイントの換金によって金銭的利益をも得ようとする「不正ログイン」、サービスの利用を妨害する「DDoS攻撃」……と多岐にわたります。

これらの中でも最もしつこく、やっかいな攻撃の1つが「標的型攻撃」です。この記事では、標的型攻撃とはどういったものであり、どんな点に留意して対策に取り組むべきかを紹介します。

1分:標的型攻撃とは何か

「標的型攻撃」と他の攻撃との違いは何でしょうか? 一言で言ってしまえば、他の攻撃のように不特定多数を狙うのではなく、攻撃者が絶対に手に入れたいと思っている情報を持つ「特定少数」を狙い撃ちにする攻撃のことです。

他の攻撃は「マス」を狙います。例えば金銭狙いの攻撃ならば、「お金のありそうな人」であれば、相手が年金生活者であろうと学生であろうと、誰でもかまいません。手当たり次第に攻撃し、引っかかった人からお金を巻き上げればそれで完結します。

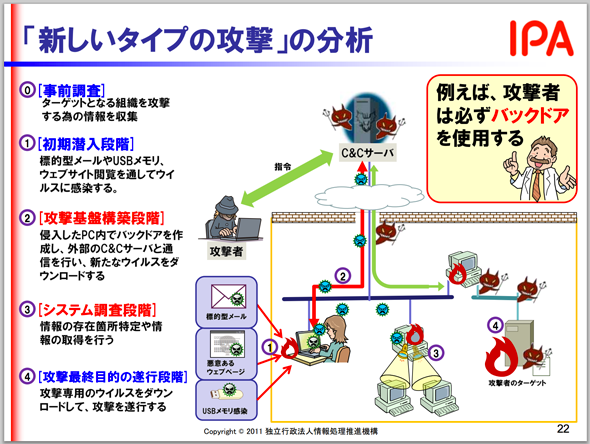

これに対し標的型攻撃では、攻撃者は「ターゲットから、機密情報や知的財産に関する事柄など、何らかの情報を得る」という明確な目的を達成するため、多様な手口で、ターゲットに近い人物や端末に段階的に侵入を試みます。後ほど説明するように、盗聴して得た情報を基になりすましメールを送り付けて添付ファイルを開かせようと試みたり、標的となる人物が頻繁にアクセスするWebサイトを改ざんしてマルウェアを仕掛けたり、そのマルウェアを入り口にして長期間にわたってシステム関連情報を収集したりと、回りくどいと思えるほど周到に準備して攻撃してくるのです。ときには、標的に近付くという目的を達成するために、その周囲の不特定多数が段階的に狙われることもあります。

狙いを達成するまで手を替え品を替え、標的となるシステムに長期間にわたって潜伏しながら執拗に情報を収集し、攻撃を進めてくることも特徴です。従って、1つの狙いを達成するために、数カ月、ときには年単位の時間をかけることも珍しくはありません。標的型攻撃が発覚したというニュースを見ても、明らかになるずっと以前から侵入されていた、というケースがよくあります。

Copyright © ITmedia, Inc. All Rights Reserved.

(独立行政法人情報処理推進機構「

(独立行政法人情報処理推進機構「