サイバー攻撃から“身を守る”手法、その歴史を知る:サイバー攻撃の今、昔(後)(1/5 ページ)

後編では、サイバー攻撃による脅威への対策としてセキュリティベンダーが取り組んできた、さまざまな技術の進歩を追いかけます。

「サイバー攻撃の今、昔(前編)」では、「脅威の変遷」という観点から、サイバー攻撃がどう変化してきたかを確認しました。一つの不正プログラムで大規模感染を引き起こした昔の脅威から、金銭目的の組織犯罪としての標的型サイバー攻撃への変化があったことが理解いただけたかと思います。

後編では、サイバー攻撃の変化に伴い、その脅威への対策としてセキュリティベンダーが取り組んできた、さまざまな技術の進歩を「ウイルス対策」「不正サイト対策」「スパム対策」「未知の脅威対策」の観点から見ていきます。

「ウイルス対策」の歴史、それは膨大な亜種との戦い

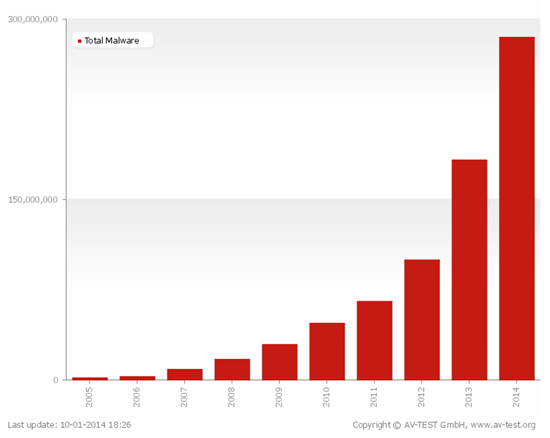

第三者評価機関として有名な「AV-TEST」では、脅威に関する統計結果を期間ごとに表示できるデータを公開しています(図1)。これを見ても分かるように、不正プログラムの発生数は「激増」の一途をたどっています。発生数の表現も一昔前は「月にX個」といったレベルでしたが、現在では、「1秒につきX個」と表現が変わってきました。それに伴い、対策技術も変化しています。

“昔”——パターンファイルとヒューリスティックルールの利用

最初に使われた手法は、ファイルに埋め込まれた不正プログラムコードのパターン化でした。

まず感染端末から不正プログラムサンプルを入手し、不正プログラムコードに対応する一対一のパターンを作成します。しかし、それだけでは不正プログラムコードのわずかな変更に対応できないため、複数の亜種を識別できるよう共通項を導き出し、それを一対多のパターンとして順次作成します。これは不正プログラム検出だけではなく、感染端末で不正プログラム駆除をするためにも必要となります。

その後、パターンから「ヒューリスティックルール」へ手法は変化します。パターンファイルに登録されていない不正プログラムを発見するために、人間の経験則に基づいたルールを適用して、プログラムの活動内容が不正かどうかを判定する検出方法も開発されてきました。

例えばトレンドマイクロでは「トラップ検出」と呼んでいた手法があります。これは、プログラムの動きをソフトウェア上で「エミュレーション」し、実際に不正コードを埋め込む活動が確認された場合に不正プログラムの疑いとして判定する手法で、システム感染型、マクロ型、スクリプト型、ファイル型、マスメーリング型と、さまざまなタイプのトラップルールが開発されました。

“今”——振る舞い検知とレピュテーション技術の活用

現在では「振る舞い検知」による感染対策が進んでいます。

これまでのヒューリスティックルールでは、具体的な不正プログラムの活動から新たな不正プログラムを発見する手法が生み出されてきましたが、最近の不正プログラムの活動は、ファイルやシステムに感染するという形にとどまらない活動も出てきました。不正プログラムが、通常のシステムプログラムを起動してさまざまな活動を行うにつれ、ヒューリスティック検出で発見が困難なものが出てきたのです。

このような不正プログラムの活動は、その振る舞い自体を監視し、怪しい動きを止める必要があります。「サービスを停止する」「レジストリを改変する」「ファイルを削除する」など、通常のアプリケーションでは行われないような組み合わせの怪しい動きは、不正プログラムとして特定されていなくても止める必要があります。万が一感染した場合でも、それ以上の被害を出さないように、その怪しい動きをしているアプリケーションを検出する技術が振る舞い検知です。この技術は、デバイス制御やシステムの改変防止など、さまざまな場面で応用されています。

そして新たに、「クラウド型レピュテーション技術」が登場します。これは「レピュテーション」(評価)というように、Webサイトが不正サイトかどうかを評価し、スコアとしてクラウド上のデータベースに保持し、ユーザがWebサイトを訪れる際に、そのWebサイトの評価結果を確認してユーザを守る仕組みです。Webからの脅威が指摘され始めた2007年に、トレンドマイクロは「Webレピュテーションサービス」を利用する製品をリリースしています。

ファイルの評価を行い、クラウド上で評価情報をデータベース化したファイルレピュテーションサービスによって、ユーザーは大量のパターンファイルを端末上に保持する必要がなくなりました。現在多くのセキュリティベンダーでは、レピュテーション技術を導入し、Web、メール、ファイル、モバイルアプリケーションとさまざまな脅威に対して、クライアント側でのパターンマッチングやヒューリスティックルールを強力に補完可能なレピュテーションサービスを提供しています。

サイバー攻撃における対象が変化するにつれ、従来のセキュリティ対策では新しい脅威とその亜種の増加のスピードと量に追いつくことが難しくなってきました。それを解決することがセキュリティベンダーに求められた結果、技術が向上してきたのです。

コラム:昔の技術は生きています

パターンマッチングやヒューリスティックルールは昔からある技術ですが、現在でも不正プログラムサンプルからパターン化し、さまざまな経験則に基づいたヒューリスティックルールの作成は、新しい不正プログラム感染報告の初期段階で当然行われています。

現在では、その基礎技術で新しい不正プログラムに対応するだけでなく、膨大な亜種や新しい脅威に対する技術の開発やそれらの応用技術を駆使して、脅威対策を行っています。

Copyright © ITmedia, Inc. All Rights Reserved.

図1 直近10年の不正プログラム累積数推移(

図1 直近10年の不正プログラム累積数推移(