無慈悲な専門家チーム「kuromame6」の暗躍に負けず勝利をつかんだチームは?:川口洋のセキュリティ・プライベート・アイズ(55)(1/2 ページ)

毎回、そのときどきの旬な攻撃手法が反映されるHardening。「Hardening 10 MarketPlace」もその例に漏れず、kuromame6によるさまざまな仕掛けが襲ってきました。

2015年6月20日、21日に沖縄で開催された、守る技術を競うイベント「Hardening 10 MarketPlace」。今回は前回の続きとして、その模様と舞台裏を紹介します。

狙われるショッピングカートシステム

今回の競技環境の中心はWordPressで構成され、複数のプラグインが組み込まれています。ショッピングカートシステムとしては、WordPressプラグインである「Welcart」を使用しました。

ご存じの通り、WordPressを使用したWebサイトが不注意や設定不備で不正アクセスを受ける事例が多くあることから、今回kuromame6は、WordPressまわりの脆弱性を集中的にターゲットにしてみました。

具体的にその一部を挙げてみると、こんな感じです。

- SQLインジェクションで不正ログイン

- 検索画面に存在するクロスサイトスクリプティング

- 管理画面への不正ログイン

- 「Fancybox」の脆弱性を悪用して任意のタグを挿入

- WP-FileManagerで任意のファイルをダウンロード

- Welcartのログディレクトリの一覧が参照可能

- ApacheサーバーのWebDAV設定の不備

- 登録されている利用規約の不備

ここでお知らせですが、8月に開催する「WASNight」(OWASP JapanとWASForum の共同イベント)にて、マーケットプレイスにサービスを提供してくれた個人技術者チームによる「セキュアなWordPressチートシート(仮)」という発表が行われる予定となっていますので、皆さん楽しみにしてください。開催日は8月20日という風の便りを聞きましたので、要チェックです!!

72 → 25 → 5

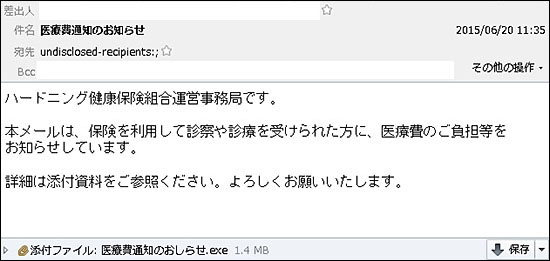

競技中、参加者のショップが無慈悲な「kei5」氏と無邪気な「monica」氏の攻撃にさらされる裏側で、同じくkuromame6のメンバーである無敵の「you」氏による脅威がひっそりと参加者に忍び寄っていました。参加者のメール対応に紛れるように、youが準備した攻撃ファイルが添付された標的型攻撃メールが送信されます。

このメールにはこんなファイルが添付されています。

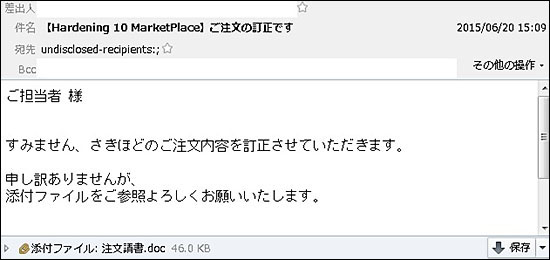

立て続けにこんなメールもやってきます。

こちらのメールにはWordファイル、らしきものが添付されています。

youの準備もむなしく、この標的型攻撃メールを開いた参加者は一人もいませんでした。毎回1人か2人は不用意に開く参加者がいるものですが、今回は皆さん警戒していたようです。

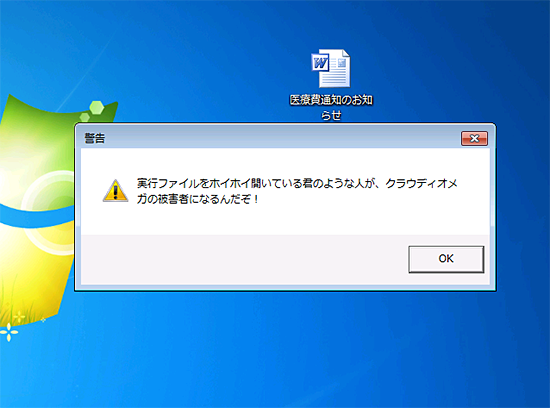

ちなみに誰も開かなかった標的型攻撃メールですが、もし開封すると、こんなポップアップを表示するような仕掛けになっていました。最近の事件を風刺しているようですね(笑)。

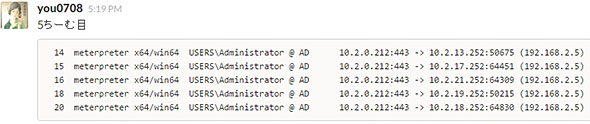

しかし、標的型攻撃メールを開かないことも織り込み済みのkuromame6は次の手として、最近多くの被害が発生しているFlash Playerの脆弱性を狙った攻撃を準備していました。参加チームのWebサイトを改ざんして、Flash Playerの攻撃コードに誘導するiframeタグを埋め込みました。すると、自チームのWebサイトを監視していた参加者のWindows 7端末が次々にyouの管理コンソールに接続されてきます。

マルウエア感染したWindows 7端末、なんと25台!!

な、なんだってー! 各チームに6台、12チームで計72台ある端末のうち25台がyouの手に落ちたって!?

ここで強調したいのは、25人(25台のWindows 7端末)がマルウエアに感染してしまったことではありません。ほとんどの参加者が競技終了直前にWindows端末を再起動させられるまでマルウエアの感染に気付かなかったことが大きな問題を示しています。

競技中の切羽詰った状況においてもマルウエアが添付された標的型攻撃メールを開かないようなレベルの参加者でも、マルウエアの感染にまったく気付いていないのです。ちまたを騒がせている事件の多くにマルウエアが使用され、その検知や対処に苦慮している組織が多くありますが、これでは多くの組織で気付いた方がラッキーというものでしょう。

さらにyouは、25台の感染端末から5台のADサーバー(Active Directoryサーバー)の攻略に成功しました。ADサーバーの攻略に成功したということは、そのシステムの全権を手中に収めたと言っても過言ではありません。最近の不正アクセス事件でも、ADサーバーが侵害されるケースが多く発生しています。自組織のシステムを守るためにADサーバーをどのように保護するのかということは、重要な課題の一つです。

このように参加者の多くはマルウエアの感染に気付かなかったのですが、唯一マルウエアの感染に自主的に気付いたチームがあります。このチームは「マーケットプレイス」で提供されている、カスペルスキーのウイルス対策ソフトを購入し、インストールしたのです。これにより感染していたマルウエアの存在に気付くことができました。

普段のIT環境では当たり前のように導入されているウイルス対策ソフトですが、Hardeningの競技では導入することなく、無防備で挑む参加者が多かったようです。

Copyright © ITmedia, Inc. All Rights Reserved.

kuromame6のオペレーション風景

kuromame6のオペレーション風景 無邪気なmonica(左)と無慈悲なkei5(右) 。今回はこの二人が暴れました

無邪気なmonica(左)と無慈悲なkei5(右) 。今回はこの二人が暴れました ショッピングカートシステムの画面

ショッピングカートシステムの画面

添付ファイルを開くと表示されるはずだったポップアップ画面

添付ファイルを開くと表示されるはずだったポップアップ画面 ADサーバー攻略の証拠

ADサーバー攻略の証拠