Active Directory証明書サービスでセキュアな公開鍵基盤を構築する(2):基礎から学ぶサーバーマネージャーの使い方(11)(3/3 ページ)

CRL公開期間を構成して公開する

「証明書失効リスト」には公開期間が設定されており、期間を過ぎると無効になる。特にルートCAは通常オフラインルートCAとして構成するので、公開期間を過ぎる前にオンラインにして新たにCRLを公開する必要がある。よって、この公開期間はオフラインルートCAをオンラインにしてCRLを公開する運用タスク間隔を意味する。CRLの公開期間の設定手順は、以下のようになる。(1)RootCA配下の「失効した証明書」を右クリックして、「プロパティ」を選択する。

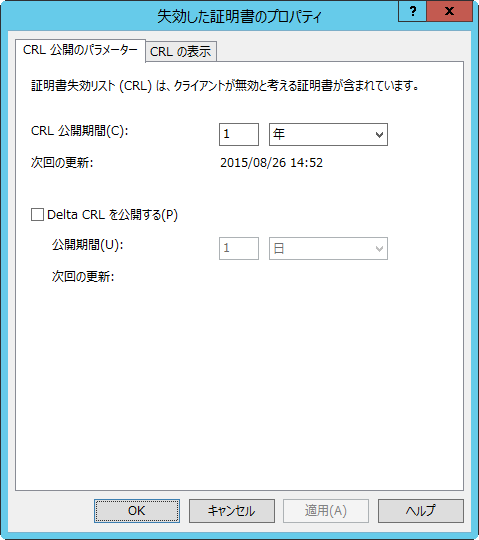

(2)「失効した証明書のプロパティ」画面が開くので、「CRL公開のパラメーター」タブでCRL公開期間を設定する。今回は「1年」を設定する(画面5)。

(3)RootCA配下の「失効した証明書」を右クリックして、「すべてのタスク」から「公開」を選択する。

(4)「CRLの公開」ダイアログボックスで、「OK」をクリックする。

以上の設定で、有効期間「1年」でCRLが公開される。

CRLおよびAIAは発行CAのWebで公開するので、エクスプローラーを開き「C:\Windows\System32\CertSrv\CertEnroll」を参照して、全てのファイル(.crlおよび.crt)を発行CAにコピーする。

「ルートCAの証明書」をドメインに参加しているメンバーに配布する

今回作成した証明機関(CA)を使用する全クライアントの「信頼された証明機関」には、「ルートCAの証明書」を配布する必要がある。なお、ドメインに参加している証明機関は自動的にActive Directoryに登録されるので、クライアントにも「ルートCAの証明書」が自動的に配布される。

しかし、今回構成したルートCAはドメインに参加していないため、以下の手順で「ルートCAの証明書」を配布する。

(1)スタートメニューから「証明機関」を起動し、「certsrv−[証明機関(ローカル)]」コンソールの左ペインにある「RootCA」を右クリックして、「プロパティ」を選択する。

(2)「RootCAのプロパティ」ダイアログボックスの「全般」タブで、「証明書の表示」をクリックする。

(3)「証明書」ダイアログボックスで、「詳細」タブをクリックする。

(4)「詳細」タブで、「ファイルにコピー」をクリックする。

(5)「証明書のエクスポート」ウィザードが起動するので、「次へ」をクリックする。

(6)「エクスポートファイルの形式」ページで「DER encoded binary X.509(.CER)」を選択し、「次へ」をクリックする。

(7)「エクスポートするファイル」ページで「参照」をクリックする。「ファイル名」テキストボックスに「RootCA」と入力し、「保存」→「次へ」の順にクリックする。

(8)「完了」をクリックして、「OK」を3回クリックする。

以上の操作で作成されたファイルを発行CAとドメインコントローラーにコピーすればよい。

ルートCAのDNSホストレコードと共有を構成する

「ルートCAの証明書」をドメインのメンバーに配布できたら、最後にルートCAをDNS(Domain Name System)で検索できるようにAレコードを登録する。

さらに、ファイルをやりとりできるように、コントロールパネルの「ネットワークと共有センター」で「共有の詳細設定の変更」をクリックし、「ゲストまたはパブリック(現在のプロファイル)」の下にある「ファイルとプリンターの共有を有効にする」オプションをオンにする。

ここまでの設定で、ルートCA(スタンドアロンCA)の構築は完了だ。次回は、発行CAの構築手順を解説する。

- Active Directory証明書サービスでセキュアな公開鍵基盤を構築する(3)

- Active Directory証明書サービスでセキュアな公開鍵基盤を構築する(2)

- Active Directory証明書サービスでセキュアな公開鍵基盤を構築する(1)

- Windows展開サービスで大量のクライアントPCを一気に展開する(3)

- Windows展開サービスで大量のクライアントPCを一気に展開する(2)

- Windows展開サービスで大量のクライアントPCを一気に展開する(1)

- BranchCacheで遠隔地からのファイルアクセスを高速化

- 乱立するファイルサーバーはDFSで一元管理

- ファイルサーバー管理の強力な助っ人、FSRMを使いこなそう

- DHCPサーバーの設定を確認し、挙動を理解する〜DHCPサーバー編(3)

- フェイルオーバー機能を使いこなせ〜DHCPサーバー編(2)

- Windows Server管理の基本をマスターせよ〜DHCPサーバー編(1)

筆者紹介

阿部 直樹(あべ なおき)

マイクロソフト トレーナー アワード(2010年)およびMicrosoft MVP for Hyper-V(Apr 2010 - Mar 2016)を受賞。個人ブログ『MCTの憂鬱』でマイクロソフト関連情報を発信中。

関連記事

Office 365のセキュリティを強化する「多要素認証」

Office 365のセキュリティを強化する「多要素認証」

「Office 365」ではパスワード盗難、ID乗っ取り、不正アクセスなどから守るために、セキュリティを強化する手段が用意されている。今回は、IDとパスワード認証の他に、別の認証を追加して、よりセキュアな利用を検討してみよう。 Windowsで「不正なCAルート証明書」を確認して削除する

Windowsで「不正なCAルート証明書」を確認して削除する

「Superfish」事件では一緒にインストールされたCAルート証明書のせいで、通信の暗号化などが「骨抜き」になる事態に発展してしまった。そうした「不正なCAルート証明書」の削除方法と注意点を、Windows向けに解説する。 WebサーバーにSSLの証明書が正しくインストールされているか確認する

WebサーバーにSSLの証明書が正しくインストールされているか確認する

サーバー証明書のエラーの原因を調べたり、あるいは正常なインストールがなされたことを確認したりするには、証明書の発行元が提供しているSSLチェック・ツールを利用するのが手軽で便利である。 リモート・デスクトップ接続のサーバに「正しい」証明書を割り当てる

リモート・デスクトップ接続のサーバに「正しい」証明書を割り当てる

リモート・デスクトップで接続しようとすると、リモート・コンピュータのIDを識別できない、という警告がクライアント側に表示されることがある。これはデフォルトでサーバの認証に自己発行の証明書が使われているからだ。正規の証明書を割り当てる方法を説明する。

Copyright © ITmedia, Inc. All Rights Reserved.