ラック、「DNSプロトコルを悪用する遠隔操作ウイルス」への注意喚起情報を公開:インターネットの根幹を支えるプロトコルを悪用する深刻な脅威

ラックは2016年2月1日、DNSプロトコルを悪用し、指令サーバとの通信を行う遠隔操作ウイルスに関する注意喚起情報を公開した。

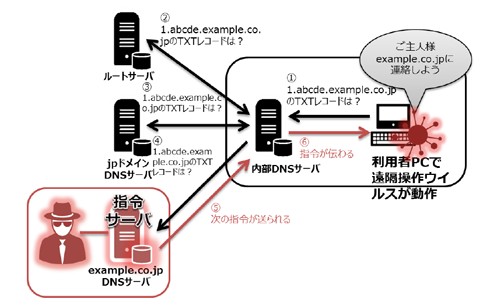

ラックは2016年2月1日、DNS(Domain Name System)プロトコルを悪用した遠隔操作ウイルスに関する注意喚起情報を発表した。発表によれば、同社が運営するセキュリティ対応サービス「サイバー119」の活動の中で発見された遠隔操作ウイルスを調査したところ、DNSプロトコルを悪用して指令サーバ(C2/C&Cサーバ)からの命令を伝達するものが複数見つかったという。

従来の遠隔操作ウイルスはHTTP(S)プロトコルを使用し、Webサーバを装った指令サーバとの通信を行うものが多かったが、今回発見されたウイルスはDNSサーバを模した指令サーバと通信する。

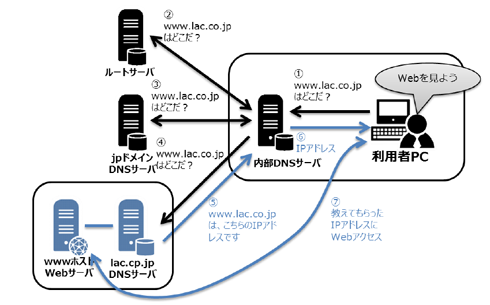

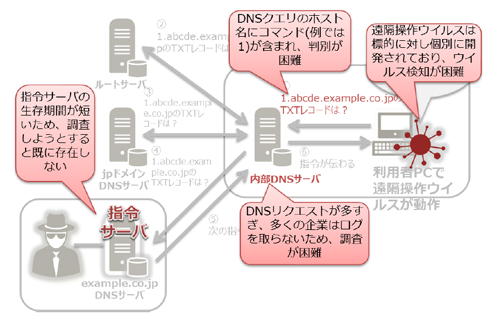

DNSプロトコルは、PCからWebサイトを閲覧するときなど、コンピュータ間で通信を行う際に、ドメイン名からIPアドレスなどの情報を取得するための仕組み。インターネットの根幹を担うプロトコルであり、DNS通信の制限を行っている企業はほとんどない。また、多くの場合問い合わせへの応答速度を重視し、通信ログの保持も行われていないという。今回発見されたウイルスは、こうしたDNS利用の実態を悪用する。

ラックによれば、前述の通り多くの企業がDNSの問い合わせログを保持していないことや、ウイルスが行うDNS通信自体は一見正常なものに見えるため、ファイアウォールやIDS(侵入検知システム)で検知できないなどのことから、今回発見されたウイルスは“深刻な”脅威であるという。

同社はこうしたウイルスへの対応策として、「ログを用いて不審なDNSアクセス記録を確認し、不正なリクエストがあれば指令サーバとのDNS通信を拒否する」「企業内の名前解決では社外のDNSサーバにフォワードしない設定とし、インターネットアクセスはプロキシサーバ経由に制限する」といった方法を推奨している。詳細は記事下部関連リンクを参照のこと。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.