効果絶大なのに見落とされがちなセキュリティ対策とは?:要はエンドポイントにあり

セキュリティ事故は後を絶たないが、その大半は未知の脆弱性ではなく、既にパッチが提供されている既知の脆弱性を悪用されて発生している。標的型攻撃に備えてあれこれ新たなソリューションを模索するよりも前に、まずエンドポイントの脆弱性管理をしっかり行い、土台を固めることが重要だ。

情報漏えいやマルウェア感染といったセキュリティ事故が起こると、「凄腕のハッカーが、まだ誰にも知られていない脆弱(ぜいじゃく)性を見つけて高度な攻撃を仕掛けているのではないか」と想像する人は少なくない。だが実際には、誰にも知られていない「未知」の脆弱性が悪用される例はまれだ。大半のケースでは、既にパッチがリリースされているにもかかわらず放置されていた「既知」の脆弱性が糸口になっている。

大半のマルウェアは「既知の脆弱性」から感染する

「ゼロデイ攻撃はセンセーショナルだが、実際に攻撃に遭う原因を見ると、放置していた既知の脆弱性がやられてしまうケースが多い」と、株式会社カスペルスキー コーポレートビジネス本部 エンジニアリング統括部 統括部長の関場哲也氏は指摘する。

その一例が、個人、企業ユーザーを問わず被害が急増している「ランサムウェア」だ。感染すると、写真や文書ファイルなど、ユーザーにとって大きな価値のあるデータを勝手に暗号化し、「元に戻してほしければ身代金を支払え」と要求してくる。2015年末から国内で報告が増えた「TeslaCrypt」(通称、vvvウイルス)もその一つで、重要なファイルを暗号化し、拡張子を「.vvv」に変えてしまう。このようなランサムウェア感染の大きな原因となっているのが、Windows OSやWebブラウザ、Adobe Flash Playerなどに存在するの脆弱性だ。

そもそも、ランサムウェアに限らず、不正送金マルウェアや遠隔操作マルウェアなどのマルウェアの大半は、メールの添付ファイルやWebページを介し、既知の脆弱性を突いて感染する。せっかくベンダーがパッチを提供し、何カ月も前から対策を用意しているというのに、ユーザー自身がみすみす攻撃を許してしまうという状況が広がっているのだ。こうした状況に対し、「脆弱性対策もエンドポイントセキュリティの一環としてとらえるべきだ」と関場氏は指摘する。

エンドポイント対策がおろそかなまま、他の対策を模索しても意味がない

「未知の」脆弱性という観点からも、エンドポイントセキュリティの在り方は再考を迫られている。

2015年を振り返ると、日本年金機構における情報漏えい事件をきっかけに標的型攻撃が注目を集めた。中には、既知のマルウェアを使い回すのではなく、狙いの組織や企業に合わせた未知のマルウェアを送り込むことで、パターンファイルに基づくウイルス対策ソフトの検知をすり抜ける手口も報告されている。

こうした手口は、パターンファイルを参照して「既知」のマルウェアを検出する従来型のウイルス対策ソフトの限界を明らかにした。そしてこれを補う技術として、仮想環境上で疑わしいファイルを実行し、その挙動を見ることでマルウェアか否かを判断する「サンドボックス」に注目が集まった。

だが、時が経つにつれ、サンドボックスだけで全ての脅威を検出できるかというと、これまた「否」となってきた。最近のマルウェアには、環境をチェックする機能が搭載されているものも多く、サンドボックスや仮想環境では活動しないため、検知するのが難しいからだ。

「こうしたソリューションは有効だが、それだけで検知できないものもある。そもそも、マルウェアが活動するのはエンドポイントであり、企業の情報資産が保存されているのもエンドポイントであるという大前提を無視して、エンドポイント対策をおろそかにし、サンドボックスやUTMだけで守るのは無理がある」(関場氏)

「アンチウイルスなんてどれも同じ」ではない

標的型攻撃が猛威を振るった結果、100%侵入を防ぐことは不可能であるという認識が広まった。これ自体は正しいのだが、同時に「アンチウイルスなんて、どれも同じでは?」という、少しうがった見方も広がってしまった。

だが、後者は事実とは言い難い。最終的なターゲットになる「エンドポイント」をさまざまな脅威から守るには、従来型のアンチウイルスだけではなく、脆弱性管理や暗号化、バックアップ、それに未知の脅威への対策も含めた総合的なセキュリティ対策ソフトウェアが必要だ。

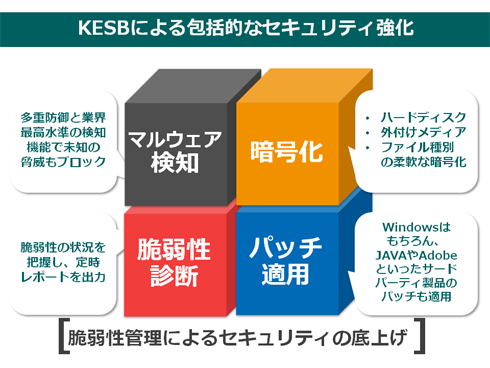

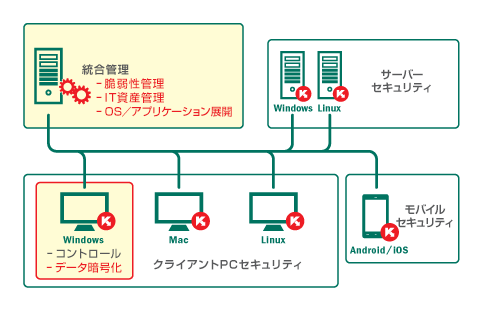

カスペルスキーは、こうしたアンチウイルスだけにとどまらないエンドポイントセキュリティ製品として「Kaspersky Endpoint Security for Business(KESB)」を提供している。KESBにはいくつかのエディションがあるが、全エディションに共通した、パターンファイルに頼らず未知の脅威を発見する振る舞い検知などに加え、最も機能が充実した「Advanced」には、脆弱性管理やデータ暗号化といった包括的な機能を搭載している。

一連の機能の中でも、最も高い効果が見込めるのが脆弱性管理だ。「攻撃者は多くのPCに搭載されているソフトウェア、例えばWebブラウザやその上で使われるFlash、Javaといったプラグインの脆弱性を狙ってくる」と関場氏は指摘。これを集中的に管理していくことが重要だとする。

「仮想パッチ」と呼ばれる不正侵入防止システム(IPS)という手だてもあるが、脆弱性対策という観点からすれば、これはあくまで一時的な対処だ。仮想パッチはパッチではない。KESBではその他にも「脆弱性攻撃ブロック」という形でエクスプロイトコード(攻撃コード)の実行をブロックする機能を備えているが、根本的な対策としてパッチ適用が重要だという。

そこでKESBでは、統合管理ツールである「Kaspersky Security Center」を通じて、各PCのOSや、Adobe Reader、Javaといったアプリケーションの脆弱性の有無をチェックし、パッチを配信する機能を提供している。脆弱性スキャンの結果が一元的に管理され、「どのPCがどのパッチを適用しているか」「脆弱な状態の端末はどれか」といった事柄が画面上で確認できるようになる。

また、管理者にとって悩ましいのが、どの脆弱性から先に手をつけるかという優先順位付けだ。Kaspersky Security Centerでは、カスペルスキーが収集した脆弱性情報と照らし合わせ、配信ルールを定義できるようになっている。例えば「緊急のパッチは即時に自動配信する。それ以外のパッチは、管理者がタイミングを見て、手動で配信する」といった運用が可能だ。その上、わざわざ管理者がパッケージを作成しなくてもウィザードから配信することができ、簡単に脆弱性対策を実施できる。

振る舞い分析やWebフィルタリング、バックアップも含めた多層防御をエンドポイントにも

こうして続々と報告される脆弱性に対応すると同時に、未知の脅威からエンドポイントを保護していくことも重要だ。KESBではこの部分をカバーするため、「System Watcher」という振る舞い分析機能や、「アプリケーション権限コントロール」という名称のホストベースIPS(HIPS)、さらにはWebコンテンツフィルタリングや暗号化といった多面的な機能を搭載している。

被害が急増しているランサムウェアを例に、これらの防御の働きを見てみよう。

ランサムウェアをはじめとするマルウェアの主要な感染経路はWebだ。バックエンドで不正なスクリプトを動かし、脆弱性を攻撃するサイトへと誘導するというのが典型的な手口だが、KESBでは前述の通り脆弱性管理が可能であり、既知の脆弱性を狙う攻撃は意味を成さなくなる。また、不正なスクリプトの動きをリアルタイムに検出し、ブロックすることも可能だ。さらに念を入れるならば、Webコンテンツフィルタリング機能を活用し、不正と見なされるサイトやアドウェア、さらにはバナー広告そのものへのアクセスをブロックすることもできる。

しかし、セキュリティに100%はあり得ない。未知の脆弱性を悪用されるなどしてランサムウェアがPCに入り込んでしまった場合に備えて、他にも二重、三重の保護策が用意されている。侵入させないことも大事だが、動作しようとしたときに停止させることがより重要だ。

まず、ランサムウェアがシステム内のファイルを暗号化しようとする段階でアプリケーション権限コントロールやSystem Watcherがその動きを検知し、停止させる。また、アプリケーション権限コントロール機能は、「.doc」や「.xls」といった特定の拡張子のファイルについて、信頼できるアプリケーション以外からは操作できないよう制限をかけることが可能だ。これは一種のホワイトリスト的な機能であり、ランサムウェアなど不確かなアプリケーションからはこれらのファイルにアクセスできなくなる。

こうした何重にもわたる対策をすり抜けられ、大事なファイルが暗号化されてしまったとしても、KESBにはマルウェアによる変更をロールバックする、一種のバックアップ機能が備わっている。

関場氏によれば、ランサムウェアは巧妙化の一途をたどっており、中にはWindowsの復元ポイント(バックアップ)まで消去するものも登場しているという。「こうした事態に備え、きちんとしたバックアップをとり、リストアできるか確認しておくことも重要だ」と、関場氏は付け加えた。

また、企業にとってのリスクという意味では、端末の紛失・盗難も大きな要素だ。実は情報漏えいの原因の中で最も多いのが、PCの紛失・盗難とされている。KESBのもう一つのポイントは、暗号化機能、それもハードディスク全体とファイル単位、リムーバブルメディアを対象とする3種類の暗号化をサポートしていることだ。これもまた、エンドポイントの包括的なセキュリティ強化を実現するものといえるだろう。

これまでと同じことを続けていては対処しきれない時代に

IT環境はダイナミックに変化してきた。それにともない脅威もまた変化し、不正送金マルウェアに標的型攻撃、ランサムウェアと、次々に新しい手口が生まれている。こうした中、「何年も前から使い続けてきた対策をそのまま使っていては不十分だ。なぜならセキュリティの世界には『敵』は常に進化しており、我々はその敵を上回らないといけないからだ」と関場氏は指摘する。

将来の敵に備えるため、脆弱性管理を柱の一つとした包括的なエンドポイントセキュリティの重要性はますます高まっていくだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社カスペルスキー

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年3月14日

「KASPERSKY ENDPOINT SECURITY FOR BUSINESS」の機能

「KASPERSKY ENDPOINT SECURITY FOR BUSINESS」の機能