「車載セキュリティ」研究の最前線――「2016年 暗号と情報セキュリティシンポジウム(SCIS2016)」レポート:セキュリティ業界、1440度(18)(2/2 ページ)

安全運転支援システム(ADAS)を制御するECUに対する攻撃

立命館大学の中野将志氏らによる「ADAS ECUの動作条件を悪用した自動車の衝突回避システムに対する攻撃手法と軽量MAC認証手法の提案」では、「実験車両の自動ブレーキ制御ECUがワイパーの作動によって動作対象から外れる」という仕様を悪用し、「ワイパーを動作させるメッセージをOBD-II用のインタフェースを通じてバス上に挿入することで、自動ブレーキを動作させなくする」という攻撃手法が解説されました。また、「後方誤発進抑制制御機能」も理論上乗っ取りが可能であることが説明されました。自動ブレーキなどの安全運転支援システムは近年、多くの車両に搭載されつつありますから、こうした攻撃のリスクに対しては早急に対策を考える必要があるでしょう。

同発表においては、こうした攻撃への対策として、CANのメッセージに使用されている「チェックサムフィールド」を利用して正常なメッセージを認証する「軽量MAC(Message Authentication Code)認証手法」が提案されていました。

テレマティクスサービスにおけるセキュリティ対策の提案

デンソーの井本礼一郎氏らによる「自動車とスマートフォンの連携サービスにおけるセキュリティ対策の一考察」では、スマートフォンなどのモバイルデバイスを使用して、社外から自動車を制御する「テレマティクスサービス機能(スマートフォン連携)」に関するセキュリティ対策として、「『ISO/IEC 9798』をベースとした車載システムに適格な認証および鍵共有」の方法を提案していました。この手法は、ECU認証鍵を生成するためのマスター鍵をセンターサーバと製造工場の間で共有し、製造工場でマスター鍵を基に車両ごとのユニークIDを生成・登録するというものです。

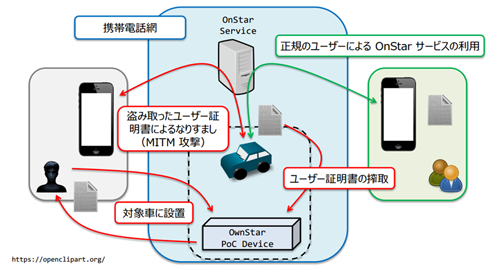

自動車とスマートフォンの連携といえば、2015年の「DEF CON 23」におけるサミー・カムカー(Samy Kamkar)氏の発表が記憶に新しいところです。同氏の発表は、「GM社のテレマティクスサービスでユーザー証明書を不正に窃取し、車両オーナー以外がエンジンスタートやドアロック解除を行うことができる」ということを実証したというものでした。この問題は主にiPhone向けアプリの脆弱性に起因するものだったため、アプリのアップデートによって対策が行われました。

図 5 DEF CON 23で発表されたOwnStarによるテレマティクスサービスに対するMITM攻撃の概要(FFRI、「Monthly Research 2015年8月 Black Hat USA 2015 サーベイレポート」、P12より抜粋)

図 5 DEF CON 23で発表されたOwnStarによるテレマティクスサービスに対するMITM攻撃の概要(FFRI、「Monthly Research 2015年8月 Black Hat USA 2015 サーベイレポート」、P12より抜粋)井本氏らによる本論文は、通信プロトコルおよびサーバサイドに関するセキュリティ対策に主軸を置いたものですが、テレマティクスサービスにおいては、DEF CON 23でのカムカー氏の発表のようなケースも想定し、セキュアコーディングをはじめとしたクライアント側のセキュリティ対策を十分に行うことも重要となるでしょう。

ボディ制御系ネットワークに対する攻撃の可能性

自動車で利用されているネットワークには、CANだけではなく「LIN(Local Interconnect Network)」や欧州車によく見られる「FlexRay」「MOST」「イーサネット」などがあります。これらはほとんどの場合、用途に応じて複合的に利用されており、CANネットワークだけで構成された車載ネットワークはほぼないといえます。

NTTセキュアプラットフォーム研究所の高橋順子氏らによる「自動車の不正な挙動を誘発するLIN通信上での攻撃及び対策」では、LINバスに注目した研究の発表が行われました。LINは「ボディ制御系」と呼ばれる通信プロトコルで、主に自動車のシートやパワーウィンドウなどの制御に用いられます。本発表では、LINトランシーバに搭載されているエラーハンドリング機構を利用した攻撃手法と、その実証結果や対策方法について解説が行われました。

エンジンをはじめとする“自動車の挙動に関わるネットワーク”の制御に用いられるCANに対して、LINは自動車の挙動そのものに影響する可能性の低いネットワークです。また、OBD-IIなどで利用される「DLC(Data Link Connector)」のようなユーザーに対するオープンなインタフェースを一般的な車両は持っていないことから、実車両に対するLINバスを介した攻撃の障壁は高いとされていました。その点で、LINに対しても攻撃の可能性があるとする本発表は、非常に興味深いものでした。

日進月歩の車載セキュリティ研究

周期的な送信パターンやメッセージの特徴をパラメータとしたビヘイビアベースのフィルタリング技術や、機械学習による動的なフィルタリング制御技術が登場するなど、車載セキュリティ研究は新たな段階に入っているようです。この方向性はIT業界にも通じるものを感じますが、リアルタイム性やシビアな誤検知対策など、自動車業界ならではの課題も多いようです。

また、ADAS ECUやLINバスに対する攻撃手法や対策方法の提案など、研究対象となる車載機器に多様性が出てきている点も注目すべきでしょう。現在、国家プロジェクトである「SIP(戦略的イノベーション創造プログラム)」の一つとして自動運転が挙げられています。自動運転の普及に伴い、より高度な制御を行うECUや、より高速な通信プロトコルが採用される可能性があることを踏まえると、CAN以外の車載メカニズムに注目した研究が見られるのも必然だといえます。今後もさまざまな車載機や通信プロトコルに対するセキュリティ研究は進んでいくでしょう。車載セキュリティをめぐる今後の動向に、引き続き注目したいところです。

株式会社FFRI

FFRIは日本においてトップレベルのセキュリティリサーチチームを作り、IT社会に貢献すべく2007年に設立。日々進化しているサイバー攻撃技術を独自の視点で分析し、日本国内で対策技術の研究開発に取り組んでいる。その研究内容は国際的なセキュリティカンファレンスで継続的に発表し、海外でも高い評価を受けており、これらの研究から得た知見やノウハウを製品やサービスとして提供している。

Copyright © ITmedia, Inc. All Rights Reserved.