Windowsで証明書にSHA-1が使われているかどうか確認する(GUI編):Tech TIPS

2017年第1四半期には、古いハッシュアルゴリズム「SHA-1」を使った証明書のサポートが終了するという。そんな証明書をWindowsで見つける方法とは?

対象OS:Windows 8.x/Windows 10/Windows Server 2012/Windows Server 2012 R2

SSL/TLSによる暗号化通信に用いられるサーバ証明書で、もし「SHA-1」と呼ばれるハッシュアルゴリズムが用いられていると、そのサーバは2017年早々に主要なWebブラウザでサポートされなくなる、ということをご存じだろうか?

- Google、2017年1月公開の「Chrome 56」でSHA-1対応を完全廃止(ITmediaエンタープライズ)

- Phasing Out SHA-1 on the Public Web[英語](Mozilla Security Blog)

- [IT 管理者向け] 残っていませんか? SSL/TLS 証明書の SHA-1 廃止はもうすぐ (商用CAのみ)(マイクロソフト 日本のセキュリティチーム ブログ)

簡単に説明すると、ハッシュアルゴリズムとしてSHA-1が使われた証明書はもはや安全性が低く(解読されやすい)、結果として通信の暗号化や改ざん防止、なりすまし防止といった効果が実質的になくなってしまう。そのため、主要なWebブラウザ/OSの開発元ではこれまで段階的にSHA-1のサポートを縮小しており、2017年第1四半期にはSHA-1のサポートを終了させると告知している。

証明書を使ったサービスを運用しているなら、SHA-1による証明書がサービスに用いられていないか確認しておく必要がある。

WindowsでSHA-1が使われている証明書を見つける方法は幾つかある。Windows標準のGUIの場合、TIPS「Windowsにインストールされている電子証明書を確認する(GUI編)」の方法で証明書の管理ツール「certlm.msc」を起動し、次のように証明書のプロパティを開いて確認すればよい。以下では、インストール済みの証明書の発行先名称が判明している、として説明する。

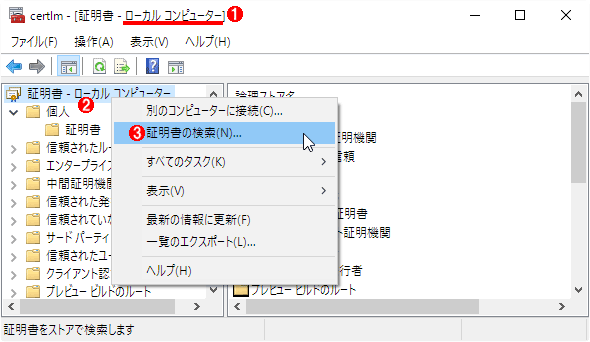

WindowsのGUIツールで証明書にSHA-1が使われていないか確認する(1/3)

WindowsのGUIツールで証明書にSHA-1が使われていないか確認する(1/3)これは証明書の管理ツール「certlm.msc」を起動したところ。

(1)「ローカル コンピューター」と表示されていることを確認する。

(2)左ペインのツリーのトップにある[証明書 - ローカル コンピューター]を右クリックする。

(3)表示されたメニューから[証明書の検索]をクリックする。

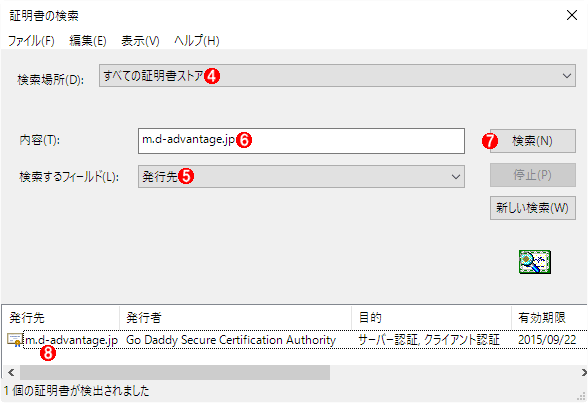

WindowsのGUIツールで証明書にSHA-1が使われていないか確認する(2/3)

WindowsのGUIツールで証明書にSHA-1が使われていないか確認する(2/3)証明書の検索ダイアログが表示されたところ。

(4)[すべての証明書ストア]が選択されていることを確認する。

(5)サーバ証明書であれば、発行先に共通名(Common Name)≒FQDNが記されていることが多い。そこで[検索するフィールド]で「発行先」を選んでみる。

(6)調べたい証明書の発行先の名称(ここではFQDN)を記入する。例えば「.d-advantage.」のように、名称の一部を指定しても検索にヒットする(ワイルドカードや正規表現は使えないようだ)。

(7)[検索]ボタンをクリックする。

(8)検索によって見つかった証明書の一覧が表示される。調べたい証明書が見つかったら、それをダブルクリックする。1つも見つからない場合は、(5)(6)の条件を変えてみる。

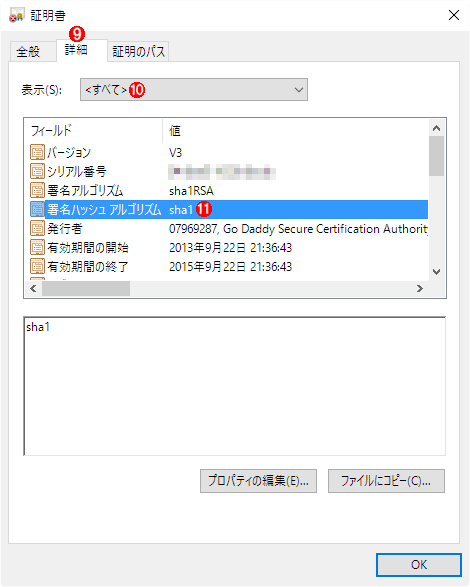

WindowsのGUIツールで証明書にSHA-1が使われていないか確認する(3/3)

WindowsのGUIツールで証明書にSHA-1が使われていないか確認する(3/3)証明書のプロパティが表示されたところ。

(9)[詳細]タブを選ぶ。

(10)[表示]は「すべて」を選択する。

(11)[署名ハッシュ アルゴリズム]が「sha1」であれば、それは速やかに更新あるいは差し替えるべき証明書といえる。一方、安全とされるハッシュアルゴリズム「SHA-2」が用いられている場合、この項目には「sha256」「sha384」などと表示される。

なおマイクロソフトの場合、SHA-1のサポート終了の対象は、商用の認証局から発行された証明書であり、例えば社内に設置したプライベートな認証局は(今のところ)対象外とのことだ。

■この記事と関連性の高い別の記事

- Windowsにインストールされている電子証明書を確認する(GUI編)(TIPS)

- Windowsの証明書サービスでサーバ証明書を発行する(TIPS)

- SSLテスト用にサーバ証明書を自己発行する(IIS 5.0編)(TIPS)

- Windowsでリモートデスクトップ接続のサーバに「正しい」証明書を割り当てる(TIPS)

- WebサーバーにSSLの証明書が正しくインストールされているか確認する(TIPS)

- WindowsでWebサイトのデジタル証明書を確認する(自己発行されたデジタル証明書に注意)(TIPS)

- メーラにデジタル証明書を設定する(Thunderbird編)(TIPS)

- Windowsで「不正なCAルート証明書」を確認して削除する(TIPS)

- メーラにデジタル証明書を設定する(Outlook Express編)(TIPS)

- メーラにデジタル証明書を設定する(Outlook編)(TIPS)

関連記事

Windowsにインストールされている電子証明書を確認する(GUI編)

Windowsにインストールされている電子証明書を確認する(GUI編)

Windowsの証明書サービスでサーバ証明書を発行する

Windowsの証明書サービスでサーバ証明書を発行する

- SSLテスト用にサーバ証明書を自己発行する(IIS 5.0編)

Windowsでリモートデスクトップ接続のサーバに「正しい」証明書を割り当てる

Windowsでリモートデスクトップ接続のサーバに「正しい」証明書を割り当てる

WebサーバーにSSLの証明書が正しくインストールされているか確認する

WebサーバーにSSLの証明書が正しくインストールされているか確認する

WindowsでWebサイトのデジタル証明書を確認する(自己発行されたデジタル証明書に注意)

WindowsでWebサイトのデジタル証明書を確認する(自己発行されたデジタル証明書に注意)

- メーラにデジタル証明書を設定する(Thunderbird編)

Windowsで「不正なCAルート証明書」を確認して削除する

Windowsで「不正なCAルート証明書」を確認して削除する

- メーラにデジタル証明書を設定する(Outlook Express編)

- メーラにデジタル証明書を設定する(Outlook編)

Copyright© Digital Advantage Corp. All Rights Reserved.