「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その5):vNextに備えよ! 次期Windows Serverのココに注目(64:特別編)(2/2 ページ)

Azure AD Connectで「デバイスの書き戻し」オプションを有効化する

次に、Azure AD Connectのディレクトリ同期の構成をカスタマイズして、「デバイスの書き戻し」オプションを有効化します。具体的な手順は以下の通りです。

(1)Azure AD Connectをインストールしたサーバのデスクトップにある「Azure AD Connect」をダブルクリックして、「Azure AD Connectウィザード」を実行します。

(2)「追加のタスク」ページで「同期オプションのカスタマイズ」を選択し、「次へ」をクリックします。

(3)「Azure ADに接続」ページで、Azure ADのテナントの管理者アカウントの資格情報を入力して「次へ」をクリックします。

(4)「ディレクトリの接続」ページでは何も変更せず、「次へ」をクリックします。

(5)「ドメインとOUのフィルタリング」ページで、必要に応じて同期対象をフィルタリングします。「選択したドメインとOUの同期」を選択する場合は、同期対象のユーザーやグループを含む組織単位(OU)やコンテナに加えて、「RegisteredDevices」コンテナを必ず同期対象として選択してください。

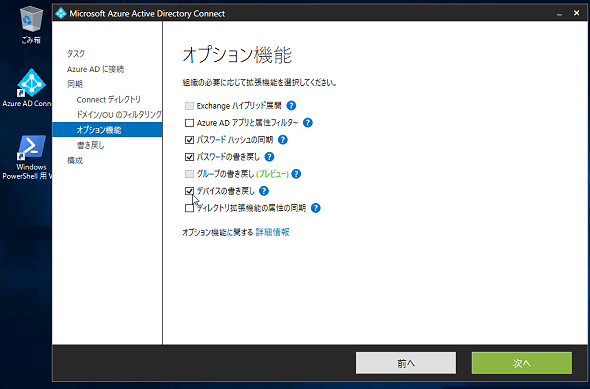

(6)「オプション機能」ページで「デバイスの書き戻し」オプションを有効にし、「次へ」をクリックします(画面2)。なお、「デバイスの書き戻し」と「パスワードの書き戻し」(クラウド側でのパスワード変更をオンプレミスに同期する)は、Azure AD Premium P1(またはP2)ライセンスが割り当てられたユーザーに対してのみ使用可能です。

(7)「書き戻し」ページで「次へ」をクリックします。

(8)「構成の準備完了」ページで「インストール」をクリックし、構成の完了と同期処理の開始を実行します。

ドメイン参加済みWindows 10の自動登録をグループポリシーで有効化する

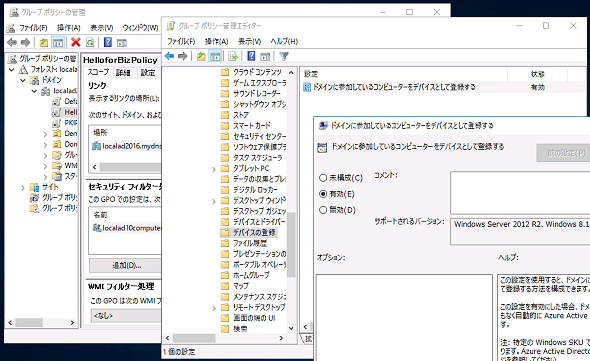

ドメインに参加済みのWindows 10コンピュータを自動的にデバイス登録させるには、「グループポリシー」で次のポリシーを有効にした「グループポリシーオブジェクト(GPO)」を作成し、組織単位(OU)へのGPOのリンクやセキュリティフィルターを利用して、対象のWindows 10コンピュータに適用します(画面3)。

コンピューターの構成\ポリシー\管理用テンプレート\Windows コンポーネント\デバイスの登録\ドメインに参加しているコンピューターをデバイスとして登録する:有効

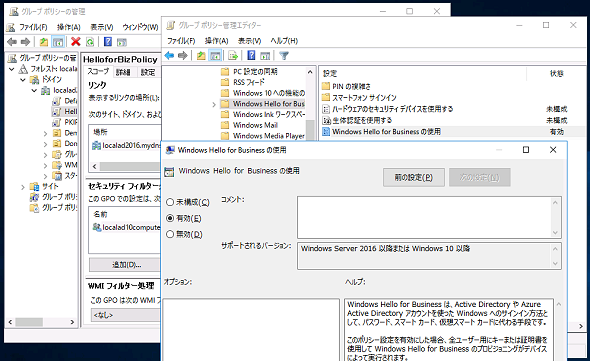

また、Windows Hello for Businessのプロビジョニングを開始するように、以下のポリシーを有効にします(画面4)。

コンピューターの構成\ポリシー\管理用テンプレート\Windows コンポーネント\Windows Hello for Business\Windows Hello for Businessの使用:有効

オプションで次のポリシーを構成すると、TPM(Trusted Platform Module)を搭載するコンピュータでのみWindows Hello for Businessのプロビジョニングを行うように強制することが可能になります。

コンピューターの構成\ポリシー\管理用テンプレート\Windows コンポーネント\Windows Hello for Business\ハードウェアのセキュリティデバイスを使用する:有効

オプションで次のポリシーを構成すると、スマートフォンを使用してWindows Hello for Businessのロックを解除できるようになります。

≪コンピューターの構成\ポリシー\管理用テンプレート\Windows コンポーネント\Windows Hello for Business\スマートフォン サインイン\スマートフォン サインインの使用:有効

オプションで次の場所にあるポリシーを構成すると、Windows Hello for Businessのプロビジョニングで必須となるPINの要件を詳細にカスタマイズできます。例えば、「PINの最小文字数(既定は4桁)」「1文字以上の小文字の使用」「1文字以上の大文字の使用」「特殊文字の使用」「有効期限」などを強制できます。ここで構成したポリシーは、PIN設定時の「PINの要件」に反映されます。

コンピューターの構成またはユーザーの構成\ポリシー\管理用テンプレート\Windows コンポーネント\Windows Hello for Business\PINの複雑さ

プライマリー認証方法として「Microsoft Passport認証」を有効にする

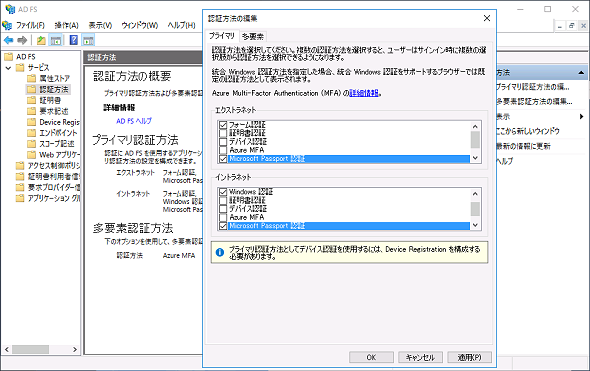

最後に、社内リソースへのアクセスにWindows Hello for Businessによる認証を利用できるように、AD FSのプライマリー認証方法として、エクストラネット(Webアプリケーションプロキシ経由の接続)とイントラネットの両方で「Microsoft Passport認証」を有効化します(画面5)。

なお、「Microsoft Passport認証」は、Windows Hello for Businessの認証をサポートする、Windows Server 2016からサポートされるAD FSの新しいプライマリー認証方法です。

Windows Server 2016のAD FSでは、プライマリー認証および多要素認証の両方で「Azure Multi-Factor Authentication(Azure MFA)」を標準サポートしており、Azure ADとディレクトリ同期された環境で利用できます。

- Azure Multi-Factor Authenticationとは(Microsoft Azure)

Windows Server 2012 R2の場合は、Azure MFAに対応するためにAzure MFA Serverをオンプレミスに展開する必要がありましたが、Windows Server 2016では不要です。次のドキュメントで説明されている方法で、Windows PowerShellのコマンドラインを実行することで有効化できます。

- Configure AD FS 2016 and Azure MFA[英語](Windows IT Center)

Azure MFAを有効化すると、例えば登録済みデバイスからのアクセスはWindows Hello for Businessで認証し、登録されていないデバイスからのアクセスにはAzure MFAを要求するということが簡単に実装できます。

次回は、Azure AD参加PC/ドメイン参加PCのセットアップとエクスペリエンスを解説します。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.