最終回 BitLockerよくある質問集:超入門BitLocker

BitLockerで気になる幾つかの疑問点などについて、Q&A形式でまとめておく。回復キーのバックアップ方法や独自のキーの作り方、互換性などについて取り上げる。

本入門連載では、システム管理者やシステムエンジニアの方々を主な対象として、IT業界でよく使われる技術や概念、サービスなどの解説をコンパクトにまとめておく。

- 第1回「BitLockerとは」

- 第2回「BitLocker To GoでUSBメモリやリムーバブルハードディスクを暗号化して保護する」

- 第3回「BitLockerで内蔵HDD/SSDを暗号化して保護する」

- 第4回「BitLockerをコマンドラインで管理する」

- 最終回「BitLockerのよくある質問集」(本記事)

連載の最後として、BitLockerで気になる幾つかの疑問点などについて、Q&A形式でまとめておく。BitLockerに対する一般的な質問については、以下のサイトも参照していただきたい。

- 「BitLocker に関してよく寄せられる質問 (FAQ)」(マイクロソフトTechNetサイト)

- 「BitLocker に関してよく寄せられる質問 (FAQ)」(マイクロソフトWindows IT Center)

- 「BitLocker に関してよく寄せられる質問 (FAQ)」(マイクロソフトMSDNサイト)

回復パスワードを保存したファイルやプリントアウトを紛失した場合は?

回復パスワードを保存したファイルをもう一度作成したり、印刷したりするには、BitLockerのロック解除後、BitLocker管理ツールで[回復キーのバックアップ]を実行する(第1回参照)。すると回復パスワードファイルの保存やMicrosoftアカウントへの保存、印刷などができる。

回復パスワードやスタートアップキー、外部キーなどを何度も、たくさん作ってしまった。しかもどこへ保存したかも忘れた。セキュリティ上、よくないことか?

第1回で述べたように、これらのパスワードはさまざまな方法でBitLockerのデータへのアクセスを許可するためのものである。どれを使っても同じようにデータにアクセスできるようになるため、回復キー情報が漏えいしているなら、第三者によってデータへアクセスされる危険性がある。住宅に例えるなら、ドアをたくさん付けて鍵をどこかに忘れたような状態だ。

だが幸いなことに、どのキー情報を受け付けるかはBitLockerドライブ側で制御できる。まずは「manage-bde -protectors -get」コマンドで(前回参照)、対象ドライブにどれだけのキー(保護機能)があるかを調べる。そして、用途が不明なものがあれば削除しておけばよい。面倒なら、今あるキーは(パスワード以外は)いったん全部削除して、新しく最小限の回復パスワードや外部キーだけ発行し直してもよいだろう。これによって、以前発行されているキーは全て意味を持たなくなる。

BitLockerディスクのパスワードも回復パスワードも全て忘れてしまった。内容はもう読めないのか?

BitLockerディスクはロックを解除できない限り、残念ながら、できることはほとんど何もない。せいぜいパスワードを総当たり攻撃で調べるくらいだろう。だが、これでパスワードを見つけるには長い年月がかかるので、現実的には解除不能といえる。

パスワードが不明なBitLockerディスクの内容の復元は諦めるとして、BitLockerディスクの正しいフォーマット手順は?

格納データの復元を諦めたなら、新しい空ディスクとして利用すればよい。手順については特に何も気にすることはなく、BitLockerディスクがロック状態でもロック解除状態でもそのままエクスローラで右クリックして、フォーマットメニューを実行すればよい。元がBitLockerディスクであったとしてもそれらの情報は全て破棄され、通常のフォーマット済みの空ディスク(非暗号化ディスク)となる。BitLockerディスクとして使いたければ、あらためてBitLockerディスクに変換する。

1つの回復パスワードを複数の場所にコピーして保存するのと、複数の場所にそれぞれ異なる回復パスワードを保存するのはどちらが安全?

回復パスワードを保存する場合、2つの方法がある。例えば5カ所に保存したい場合、1つの回復パスワードから5つのコピーを作って5カ所に保存する方法と、5つの回復パスワードを作って5カ所に異なる回復パスワードを保存する方法だ。

結論からすると、どちらでも安全性に大して違いはなく、同じように危険である。どの回復パスワードでも同じように暗号化を解除できるため、どの回復パスワードがどこから、どのように漏えいしたかは関係ない。一番脆弱(ぜいじゃく)な1カ所から漏れてしまえば暗号化を解除できてしまう。

あえて言うなら、5カ所にも分散して保存するような方針自体が問題だろう。もっと厳選した2〜3カ所にするとか、Active DirectoryドメインやMicrosoftアカウントに回復キーを保存することにして、手元にはせいぜい1つしか(もしくは全く)残さない、といった運用が望まれる。

ところで回復パスワードや回復キー以外にも、パスワードや自動ロック解除機能などでも暗号化を解除できる。なので、パスワードを長くて複雑なものにする、PCに簡単にサインインされないようにする、などの対策も必須である。

回復パスワードの数字列に何か意味はあるのか?

回復パスワードは6桁の数字が8組並んだ、全部で48桁の10進数数字だ。が、これは2進数で128bitのデータを表すランダムな数値である。ユーザーが望むなら、以前と同じ数字列をパスワードとしても使用できるし、極端な話、すべてのBitLockerドライブに同じ回復パスワードの数字列を与えることも可能である(数字列は同じでも生成される回復キーIDは異なる)。だがセキュリティ上の安全性を優先するなら、基本的にはシステムが生成するランダムな値をそのまま利用すべきだ。

自分で作成する場合は、まず10進数の0〜65535(16bitの2進数)の数値を1つ生成し、これを11倍して上位に0を付けて6桁にする。これを8回繰り返せば48桁の回復パスワードになる。

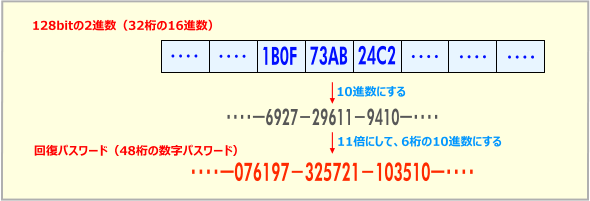

回復パスワード(数字パスワード)の作り方

回復パスワード(数字パスワード)の作り方回復パスワードは128bitの任意の数値データであり、暗号化の鍵として使われる。16bitずつ取り出して10進数に変換し、これを11倍して(0〜720,885になる)、6桁の数字にする。これを8組並べたものが回復パスワードとなる。必ず11の倍数になるようにしているのは入力ミスを検出するため。

BitLockerで暗号化すると、ディスクの読み書きは遅くなるのか?

ほんの少し遅くなるが、現在の高速なCPUのPCではほぼ影響しないと言える。ベンチマークテストなどを実行すると、確かにいくらかディスクの入出力速度の低下が見受けられる。だが体感上はほぼ影響はない。タスクマネージャーの画面などを見れば分かるように、ほとんどの場合はCPU負荷よりもディスクの速度の方がボトルネックになっており、暗号処理(AESアルゴリズム)に伴う速度低下の影響はほとんどない。

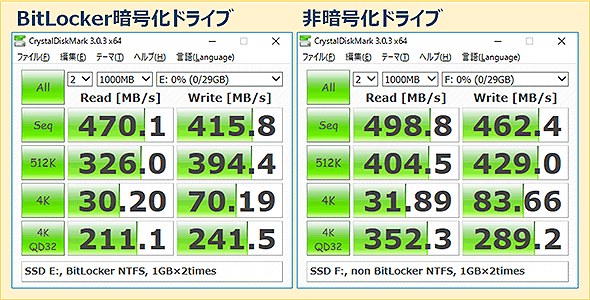

BitLockerドライブの速度テスト結果

BitLockerドライブの速度テスト結果CrystalDiskMarkというツールで、BitLockerドライブと通常の非暗号化ドライブの速度をテストしたところ。テストしたドライブはいずれもSSD上にある。BitLockerドライブの速度は全体的に少し遅くなっているが、体感ではほとんど差は分からない。

コラム「AES暗号化に必要なCPUパワーは?」

現在使用中のCPUがどの程度のAESの暗号化処理を行えるかは「winsat formal」コマンドの結果である程度分かる。詳細は次の記事参照。

- マスターIT/暗号技術「AES暗号化」

ディスクの速度よりもこのAESの処理速度の方が大幅に速ければ、暗号化による速度低下はないと判断できる。

BitLockerの新しいアルゴリズムで作成したUSBメモリを古いWindows OSでアクセスするとどうなるのか?

Windows 10 TH2以降では、BitLockerで新しい暗号化アルゴリズム(XTS-AES)が利用できる。だがこれをWindows 7などでアクセスしようとすると次のような(やや意味不明な)エラーになるので、リムーバブルメディアでは利用は避けるべきである。

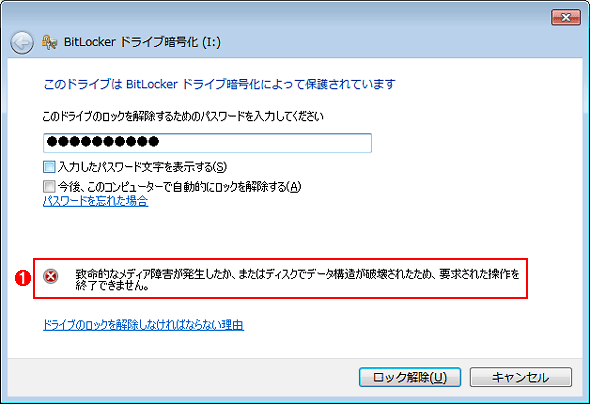

新しいアルゴリズムのBitLockerディスク

新しいアルゴリズムのBitLockerディスクWindows 10 TH2以降のBitLockerの新アルゴリズムで暗号化したUSBメモリをWindows 7に接続したところ。

(1)このようなエラーが表示され、ロックを解除できない。

manage-bdeコマンドで情報を見ると次のようになっている。何のエラーなのか、少々分かりづらい。

C:\>manage-bde -status i:

BitLocker ドライブ暗号化: 構成ツール Version 6.1.7601

Copyright (C) Microsoft Corporation. All rights reserved.

ボリューム I: [不明なラベル]

[データ ボリューム]

サイズ: 不明 GB

BitLocker のバージョン: Windows 7

変換状態: 不明

暗号化された割合: 不明%

エラー: エラーが発生しました (コード 0x80070057): ……エラーとなって、情報を取得できない

パラメーターが間違っています。

C:\>

USBメモリをBitLockerで初期化しようとしたら「アクセスが拒否されました」というエラーになってできなかった。なぜ?

ひょっとして次のようなエラーが表示されているのだろうか?

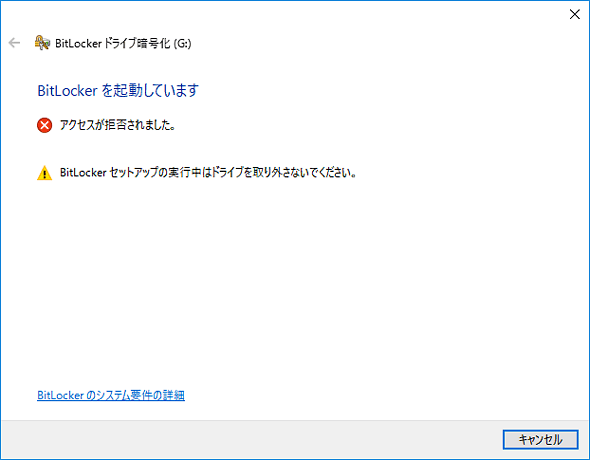

BitLocker初期化のエラー

BitLocker初期化のエラーWindows 10上でBitLockerディスクとして初期化しようとしたところ、このようなエラー画面が表示され、初期化できなかった。「アクセスが拒否されました」「BitLockerセットアップの実行中はドライブを取り外さないでください」と出ているが、他にBitLockerのツールは起動していない。

もしこの画面だとすると、これはBitLockerの問題ではない。これは、リモートデスクトップ(RDP)接続しているときにBitLockerの初期化をしようとすると表示されるエラーである。もしRDP経由で接続しているなら、コンソール画面から直接ログオンして作業すると解消できるはずだ。

これはWindows OSの仕様で、リモートデスクトップ接続したコンソールではリムーバブルメディアへのアクセス権がいくらか制限されていることに起因する。どうしてもRDP経由で作業したいなら、次のグループポリシーを変更する。

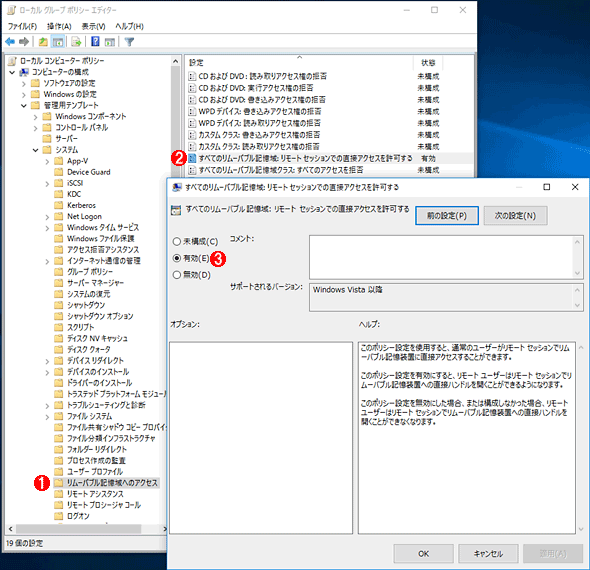

RDP接続時にBitLockerディスクの初期化を許可するための設定

RDP接続時にBitLockerディスクの初期化を許可するための設定RDP接続時にはリムーバブルメディアへの直接アクセスは禁止されているため、USBメモリをBitLockerディスク用に初期化できない。この挙動はグループポリシーで変更できる。

(1)グループポリシーエディタを開いて、[コンピューターの構成]の下にある[管理用テンプレート]−[システム]−[リムーバブル記憶域へのアクセス]を開く。

(2)[すべてのリムーバブル記憶域:リモートセッションでの直接アクセスを許可する]を開く。

(3)[有効]を選択する。

本連載では、BitLockerの概要を紹介してきた。OSドライブ(C:)や内蔵データディスクを暗号化する方法は少し手間が掛かるし、運用に注意が必要なこともある。だがリムーバブルディスクやUSBメモリを暗号化するのは非常に簡単である。使う場合も最初に1回パスワードを入力するだけでよいので、データを持ち運ぶことがあるなら、(そして対応エディションのOSを使っているなら)是非利用したい。

Copyright© Digital Advantage Corp. All Rights Reserved.