2018年のサイバーセキュリティ脅威はどうなる?:特集:セキュリティリポート裏話(7)(2/2 ページ)

2018年、各社のセキュリティ脅威予測は?

続けて、2018年のセキュリティ脅威がどのようなものになるか、セキュリティベンダー各社が公開した予測を見てみましょう。

| ベンダー名 | URL |

|---|---|

| カスペルスキー | <Kaspersky Security Bulletin-1:2018年サイバー脅威の予測>サプライチェーン攻撃の増加やモバイルマルウェアのハイエンド化など、防御が困難な攻撃が増大 |

| シマンテック | 2018 年のサイバーセキュリティに関する予測 |

| トレンドマイクロ | 2018年 セキュリティ脅威予測 |

| フォーティネット | フォーティネットが予測する2018年の脅威 |

| マカフィー | McAfee Labs 2018年の脅威予測〜来年のサイバーセキュリティ動向5項目を展望 |

| A10ネットワークス | 2018年のサイバーセキュリティ状況 - 10の予測 |

| Check Point Software Technologies | What Lies Ahead? Cyber-Security Predictions for 2018(英文) |

| FireEye | Looking Ahead: Cyber Security in 2018(英文) |

ランサムウェアの脅威は継続

2017年からの流れを踏襲し、ランサムウェアによる金銭詐取がさらに「洗練」され、より収益が見込まれるターゲットを狙うと予測する企業が目立ちます。

既に2017年6月に、韓国のホスティング企業NAYANAがランサムウェアに感染し、顧客のデータを取り戻すために13億ウォンもの支払いに迫られた事件が発生しました。この企業は資金を用意するために身売りまで行うことになったものの、結局一部のデータを復旧できなかったと報じられています。

このように、取り返しのつかない「資産」を暗号化したり、あるいは破壊することを目的としたりするランサムウェアが2018年も活動し、企業システムやクラウドサービス、IoT機器、重要インフラなどをターゲットにするのではないかと複数の企業が予測し、注意を呼び掛けています。

AIや機械学習技術を活用した攻撃の登場

2017年、エンドポイントセキュリティの領域で各社がアピールしたのが、機械学習や人工知能(AI)技術を活用してマルウェアや不正アクセスを検出する製品でした。つまり、防御のためにAIが活用され始めた年だったのです。2018年は攻撃者側もAIを活用するようになるだろうと、これまた複数の企業が予想しています。中でもシマンテックは、「サイバーセキュリティの世界でAI対AIの争いを目撃することになる、最初の年になる」と述べているほどです。

興味深いのは、フォーティネットが予測する「スウォームボット」という自己学習型のbotネットでしょう。同社によるとこれは、蜂の群体が外敵に対して集団で自律的に行動するように、ノード同士が互いに通信し、インテリジェンスを共有して状況を判断し、C2(C&C/Command and Control)サーバの指令がなくとも自律的に行動するbotネットです。エンドポイントやクラウドでインテリジェンスを共有し、最新の脅威に対処する防御側のアプローチの鏡写しにも見えます。

これまでもセキュリティの世界では、攻撃を検出する新たな技術が登場すると、その仕組みを研究し、かいくぐる新たな攻撃手法が登場するという”いたちごっこ”が繰り返されてきました。AIを用いて自身の姿を自発的に変え、AIによる検知をかいくぐるマルウェアが登場するといった具合に、いたちごっこの歴史にまた1ページが加わるかもしれません。

「サプライチェーン攻撃」への懸念

しばしば「セキュリティレベルは最も弱い鎖の強度に左右される」といわれてきました。だからこそ企業は自社システム内で弱い場所を把握し、セキュリティレベルを引き上げようと努力してきました。しかし、1社だけの努力ではどうしようもないケースがあります。それが、サプライチェーン攻撃です。

企業によってサプライチェーン攻撃の定義にやや違いがあります。例えばカスペルスキーは同攻撃の例として、「ShadowPad」や「ExPetr」のように、サードパーティー製のソフトウェアパッケージやアップデートを改ざんし、バックドアなど悪意のあるソフトウェアを含んだ状態でダウンロードさせ、それを侵入の足掛かりにする手口を挙げています。

かつて、特定の組織や企業のユーザーがアクセスしそうなWebサイトを改ざんし、マルウェアをダウンロードさせる「水飲み場攻撃」への注意が呼び掛けられました。サプライチェーン攻撃は、その発展形と言えそうです。この手口は、セキュリティ対策として推奨される「アップデート」という行為を逆手に取っています。

ユーティリティーソフト「CCleaner」のマルウェア混入事件のように、ソフトウェア開発会社に発行された正規の証明書を用いてデジタル署名が施されていたケースもあり、ユーザー側で見破るのは非常に困難です。ソフトウェア開発キットやハードウェアに搭載されるファームウェアレベルで改ざんやマルウェア埋め込みが行われた場合は、さらに対処が難しくなるでしょう。

さらにより広い意味で、系列企業や契約業者、WebサイトやITシステムの委託先、取引先といったビジネス上のサプライチェーン全体で弱いところを狙い、そこを足掛かりとして本丸の企業に侵入するケースもサプライチェーン攻撃とされています。古くは、国内の防衛産業を狙った標的型攻撃や、米国の大手小売企業Targetで発生した大規模情報漏えい事件もその一例といえるでしょう。こうした背景を踏まえて、経済産業省が2017年11月に公開した「サイバーセキュリティ経営ガイドライン Ver2.0」(http://www.meti.go.jp/press/2017/11/20171116003/20171116003-1.pdf)では、重要10項目の1つに「サプライチェーンセキュリティ対策の推進」を挙げ、対策を呼び掛けています。

仮想通貨が2つの面でターゲットに

サイバー攻撃が面白半分の仕業から、金銭目的の犯罪に変化したといわれるようになって、ずいぶんたちました。この間、攻撃者は金銭を盗み取るため、最も効率のよい手法を考えて実行に移してきました。数年前、国内外で猛威を振るったオンラインバンキングを狙うトロイの木馬はその一例です。そして今、サイバーセキュリティに限らず一般社会でも注目を集めている仮想通貨やブロックチェーン技術も、サイバー犯罪者のスコープの例外ではないと、複数のセキュリティ企業が指摘しています。

現に2017年12月、ビットコインやイーサリアムなどを扱う韓国の仮想通貨取引所、YOUBITがサイバー攻撃を受け、総資産の17%を失った上、破産手続きに追い込まれたことが報じられたばかりです。

こうした直接的な手口に加え、「マイナー」と呼ばれるマルウェアの増加も指摘されています。感染先のPCのリソースを勝手に仮想通貨のマイニングに流用するもので、個人情報が盗まれるといった直接的な被害はないものの、ユーザーの意図しない目的外利用であることに変わりはありません。IIJが指摘したように、Webサイトが改ざんされ、閲覧したユーザーのPCを用いてマイニングを行う手口も観測されています(https://wizsafe.iij.ad.jp/2017/10/94/)。ユーザーの同意があれば「広告」に代わる新たな収入源になる可能性もありますが、同意がなければ、一種の攻撃だと見なされるでしょう。

CI/CDやDevOpsの流れが新たなリスクを招く?

各社は他に、モバイルマルウェアの増加やIoTをターゲットにした攻撃、重要インフラを狙う脅威やプライバシー問題の深刻化といったトレンドを予測しています。

開発者としては、クラウドサービスやサーバレスアーキテクチャの浸透に伴う攻撃ベクトルの増大、ガバナンスの欠如といったポイントが気になるのではないでしょうか。中でもシマンテックが指摘した「DevOpsへの移行」が攻撃者に悪用されるという観点には留意したいところです。

デジタルトランスフォーメーションの潮流を踏まえ、CI/CD(継続的インテグレーション/継続的デリバリー)、オートメーションといった要素を開発プロセスに組み込む企業が増えてきました。シマンテックでは、これらのプロセスにおけるセキュリティコントロールが課題になると指摘しています。「環境が常に変化しているため、異常検出は日に日に難しくなっており(中略)こうした隙を突いて、被害者の環境内部で悪質な行動を隠そうとする攻撃が増える」と予測し、開発プロセスの自動化が新たなリスクを招く恐れがあると警告しています。

2018年を待たずに現実の脅威が露呈した「BEC」

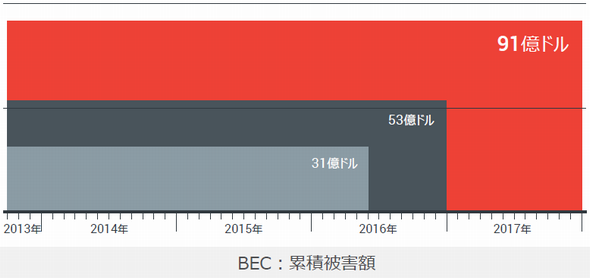

このように見てくると、「2018年の予測」として指摘されている脅威でも、既にあちこちに芽生えがある状態です。それを端的に示したのが、トレンドマイクロが指摘する「ビジネスメール詐欺(Business Email Compromise:BEC)」による被害の増加です(図4)。

トレンドマイクロは、全世界におけるBECの累計被害額が2017年末には90億ドルに達し、2018年も継続して拡大すると予測しています。ですが残念ながら2018年直前になって、それを裏付けるような事件が国内でも発表されてしまいました。日本航空(JAL)が2017年9月、偽のメールにだまされて3億8000万円を海外の口座に振り込み、だまし取られたという事件です。

BECは本物そっくりのメールを用いた詐欺ですが、かつて流行った「ナイジェリア詐欺」とも、単なる「なりすましメール」とも異なります。フィッシングなどの手段を用いてアカウント情報を盗み取ったり、マルウェアに感染させて企業の業務プロセスや取引相手の状況などを分析したりした上で、巧妙になりすましを行うのです。いつもやりとりしている取引先の経理担当者やCEOの名前で、通常業務とそっくりな文面、署名付きのメールが、不審ではないタイミングでやってくるため、見破るのはとても困難です。

このように考えてみると、2018年の脅威予測の多くは既に発生しており、単に気付かれていないだけ、あるいは報道されていないだけかもしれません。だからといって、諦めるのは時期尚早です。ぜひ本稿で紹介したレポートを参考に相手の手口を知り、何がリスクにさらされるかを把握し、できることから対策に取り組んでください。

特集:セキュリティリポート裏話

近年、効果的なセキュリティ対策を実施するには、脅威の最新動向を常にウオッチし、分析することが欠かせません。その成果の一部が多数のセキュリティベンダーから「リポート」や「ホワイトペーパー」といった形で公開されています。この特集では、そんな各社最新リポートのポイントを解説するとともに、行間から読み取れるさまざまな背景について紹介していきます。

関連記事

セキュリティでは「裏」を取るなら1次情報の確認を

セキュリティでは「裏」を取るなら1次情報の確認を

世界中に広がった「WannaCry」から、自社で利用中の製品に残るさまざまな脆弱(ぜいじゃく)性まで、さまざまなサイバーセキュリティ上の課題に立ち向かうには、まずは正確な情報が必要です。今回はセキュリティベンダー各社が発表するレポートや予測から離れて、自ら情報を探る方法について紹介します。 サイバーセキュリティ、2017年に読者の人気を集めた記事20本

サイバーセキュリティ、2017年に読者の人気を集めた記事20本

2017年も多数公開したセキュリティフォーラムの記事から、ソーシャルで特に人気を集めた20本を紹介します。

Copyright © ITmedia, Inc. All Rights Reserved.

図4 ビジネスメール詐欺(BEC)被害の拡大

図4 ビジネスメール詐欺(BEC)被害の拡大