緊急パッチだけではプロセッサ脆弱性対策は不十分――Spectre&Meltdown対策状況を再チェック:山市良のうぃんどうず日記(117:緊急特別編)(4/4 ページ)

Windows Serverは軽減策の有効化の検討が必要

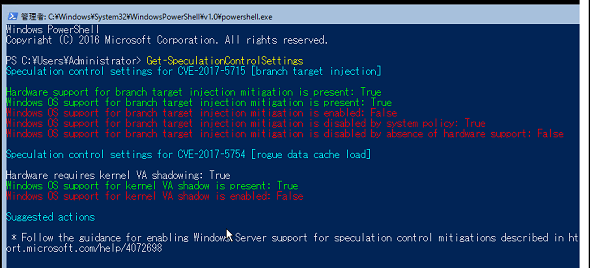

以下の画面5は、緊急パッチをインストールし、ハードウェア側の対策も完了しているWindows Server 2016でのGet-SpeculationControlSettingsの実行結果です。このようにOSとハードウェアの両方で対応済みでも、Windows ServerではCVE-2017-5715とCVE-2017-5754の軽減策は既定で有効になりません。

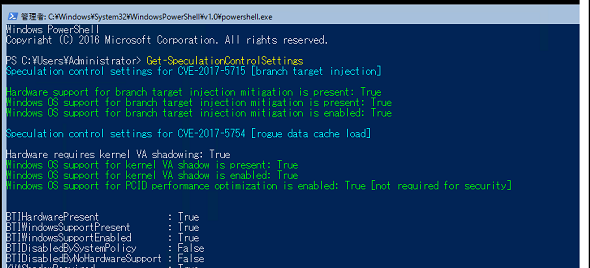

Windows Serverで軽減策を有効化するには、コマンドプロントを管理者として開き、以下の2つのコマンドラインを実行してから、3つ目のコマンドラインを実行してコンピュータを再起動します(画面6)。

C:\Windows\System32> REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0 /f C:\Windows\System32> REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f C:\Windows\System32> SHUTDOWN /r /t 0

なお、軽減策の有効化は、サーバのパフォーマンスに少なからず影響する可能性があります。パフォーマンスへの影響を考慮し、悪質なコードが実行される機会が少ないというサーバの特性もあって、軽減策は既定で有効化されないのだと思います。軽減策を有効化した方がよいケースとしては、以下のサポート技術情報にあるように、Hyper-Vホスト、リモートデスクトップセッションホスト、コンテナホスト、SQL Server、Webサーバなどがあります。

- Windows Server を投機的実行のサイドチャネルの脆弱性から保護するためのガイダンス(Microsoft サポート)

- Windows Server guidance to protect against speculative execution side-channel vulnerabilities[英語](Microsoft Support)

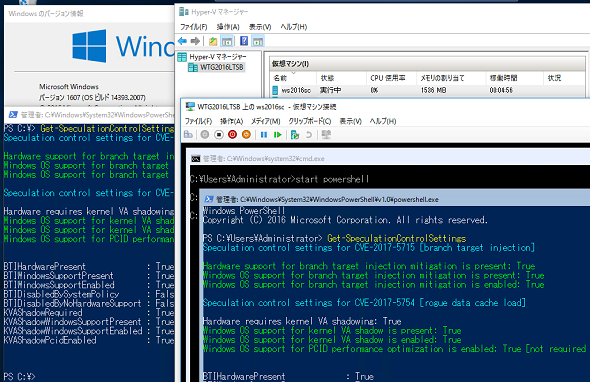

Hyper-Vホストで軽減策を有効化した場合は、仮想マシンのゲストOSもパッチの適用が必要です(画面7)。仮想マシンのゲストOSが更新されることで、ゲストOS側でも全ての軽減策が有効になります(ゲストOSがWindows Serverの場合は、軽減策の有効化が可能)。

コンテナのベースOSイメージの場合は、軽減策を含む最新のベースOSイメージを使用することが重要です。「microsoft/windowsserver:latest」および「microsoft/nanoserver:latest」イメージの場合はバージョン「10.0.14393.2007」以降、「microsoft/windowsserver:1709」および「microsoft/nanoserver:1709」イメージの場合はバージョン「10.0.16299.192」以降で対策済みです。

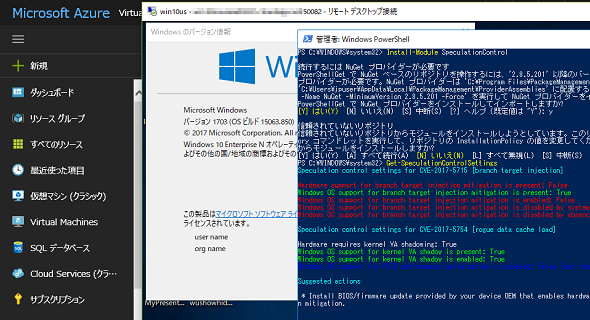

Microsoft AzureのIaaS(Infrastructure as a Service)環境は、プラットフォーム(ハードウェアおよびハイパーバイザー)レベルで脆弱性問題に対策済みです。仮想マシンのゲストOSを最新バージョンに更新する以外に追加の対応は、現状、必要ありません。Azure仮想マシンにおけるGet-SpeculationControlSettingsの実行結果は、筆者が確認した限り、CVE-2017-5715についてはハードウェアの対応状況がゲストOSに伝達されないようです(画面8)。

重要なのはハードウェアレベルでの対策

繰り返しますが、今回の緊急パッチは、ハードウェアレベルでの対応が必要な脆弱性リスクの軽減策です。根本的に解決されるものではなく、今後も、新たな対策やパフォーマンスへの影響改善が行われることになるでしょう。

また、今回の緊急パッチは、累積的な品質更新プログラムの一部であるということを認識することも重要です。パフォーマンスの低下を回避するために、今回のパッチをスキップするということはできません。仮に今回のパッチをスキップしてインストールしないとしても、次の累積的な更新(Windows 8.1以前はセキュリティのみの更新またはマンスリー品質ロールアップ)に同じセキュリティ更新が含まれることになります。

Windowsクライアントにおいても、次のコマンドラインのように、前述のサーバ向けと同じレジストリ値「FeatureSettingsOverride」を「3」に設定することで、ファームウェアが対応済みの場合でもCVE-2017-5715とCVE-2017-5754に対する軽減策を無効化することができます(クライアント向けガイダンスで説明されています)。これで、パフォーマンスへの影響をある程度回避できるかもしれませんが、一方で、セキュリティのリスクは増大します。

C:\Windows\System32> REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 3 /f C:\Windows\System32> REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f C:\Windows\System32> SHUTDOWN /r /t 0

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows Server 2016テクノロジ入門−完全版』(日経BP社)。

関連記事

プロセッサの脆弱性問題、Azureは対策済み、オンプレミスの対応策は?――Windows関連のまとめ

プロセッサの脆弱性問題、Azureは対策済み、オンプレミスの対応策は?――Windows関連のまとめ

2018年の年明け早々、「Meltdown」や「Spectre」と呼ばれるプロセッサの脆弱性問題が公表され、IT業界全体でゼロデイ攻撃のリスクが高まっています。Microsoft AzureおよびMicrosoftのその他のクラウドサービスは、2018年1月4日時点で既に対策が完了しているとのことです。 今度はWindows 7のWindows Updateでトラブル──でも、解決策はあります!

今度はWindows 7のWindows Updateでトラブル──でも、解決策はあります!

2017年12月4日ごろから、Windows 7で「Windows Update」を実行できないというトラブルに遭遇しているユーザーが少なからずいるようです。Microsoftによる公式なアナウンスや回避策は今のところないようですが、取り急ぎ、問題を解消できる可能性がある方法を紹介します。 年の初めに再確認、2018年にサポートが終了するMicrosoft製品は?

年の初めに再確認、2018年にサポートが終了するMicrosoft製品は?

Microsoftは同社の製品およびサービスについて、明確なサポートポリシー(ただし、途中で変更あり)に基づき、更新プログラムを含むサポートを提供しています。2018年は主に10年前にリリースされた製品がサポート終了を迎えます。どのような製品があるのか、年の初めに再確認し、使用していないかどうかを調べておきましょう。 Windows Defender Application Guardで実現するセキュアなブラウジング環境――Windows 10の新しいセキュリティ機能(その2)

Windows Defender Application Guardで実現するセキュアなブラウジング環境――Windows 10の新しいセキュリティ機能(その2)

前回は、間もなく企業向け(半期チャネル)に配布が始まるWindows 10 Fall Creators Updateに搭載された新しいセキュリティ機能「Exploit Protection」を紹介しました。今回は、もう1つのセキュリティ機能「Windows Defender Application Guard(WDAG)」が提供する安全なWebブラウジング環境を紹介します。

Copyright © ITmedia, Inc. All Rights Reserved.