サーバ仮想化の次に取り組むこと、仮想マシンが無防備のままでは?:見落としがちな、サーバ仮想化の次のステップ

インターネットの境界部分でセキュリティを強化していても、内部は「スカスカ」という無防備なサーバネットワークが多い。しかし近年の脅威は、このような構成では素早く拡散してしまう。サーバを仮想化し、集約したら、次はネットワークを「内部から」も保護することが重要だ。どうすればシンプルに実現できるだろうか。

標的型攻撃やランサムウェアといったインターネット上の脅威が横行する現在、企業の規模を問わず、サイバーセキュリティ対策は必須だ。社員が利用するPCにウイルス対策ソフトウェアを導入するだけでなく、ファイアウォールをはじめとするセキュリティ機器を導入し、外部からの脅威の侵入防止に力を入れる企業がほとんどだろう。

しかし近年の脅威は、企業が何らかのセキュリティ対策を実施していることを前提に巧妙化している。水際での防御をすり抜けて被害を与えているのだ。残念ながらファイアウォールなどの境界防御は100%ではない。未知のマルウェアを添付してゲートウェイを通り抜けたり、業務に関連するような内容でユーザーをだまして不審なURLをクリックさせたりと、さまざまな手口で社内に侵入を果たしてしまう。この結果、社内のアカウント情報を盗み取られる、業務を担う重要なサーバにランサムウェアが拡散する、といった深刻な被害が生じている。

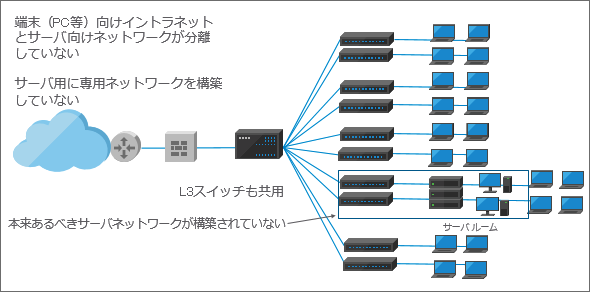

なぜサイバー犯罪を防ぐことができないのだろうか。インターネットの内外を分ける部分ではセキュリティを強化し、しっかり監視していても、内部は「スカスカ」というネットワーク構成が多いからだ。このため、脅威が一度壁を乗り越えてしまえば、後は自由に内部で拡散してしまう。「社内は安全だろう」という大半の企業の思い込みを、攻撃者が見越しているのだ。

従って根本的な対策を講じるには、不正な侵入があり得ることを前提にしなければならない。企業として本当に守らなければならない部分、つまり機密情報や個人情報を扱うシステム、止められない業務を担うアプリケーションが動くサーバなどを、外側からの攻撃だけでなく、内側に忍び込んだ脅威からも守る必要がある。従業員が使うPCと、サーバとをネットワーク上で分離し、サーバに対する適切なアクセスだけに絞ることが重要だ。

目に見えない膨大な運用負荷あり、VLANとACLに頼ったネットワーク分割

だが、「言うはやすし」のことわざではないが、ネットワークを分割し、適切に運用するのは多大な運用コストがかかる。作業も煩雑なのだ。ネットワーク分割を実現するには、導入済みのレイヤー3スイッチ上でVLAN(仮想LAN)やACL(アクセス制御リスト)を設定するのが最も手っ取り早い。だが相応の知識が必要だ。サーバもPCも、社内のITの面倒を全て少人数で見なければならない中堅規模の企業にとっては、「ネットワーク機器には詳しくないから」といった理由で放置されがちだ。かといって、わざわざ内部ネットワークの制御のためだけに専用機器を導入するのは、コストがかさみすぎる。

「社内ネットワークをVLANで分割するのはネットワーク設計のセオリーだが、運用には目に見えない大きなコストがかかっている。時には数千行にも上るACLをメンテナンスし、ミスがないか検証するのは、多くの手間とコストがかかる作業だ」と、ヴイエムウェア パートナーSE本部 パートナーSE部 シニアシステムズエンジニアの中本滋之氏は指摘する。

しかも、システムやネットワークは常に変化する。サーバが増えたり、部署に変更が生じたりするたびにVLANを追加し、ACLを変更し、各スイッチに設定を投入する作業は容易ではない。ただでさえ細かくACLを設定する作業は負荷が高い上に、不用意に設定を変更すると権限のあるユーザーがサーバにアクセスできなくなるといったトラブルが生じ、業務に支障を与える恐れもある。

長年にわたってさまざまな企業ネットワーク運用の現場を目の当たりにしてきたソフトバンク コマース&サービス ICT事業本部 MD本部 技術統括部 第3技術部1課の萩原隆博氏(VMware vExpert)は、負担の高さを強調する。「企業システムの環境はどんどん変わるし、担当者も変わる。その中で、何年も引き継がれてきたACLは膨大なものになり、頑張って読み解こうにも何がどの設定か分からなかったり、テストが大変になったりしている」(萩原氏)。負荷が大きすぎて、「もう面倒だから」と運用を諦めてしまうケースまであるという。

だからといって、ACLの運用を諦め、内部ネットワークを素通しにしておく対応では別の問題が起こる。いったん入り込んだ脅威を自由に動き回らせないための内部セキュリティがおろそかになる。そこで考えたいのが、仮想ネットワークをたやすく実現する「VMware NSX」を用いたサーバセグメントの分割と保護だ。

企業が守るべき「仮想サーバ群」をシンプルに保護するには?

関連記事

- 「前任者が辞めて、ネットワーク運用が辛すぎるんですが」 アイティメディアの“ほぼ一人情シス”の悩み、解決策はある?

- ネットワーク運用のツラさは「仮想化して細分化」で解決 既存構成のまま導入できる「VMware NSX」

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ヴイエムウェア株式会社、ソフトバンク コマース&サービス株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2018年7月24日

中本滋之氏

中本滋之氏 萩原隆博氏

萩原隆博氏