そもそも、ランサムウェアを扱う「攻撃者の視点」とは何なのか:ランサムウェアを正しく理解し、効果的に護るための現実解(2)(2/2 ページ)

「攻撃者の視点」から見えてくる対策とは

「攻撃者の視点」で挙げた「無理に標的を絞らなくてもよい」とはどういったことなのか。金銭獲得以外の特別な目的がないのであれば、セキュリティが堅牢(けんろう)な組織以外で感染してくれればよいのである。つまり、弱いところが狙われる。

では、そのような攻撃者の視点に対して、被害者(=弱者)にならないためにどのような対策を考えなければならないのか。事前、事後対応に焦点を絞って見ていこう。

感染前に実施しておくべきこと

| カテゴリー | 【感染前(平常時)のプロセス】 | |

|---|---|---|

| 感染しないための対策 | 入口対策、内部対策で用いられている機器の状態(シグネチャなど)を最新にしている(クラウドを利用したシグネイチャレス型であれば、なお可) | |

| OSのみならずブラウザやその他アプリケーションの脆弱性への対策を講じている | ||

| アンチウイルスソフトやIDS/IPSなどの定義ファイル、シグネチャを常に最新にしている(クラウドを利用したシグネイチャレス型であれば、なお可) | ||

| 感染を拡大させないための対策 | ネットワークセグメントを用途に合わせ分割している | |

| 終業時は端末の電源を落としている | ||

| 感染した後のための対策 | 重要な情報について、バックアップを取得している | |

| バックアップデータは遠隔地など内部ネットワークから切り離して保管している | ||

| バックアップデータのリストアテストを実施している | ||

「自組織、自身を守る」を主語に置いたときに、ランサムウェアは入口対策と内部対策がより重要である。「いかに内部に入らせないように事前に食い止めることができるか」、そして「内部に入ってしまった場合に被害を抑えることができるか」が鍵となる。

ランサムウェアだからといって、「このツール(ソリューション)を入れるべきだ」と決まったものはない。ランサムウェアに限っていえば、最終的手段としてはバックアップの取得有無に尽きる部分がある。

またバックアップについても、通常の業務で利用しているネットワークからは切り離しておくべきだ。横展開するタイプのランサムウェアはバックアップを保存している記憶媒体に対しても被害を及ぼしてしまう。

併せて、「どのように外部記憶媒体とデータの同期を行っているか」も確認しておきたい。ランサムウェアによっては、暗号化されてしまったデータが外部記憶媒体へとバックアップとして保存されてしまう可能性があるからだ。

感染後に実施しておくべきこと

| 【感染後のプロセス】 | |

|---|---|

| 他端末への感染拡大を防ぐため、感染端末をネットワークから切り離す | |

| 社内に注意喚起し、万が一、感染した場合は報告して、すぐに勝手に身代金は払わないよう伝える | |

| バックアップやシャドーコピーなどから復元を試みる | |

| 復元できない場合、「No more ransom」などの復元サービスの利用を試みる。No more ransomは、司法当局とセキュリティベンダーが提携して、サイバー犯罪ビジネスとランサムウェアのつながりを撲滅するための活動の一環だ | |

| それでも復元できない場合、感染データの再作成コストを検討する | |

| 再作成が不可能な場合、身代金を払うことで「犯罪者」を助長させることのレピュテーションを会社として検討する | |

| データを諦め端末を初期化するか、もしくは批判覚悟で身代金を支払う | |

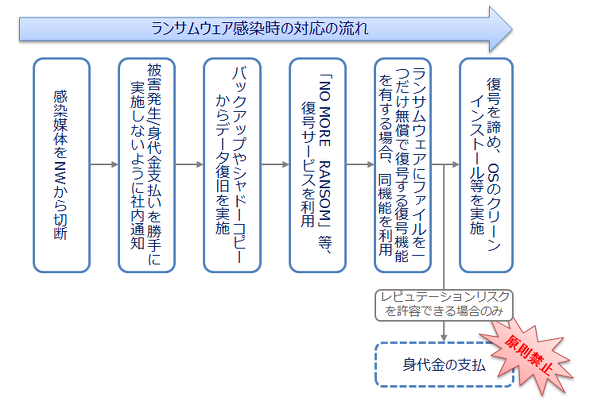

対応の流れを図で表すと以下のようになる

ランサムウェアに感染してしまった後の対応としては、「原則、金銭を支払わない」を徹底したい。理由は犯罪者の資金提供になり、組織の信用を傷つける可能性があるからだ。

以前、ランサムウェアに病院が感染し電子カルテデータが取り出せず身代金を支払うケースが海外であった。人命優先ということで批判はなかったが、これは本当に“まれ”なケースだ。上記にあるようなプロセスを試して、「それでも金銭を支払う価値がある」と判断した際には最終手段として応じる必要があるだろう。

上記の対応フロー図はあくまで一つの目安として考えていただき、セキュリティにおいて頼ることのできる存在がいれば先に相談してみるのがよい。

演習や訓練を実施する

上記、「感染前に実施しておくべきこと」「感染後に実施しておくべきこと」の他に、「演習や訓練を実施する」ことをオススメしたい。最終的には、人の判断やスキルが重要となるからだ。演習の中でサイバー攻撃を疑似体験することによって、その判断やスキルを養うことができる。対応能力が如実に試され、自ずと対応マニュアルなどの不足部分も分かってくる。

「サイバーレンジ」と呼ばれる、実機を用いてインシデント対応を行うような演習から、課されるシチュエーションに応じて対応力を鍛える机上演習まで幅広い。「自組織の何を鍛えたいか」という目的に合わせて選択する必要がある。

また、演習に関しては、近年、国や業界を挙げてサイバーセキュリティ演習を行うケースも増えてきている。内閣サイバーセキュリティセンター(NISC)主催の「分野横断的演習」や、金融庁主催の「Delta wall」、金融ISACが実施する「サイバークエスト」などが有名である。海外でも「Cyber storm」「Waking shark」「Quantum Dawn」など、官民連携でサイバー攻撃時における対応を検証する動きが多い。機会があれば、参加を検討するといいだろう。

「事前準備をどれくらいしてきたか」によって、被害状況は変わる

今回は、第1回目の記事と併せて、ランサムウェアそのものに関して解説したが、いかがだっただろうか。

一般的に「サイバー攻撃を行うためのコストは、防御するために投じるコストと比べて相対的に低い」といわれている。今回、検証したようなツールやRaaSなどのサービスを活用することで、攻撃者にとっての「サイバー攻撃参入障壁」は確実に低くなっているからだ。

また、このようなサービスを提供する者も、提供したサービスを活用する者が存在することで成り立っている。ここには一種の共存関係のようなものが見られる。しかし防御側も、ただ手をこまねくだけではいけない。前述したように「事前準備をどれくらいしてきたか」によって、サイバー攻撃による被害状況は変化してくる。

事前準備の量と質を高めるためには自組織の現状を把握した上で、積極的に情報収集を行うことを勧めたい。サイバーセキュリティやサイバー攻撃が世間に広く知られてきたため、さまざまな機関で情報を公開している。そのような情報を収集して、自組織で利用できるリソースの中からベストなソリューションを選択してほしい。

ここまでの記事を読んでいただいた読者に、ランサムウェアに関しての知識や対策向上の一助となれば幸いである。

筆者紹介

石井 佑樹(いしい ゆうき)

ニュートン・コンサルティング株式会社 コンサルタント

ベースラインAPT対策コンソーシアム(BAPT)のセキュリティコンサルティング支援メンバー。

リスク診断、CSIRT構築支援、サイバー演習支援、標的型メール訓練などを提供。

前職では大手自動車販売会社向け基幹系システムのIT業務に従事。サポートしていた基幹系システムに大規模なサイバー攻撃があり、サイバーセキュリティ分野の必要性を強く認識し、現職に携わる。以降、サイバーセキュリティに関する講演の他、制御系や官公庁におけるサイバー演習シナリオの設計・運営に力を発揮。

CompTIA Security Analytics Professional

CompTIA Cybersecurity Analyst+

ITIL Foundation V3

ベースラインAPT対策コンソーシアム(BAPT)

標的型攻撃の包括的なソリューションを最適なコストで日本市場に提供することを目的として2016年10月に複数企業をメンバーとして発足したコンソーシアム。

参加企業は、ニュートン・コンサルティング、ウォッチガード・テクノロジー・ジャパン、サイバーソリューションズ、PFU、ウェブルート、ベル・データ、フェス、ゾーホージャパン。

関連記事

WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に

WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まっていました。ランサムウェアを作成して配布した中学3年生や降伏した韓国のホスティング企業、そしてウクライナを中心として主にヨーロッパで猛威を振るった「Petya」亜種など、ランサムウェアの勢いがとどまるところを知りませんでした。 ランサムウェアから仮想通貨発掘、取引所へ――戦場を次々変えるサイバー犯罪

ランサムウェアから仮想通貨発掘、取引所へ――戦場を次々変えるサイバー犯罪

Kaspersky Labが2018年3月8〜9日に開催した「Security Analyst Summit 2018」。今、金銭目的のサイバー犯罪の主戦場は「コインマイナーによる仮想通貨の発掘」だという。 2017年、あまり報じられなかったビジネスメール詐欺、DDoS、標的型ランサムウェア攻撃――その対策とは

2017年、あまり報じられなかったビジネスメール詐欺、DDoS、標的型ランサムウェア攻撃――その対策とは

@ITは、2018年2月27日、福岡で「@ITセキュリティセミナー」を開催した。本稿では、講演「セキュリティリサーチャーズナイト(世界のどこかはきっと夜)〜世間から見過ごされた注目事件〜」の内容をお伝えする。

Copyright © ITmedia, Inc. All Rights Reserved.