「企業のセキュリティ検知能力が低い」と警告、CrowdStrikeが調査報告書を公開:25%の企業はノーガード

CrowdStrikeが公開したサイバーセキュリティの侵害調査報告書によると、企業のセキュリティ侵害検知能力が低いという。セキュリティ侵害はどの企業にも起こり得るビジネスリスクであるため、早急に取り組むべき課題として捉える必要があるという。

CrowdStrikeは2018年12月11日、サイバーセキュリティに関する侵害調査報告書「CrowdStrike Cyber Intrusion Services Casebook 2018」を公開した。同報告書では、2018年に発生したインシデントレスポンス(IR)から得た知見を提供している。

CrowdStrikeが2018年に携わったサイバー侵害の実例は200件以上に上るという。これに基づいた主な提言は次の通りだ。

まずは、企業はセキュリティ侵害を検知し阻止するための十分な進歩を遂げていないと評価した。

CrowdStrikeが2018年に携わった企業の75%が自社内にセキュリティ侵害検知能力を備えていた。これは、2017年の68%から7ポイント増加したことになる。ただし、25%の企業が依然としてセキュリティ侵害検知能力を備えておらず、同社によれば7ポイントの増加幅も低いという。さらに、セキュリティ侵害が発生してからそれを検知するまでにかかった日数(ドエルタイム)は平均85日で、2017年の86日からほぼ横ばいだった。

次に、コモディティマルウェア(よく知られているマルウェア)について評価した。この種のマルウェアが、より大規模で破壊的な攻撃の前兆になったという。

コモディティマルウェアへの耐性は、企業のセキュリティ対策の効果を示す指針になる。企業のシステムがこの程度のマルウェアに侵入されてしまうようであれば、より高度な攻撃を受けた場合の被害は甚大になる。

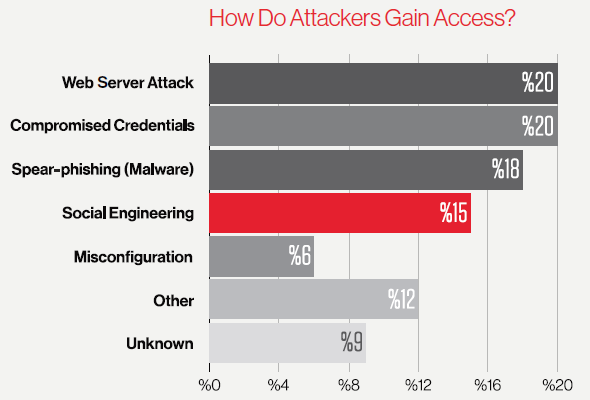

同報告書は、ソーシャルエンジニアリングとフィッシングを利用した攻撃が増加傾向にあることも述べている。CrowdStrikeが携わったIR事例のうち、ソーシャルエンジニアリングやフィッシング、スピアフィッシングを利用した攻撃の割合が、2017年の11%から2018年は33%に増加したという。これに対してWebサーバへの攻撃は、2017年の37%から19.7%に減った。

CrowdStrike Servicesのプレジデント兼CSO(最高セキュリティ責任者)を務めるShawn Henry氏は次のように述べている。

「ネット犯罪と国家犯罪グループの手口が洗練さを増すにつれ、サイバー攻撃も急増し続けている。企業がより積極的なサイバーセキュリティ対策を実践するためには、新たな攻撃手法の動向と攻撃者の動機を理解することが極めて重要だ。自身の企業が標的になるかどうかは問題ではない。セキュリティ侵害はどの企業にも起こり得るビジネスリスクだ。早急に取り組むべき課題として捉える必要がある」

関連記事

防御不能マルウェアやインフラ標的の同時多発サイバー攻撃――ウォッチガードが2019年のセキュリティ動向を予測

防御不能マルウェアやインフラ標的の同時多発サイバー攻撃――ウォッチガードが2019年のセキュリティ動向を予測

ウォッチガードは、情報セキュリティについての2019年度の動向を予測した。過去の主な脅威に関するトレンドを分析した結果だ。従来の検知機能では防御できないファイルレスマルウェアの拡散や、国家によるサイバー攻撃を背景とした国連でのサイバーセキュリティ条約成立などを挙げた。 東京五輪が標的の攻撃も? CYFIRMAが2019年のサイバーリスクを予測

東京五輪が標的の攻撃も? CYFIRMAが2019年のサイバーリスクを予測

CYFIRMAは2018年のサイバー脅威を総括し、2019年について予測した。AIを利用した高度で大規模な攻撃や国家によるスパイ活動の増加の他、クラウド環境への攻撃の拡大などを挙げた。東京五輪を標的とする攻撃の発生も予測した。- 特集 セキュリティレポート裏話

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

主な攻撃経路の比率(出典:CrowdStrike Cyber Intrusion Services Casebook 2018)

主な攻撃経路の比率(出典:CrowdStrike Cyber Intrusion Services Casebook 2018)