自社だけでできる、コストとリソースを最小限にした「CSIRT」構築レシピ&鉄則:中堅・中小企業向け、標的型攻撃対策の現実解(6)(1/2 ページ)

広く一般的な言葉として使われるようになった「CSIRT」。中堅・中小企業にも必要な理由と、コストとリソースを最小限にした、自組織で構築する際の鉄則や具体的な方法を紹介する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

本連載「中堅・中小企業向け、標的型攻撃対策の現実解」では、中堅・中小企業における「高度標的型攻撃(APT)」への現実的な対策を、経済産業省が発行している「サイバーセキュリティ経営ガイドライン」を参照しながら解説している。

ベースラインAPT対策コンソーシアム(以下、BAPT)のメンバーが交代で各回を担当。第1回と第2回では最初に取り組むべき「リスク分析」を扱った。第3回は「出入口対策」、第4回は「ログ管理」、第5回は「エンドポイント対策」について解説した。

今回は、広く一般的な言葉として使われるようになった「CSIRT(Computer Security Incident Response Team)」について、中堅・中小企業で構築する際の勘所を解説する。

中堅・中小企業のCSIRTを考える

なぜ、CSIRTを含めたセキュリティ対応体制が必要なのか。それは、サイバー攻撃を完全に防ぐことは不可能であり、被害を最小限にするためには、ヒトのスキルに依存する部分があるからである。CSIRTはサイバー攻撃における「火消し役」といわれている。インシデント発生時に初動対応を行うことになるのがCSIRTである。

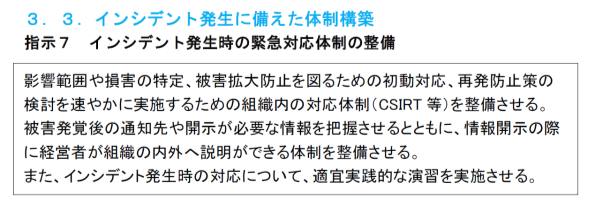

サイバーセキュリティ経営ガイドラインでも次のように、その必要性が述べられている。

大企業ばかりではなく、中堅・中小企業も攻撃者に狙われる理由

テレビなどのニュースでも連日、サイバー攻撃に起因したサイトの改ざんや、情報漏えいなどを報道されるようになってきた。特に顕著に報道されるのは、大企業がサイバー攻撃により被害に遭った場合だろう。確かに有名な企業は名前が一般的に知られているために標的になりやすいが、どのような規模の企業でも、サイバー攻撃の標的になる可能性がある。

その一例がサプライチェーン攻撃だ。一般的に資金が潤沢になる大手企業であれば、セキュリティにも積極的に投資し堅牢(けんろう)なITシステム構築しているケースが多い。攻撃者にしてみれば、堅牢なシステムを突破するのは骨が折れる。であれば、その大企業と取引がある企業を攻撃の対象として狙った方が、結果的にターゲットの大企業へ損害を与えることができる。

このように、中堅・中小企業は攻撃者に狙われる可能性があることを念頭に置いておきたい。

だが、リソースが限られた中堅・中小企業が大企業と同等の堅牢なセキュリティ対策を行うのは、リソース、資金などの面から困難である。筆者も複数の企業を支援してきたが、「リソースの問題でCSIRTを含めたセキュリティ対応体制を持つことができない」という企業を数多く見てきた。そして、コンサルティングに依頼してCSIRTを構築するのも費用が発生してしまい難しい。そこで、本稿ではCSIRTを自社だけで構築する際の具体的な方法を紹介する。

まずは、CSIRTがどのようなものなのかを見ていきたい。

CSIRTを成す複数の形態

CSIRTには幾つかの組織形態があり、自組織の規模や所有しているリソースと相談しながら決める必要がある。誤解しやすいのはITが分からなければCSIRTメンバーにはふさわしくないと思われている点である。CSIRTでは、さまざまな技能を持った担当者が協力して対応に当たることになる。例えば、広報担当者はCSIRTの対外的な窓口になる、法務担当は補償対応に関わる費用などの管理に携わるといったことがある。

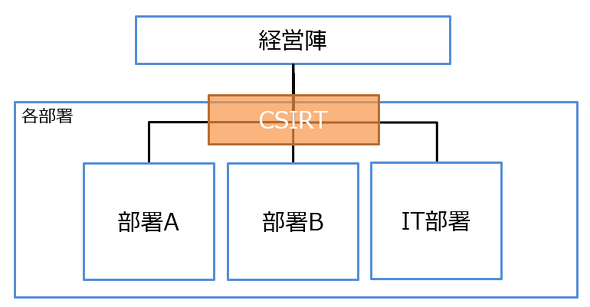

- 【パターン1】バーチャルな形態

明示的にCSIRTに関わる部署を作らずに、IT部署やリスク管理部署からメンバーを招集し、バーチャルな組織を作るパターンである。担当者は普段行っている業務と合わせて、CSIRTとしての業務も兼任する必要がある。

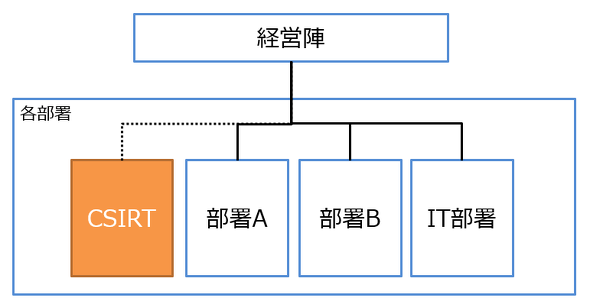

- 【パターン2】専任部署を持つ形態

CSIRTの専任部署を持つ形態である。平時から脆弱(ぜいじゃく)性情報などの収集や対応、サイバー攻撃といった有事の対応や復旧などを担っている。

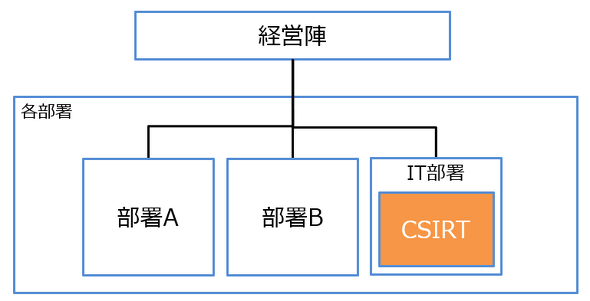

- 【パターン3】特定部門が役割を担う形態

既存の部署にCSIRTとしての役割を持たせる形態である。IT部署やリスク管理部署といった特定部署がCSIRTとしての役割を担う。

中堅・中小企業はどの形態が適しているのか

中堅・中小企業は組織の人員数が限られている場合が多い。人員が少ない分、情報伝達速度が速いため、「必要なときに必要な人材をアサインしやすい」といったメリットがある。そのため、中堅・中小企業ではCSIRTとしての部署を持つより、さまざまな部署が必要なときに参集するバーチャルな形態がいいだろう。セキュリティに関して十分なリソースが確保できたら、パターン2のCSIRT専任の担当者を置く形態を検討したい。

CSIRT構築のために守りたい鉄則

続いて、具体的にCSIRTを構築する際のステップを確認する前に、CSIRTを構築するに当たり、必ず守りたい鉄則があるので紹介する。

【鉄則 その1】スモールスタート

CSIRTを構築する上で、定義したいのが「何を守るか」の範囲である。「サイバー攻撃のみを対象とするのか」「内部不正も対象とするのか」「物理セキュリティなども対象範囲とするのか」などである。

なぜ、このように範囲を決める必要があるのか。それは、守る範囲をあまりに幅広に定義してしまうと、構築したCSIRTのリソースだけでは賄えなくなってしまい、結果、CSIRTとしての機能が形骸化する恐れがあるからである。

まずは、「サイバー攻撃のみを対象とする」「サイバー攻撃と内部不正のみを対象範囲とする」など、最小範囲から始めて、CSIRT活動が軌道に乗り始めたら、その守る範囲を広げていきたい。

【鉄則 その2】作るのではなく定義する

セキュリティにおいては、どの組織も必ずなにがしかの対応は実施してきたはずである。それらをまず洗い出し、今ある既存の体制を徹底的に有効活用する。例えば、どんな組織でも情報セキュリティの一環として「個人情報の書かれた情報は放置しない」などのルールは決めているはずだ。

また、ある部署がセキュリティ教育を従業員に対して行っているとするなら、それらをCSIRT活動の一部として定義することも有効だ。CSIRTは有事対応のみならず、セキュリティに関する啓蒙(けいもう)活動も一義的には担う。教育機能を担う部署をCSIRTメンバーとして加え、役割をそのまま与えることもできる。

「CSIRTが担うべき機能のうち、どれをすでに行っているのか」を洗い出し、定義することが効率的な構築の近道だ。

【鉄則 その3】全社的にトップダウンで作る

サイバー攻撃が発生すると、経営へのインパクトも非常に大きい。例えば、サイバー攻撃により情報漏えいが発生してしまうと、それに伴う対策や補償、説明責任が求められる。また、自社のブランドも傷つけてしまうことになる。そして、その矢面に立つことになるのは経営層だ。CSIRT構築に着手する前に、CSIRT構築の各種調整や対応は事務局がメインで行うことになるが、トップの強い意思の下で行うことが必要だ。

上記3つの鉄則は筆者の所属するニュートン・コンサルティングが支援する中で、見えてきた鉄則である。特に「【鉄則 その3】」に記載しているように、トップの意思の下に行うことが重要である。トップが強くCSIRT構築を意識していなければ、進んでいたプロジェクトが途中で頓挫することさえある。

関連記事

CSIRTをめぐる5つの誤解

CSIRTをめぐる5つの誤解

サイバー攻撃の複雑化、巧妙化にともなって、「インシデントは起きるものである」という事故前提の考えに基づいた対応体制、すなわちCSIRT(Computer Security Incident Response Team)への注目が高まっています。一方でさまざまな「誤解」も生まれているようです。この記事ではCSIRT構築の一助となるよう、よくある5つの誤解を解いていきます。 「“あのとき”に何が起こり、どう対応したかが伝わっていない。記録もない」──CSIRTに潜む“ある”課題

「“あのとき”に何が起こり、どう対応したかが伝わっていない。記録もない」──CSIRTに潜む“ある”課題

日本シーサート協議会が2017年8月23〜25日にイベント「NCA 10th Anniversary Conference」を開催する。設立から10年を迎える同協議会は、同様にやや長く運用してきたCSIRTに浮上する「ある課題」を投げ掛けた。 攻撃関連の問題は一切なし? 分析にフォーカスしたセキュリティ競技会をRSAが実施

攻撃関連の問題は一切なし? 分析にフォーカスしたセキュリティ競技会をRSAが実施

EMCジャパン RSA事業本部は2015年9月29日に、「RSA Security Analytics/ECAT ワークショップ」を開催した。Capture The Flag(CTF)と呼ばれるセキュリティ競技会の一つだが、攻撃や脆弱性に関する問題ではなく、セキュリティインシデントの分析、調査に特化していることが特徴だ。

Copyright © ITmedia, Inc. All Rights Reserved.

サイバーセキュリティ経営ガイドラインから抜粋

サイバーセキュリティ経営ガイドラインから抜粋