まるで核兵器が犯罪者の手に渡るような状態がサイバー空間で起きている――脅威の変化を踏まえ「検知、対応」へのマインドシフトを:期待の「イノベーション」は未来の「ITアスベスト」になるのでは?

F-Secureは、2019年10月2〜3日開催の「Cyber Security Nordic」に合わせて開催したプレスカンファレンスにおいて「防御」から「検知、対応」へのマインドシフトが必要だと強調した。

サイバー攻撃は変化を続け、より高度で、より複雑で、そしてより持続的なものになっており、もはや「止める」ことはできない――フィンランドに本拠を置くセキュリティ企業、F-Secureは、フィンランド大使館商務部(Business Finland)が2019年10月2〜3日(現地時間)に開催した「Cyber Security Nordic」に合わせて開催したプレスカンファレンスにおいてこのように指摘し、「防御」から「検知、対応」へのマインドシフトが必要だと強調した。

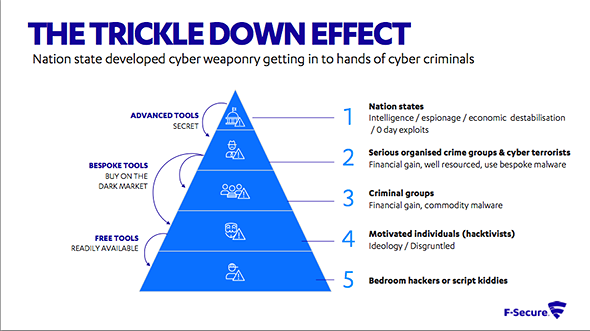

F-SecureのCEOサム・コンティネン(Samu Konttinen)氏はプレゼンテーションの中で、「サイバー攻撃手法に“トリクルダウン効果”が生じている」と述べた。

以前は、いたずら半分のサイバー攻撃や金銭を狙った組織的犯罪グループによる攻撃と、国家や軍、あるいはその支援を受け、無尽蔵なリソースをつぎ込んで展開されるAdvanced Persistent Threat(APT)に使われるテクニックの間には一線が画されていた。だがコンティネン氏は、「こうして生み出されたサイバー兵器がしばしばリークされ、それをサイバー犯罪者が装備する時代が到来している。まるで核兵器が犯罪者の手に渡るような状態がサイバー空間で起きている」と述べ、警鐘を鳴らした。

F-Secureの主席研究者であるミッコ・ヒッポネン氏も、「かつて私がこの仕事を始めたころは、まるでゲームをするように、自分の力を示して楽しむキッズが相手だった。だがそれが変化し、犯罪組織やテロリスト、さらに諜報機関や軍などに置き換わっていき、はるかに深刻な攻撃が生じている」と述べた。ホビー目的の攻撃が金銭目的のサイバー犯罪に、また並行して国家間の摩擦を背景にした政府による攻撃が登場した。このことを同氏は、「サイバーセキュリティの歴史の期を画す出来事だった」と表現した。

ランサムウェアに見る「脅威」の変遷

同社のタクティカル・ディフェンス・ユニット担当バイスプレジデント、クリスティン・ベジェラスコ(Christine Bejerasco)氏は、脅威の変化の一例としてランサムウェアの動向について説明した。

「WannaCry」による被害が印象的なランサムウェアだが、警察をかたって金銭を要求するパターンなど、それ以前からさまざまな形で活用されていた。ただ、ビットコインに代表される仮想通貨の登場に伴って匿名での金銭授受が容易になったこともあり、「CryptoLocker」と呼ばれる、画面表示をロックしたりファイルを暗号化したりしてしまうランサムウェアがまん延し始めた。

そのころは「Exploit Kit」と呼ばれるツールを介して、アプリケーションの脆弱(ぜいじゃく)性を突いて感染させるタイプのランサムウェアが多かったが、「Webブラウザやプラグインがよりセキュアになってきたことを踏まえ、Exploit Kitよりもっと有効な手段として、攻撃者はスパムメールに目を付けるようになった」(ベジェラスコ氏)。それ以前は、スパムメールはもっぱらオンラインバンキングの利用者を狙うトロイの木馬の感染に使われていたが、2014年以降は、ランサムウェアの感染に使われるようになった。

一方、2017年以降、通信事業者やオンラインショッピングサイトをかたったスパムメール(フィッシングメール)経由で配布されるランサムウェアの比率は減少し、今度は、ほぼ標的型攻撃といってもいい高度なマルウェアが使われるようになった。

機能をモジュラー化して“進化”し続けている「Emotet」、二要素認証を導入している環境でもクレデンシャル情報を盗み取る「Trickbot」、標的型ランサムウェアとも表現できる「Ryuk」といった具合に、少しずつ形を変えた攻撃が登場している。「攻撃者はより多くのバリューを求めて、より用途を絞ったツールを利用し、より絞ったターゲットを狙うようになった。そしてある程度大規模で、カネ払いの良さそうな組織を狙っている」(ベジェラスコ氏)。現に海外でも、病院や自治体などがランサムウェアの被害に遭った例が報道されている。

ベジェラスコ氏はさらに、オープンなRDP(Remote Desktop Protocol)を攻撃に利用する「Dridex」にも触れた。Dridexは感染後、システム内部でさまざまな情報を収集し、「PowerShell Empire」という別のツールを用いて、いわゆる「ラテラルムーブメント」によって拡散範囲を広げる。さらに「Mimikatz」を用いて、より高い権限を持つAdminアカウントを奪取していく。

こうした一連の動きに要する期間は2〜3週間程度であり、「何より、素早く見つけて対処することが大事。例えばEDR(Endpoint Detection and Response)やEPP(Endpoint Protection Platform)のようなツールを使うのも一つの手だが、常にモニタリングを行い、正規のアカウントでも異常な動きがないかをいち早く検知することが重要だ」とベジェラスコ氏はアドバイスしている。

「止める」から「検知し、対応する」へ

Copyright © ITmedia, Inc. All Rights Reserved.

F-Secure CEO サム・コンティネン氏

F-Secure CEO サム・コンティネン氏 トリクルダウン効果

トリクルダウン効果 F-Secure タクティカル・ディフェンス・ユニット担当バイスプレジデント クリスティン・ベジェラスコ氏

F-Secure タクティカル・ディフェンス・ユニット担当バイスプレジデント クリスティン・ベジェラスコ氏