VMware Cloud on AWSとオンプレミスを接続するための選択肢(3)L3 VPNと応用、NAT編:詳説VMware Cloud on AWS(7)(1/2 ページ)

VMware Cloud on AWSとオンプレミスの接続については、これまでDirect Connectによる接続や、VMware NSXによるレイヤー2 VPN(L2 VPN)について説明した。今回は、レイヤー3 VPN(L3 VPN)、VPN接続の応用例、NAT(Network Address Translation)について説明する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

本連載では第5回から、VMware Cloud on AWSとオンプレミスの接続に関するさまざまな手法を紹介している。これまでDirect Connectによる接続や、VMware NSXによるレイヤー2 VPN(L2 VPN)について説明した。今回は、レイヤー3 VPN(L3 VPN)、接続の応用例、NAT(Network Address Translation)について説明する。

レイヤー3 VPN

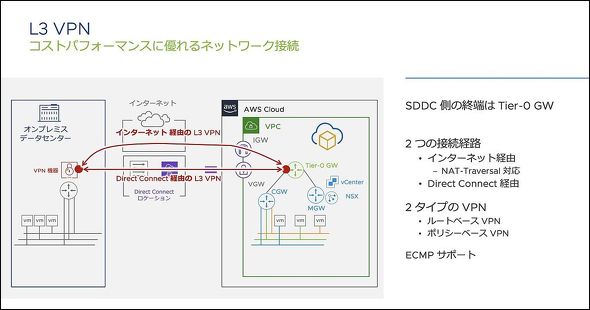

L3 VPNを確立することで、オンプレミスとVMware Cloud on AWSをL3レベルで接続することができる。L3 VPNの接続は暗号化が施されているので、インターネット越しであってもプライベートなネットワークを確立し、オンプレミスとクラウドのネットワークを安全に接続できる。

L3 VPNの実装

L3 VPNも2018年11月のアップデートで大きく変更されている。それまでは、CGW、MGWそれぞれがL3 VPN接続の終端となっており、両方のゲートウェイ配下のネットワークに接続するには2つのL3 VPNセッションが必要だった。2018年11月のアップデートで、NSX-TベースのVMware SDDC(Software Defined Data Center)となり、Tier-0ゲートウェイ配下にCGWとMGWが接続する構成となった。L3 VPNはTier-0ゲートウェイを終端とするため、1つのL3 VPNセッションでオンプレミスとCGWおよびMGWの両方のゲートウェイと接続できるようになった。

インターネット越しのL3 VPNではオンプレミス側のNAT-Traversalに対応している。また、Direct Connect上でもL3 VPNを構成することもできる。あまり用途として主流ではないと思われるが、Direct Connect接続とは異なるセキュリティレベルが必要なネットワークを、オンプレミスとVMware Cloud on AWSで繋げる場合が考えられる。

VPNの種類

L3 VPNでは以下の2種類のL3 VPNがサポートされている。

- ポリシーベースVPN

- ルートベースVPN

ポリシーベースVPN

ポリシーベースVPNでは、VPNセッションを確立する際に、両端でルーティングの対象となるネットワークをポリシーとして設定する。シンプルな仕組みではあるものの、どちらかの終端でルーティングの対象となるネットワークに増減/変更があると、ポリシーもそれにあわせて手動でアップデートしなければならない。

ルートベースVPN

ポリシーベースVPNでは、VMware Cloud on AWSのように簡単にセグメントを追加できる環境ではネットワークの変更に追随するのが困難となる問題がある。ルートベースVPNでは、VPNの終端同士でBGPにより経路情報を広告し、常にアップデートすることで動的なネットワーク変更に対応できる。VPNの終端同士で仮想トンネルインタフェース(VTI)を構成し、VTI同士でBGPセッションを確立し経路情報を広告する。

VTIで利用できるIPアドレスはCIDR形式で指定され、192.254.0.0/16のCIDRブロックから、/30 のサイズで設定する。一部のCIDRブロックはシステム内部の使用で予約されているため、空いているCIDRブロックで設定する必要がある。システム内部で予約されているCIDRブロックは、こちらのドキュメントで確認できる。

Equal-Cost Multi-Path(ECMP)のサポート

2019年5月のアップデートでは、ルートベースVPN接続でECMPがサポートされ、負荷分散と可用性が提供されるようになった。オンプレミスとの接続にも利用できるが、AWS Transit Gatewayへの接続での利用を主に想定している。

最大8つのECMPパスまでサポートされているが、4パスより多いパス数では負荷分散による性能向上が見込めない。負荷分散が必要な場合は、実測に応じて2-4本程度とするので十分だろう。また、ECMPを構成できるのはルートベースVPNに限られる。

Copyright © ITmedia, Inc. All Rights Reserved.