クラウドを推進する企業がクラウドのメリットを享受できない理由:Cloud Center of Excellenceが本来の役割に専念できる環境を

企業が攻めのITを実現するには、スモールスタートやトライ&エラーを繰り返すことのできるインフラ、すなわちクラウドが不可欠となっている。企業は、CCoE(Cloud Center of Excellence)と呼ばれる組織を設けて、そこがハブ的な役割を果たすことが多い。負荷が集中しがちなCCoEの課題を解決し、クラウドならではのメリットを享受するにはどうすればいいのだろうか。

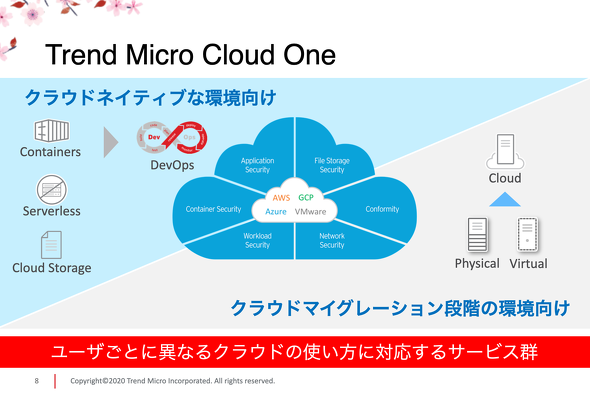

今や、クラウドを「システムやサービスの基盤として利用するか、しないか」ではなく、「どのように活用するか」が焦点になりつつある。コスト削減や拡張性、冗長性の確保を目的に、既存システムをIaaS(クラウド上の仮想マシン)にリフト&シフトで移行する企業は確実に増加しているし、一からシステムを構築するスタートアップを中心に、DockerやKubernetesといったコンテナ関連技術を活用し、初めからクラウドネイティブな環境を構築する動きも広がってきた。

いずれの場合も、市場や顧客のニーズにスピーディーに対応し、自社が提供する製品やサービスの価値を高めるという目的を達成するために、より良い手段としてクラウドを活用していることに変わりはない。おそらく今後も、この流れは変わらないだろう。

ただ、解決すべき課題もある。

これまでのオンプレミス環境の構築・運用は、サーバ、ネットワーク、アプリケーションといった具合に、機能ごとに担当が分かれていた。これに対しクラウド推進に当たっては、クラウドサービスに関する情報を集約し、技術領域や部署の壁を越えて全社横断的に導入を推進する「Cloud Center of Excellence」(CCoE)と呼ばれる組織を設けて、そこがハブ的な役割を果たすことが多い。このため、CCoEには負荷が集中しがちだ。

この状況をどのように打開すれば、クラウドならではのメリットを享受できるようになるだろうか。

クラウド特有の注意点

そもそもクラウド活用には、メリットだけではなく注意点も幾つかある。

その一つが、IaaS環境における責任共有モデルだ。クラウドサービス事業者が一定の責任を果たした上で、それを利用するユーザー企業側には、アプリケーションやそこで扱うデータを保護するための対策などが求められる。

また、手軽に使えるクラウドならではの問題も浮上している。「ちょっと試してみよう」と立ち上げるのはいいが、アクセス制御が不十分で、第三者が閲覧できる状態になっているなど、不適切な設定で稼働し続けるインスタンスが少なくない。2019年10月にトレンドマイクロの傘下に入ったCloud Conformityによると、Amazon Web Services(AWS)上で不適切な設定を含む何らかのアラートを1日当たり2億件以上発出しているほどだという。

その上、クラウドネイティブ環境に特有の脅威も登場している。このため、新たな環境でもセキュリティ対策が求められ、CCoEの負担は高まる一方となり、クラウドネイティブ環境の利用を断念せざるを得ない一因となり得る。

例えば、コンテナエンジン本体やオーケストレーターも残念ながら脆弱(ぜいじゃく)性とは無縁ではないし、コンテナの中で動作するアプリケーションの脆弱性対応も必要だ。

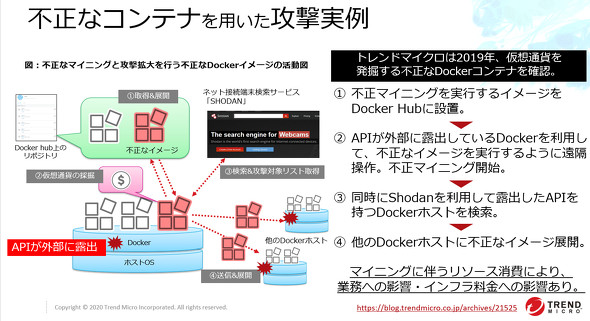

また、広く一般に公開されているコンテナイメージの中には、悪意あるソフトウェアが仕込まれたものがあり、それと知らずダウンロードしたユーザーが被害に遭う恐れがある。現にトレンドマイクロでは、勝手に仮想通貨のマイニングを行う不正なDockerイメージが公開リポジトリに設置され、知らずにダウンロードしたユーザーのリソースが仮想通貨のマイニングに悪用される攻撃を確認した。この不正なイメージは公開されたAPIを探索し、さらに他のDockerホストに不正なイメージを展開しようとするという。

コンテナエンジン自体が動作するサーバOSのセキュリティ対策も忘れるわけにはいかない。このようにクラウドではオンプレミス環境と同様、いやそれ以上にさまざまなところに目を配る必要がある。

もちろん、クラウドサービス事業者側も複数のセキュリティ機能を提供する他、クラウド向けの製品、IaaSのセキュリティ対策を支援する仮想アプライアンスを提供するサードパーティーも多い。トレンドマイクロの「Trend Micro Deep Security」もその一つで、IaaS上のインスタンスのマルウェア対策、脆弱性対策を支援してきた。

ただ、サーバレス環境、クラウドネイティブな環境にそのまま適用するのは難しいのが現状だ。「サーバレスな環境のセキュリティを何とかしたくても、Function as a Serviceの世界では『セキュリティ製品を導入できず、どうしようもない』というのが、これまでのクラウドネイティブのセキュリティだった」と、トレンドマイクロ クラウドセキュリティ マーケティングマネージャーの福田俊介氏は指摘する。

複数の製品を統合し、最新の脅威情報やサポートも提供

クラウドネイティブのメリットを享受したくても、クラウドネイティブなセキュリティが存在しない――そんな悩みに真正面から応えるのが、トレンドマイクロが2020年3月に発表した「Trend Micro Cloud One」だ。クラウド上の仮想マシンを活用したクラウドマイグレーションはもちろん、コンテナやサーバレスを前提としたクラウドネイティブな環境に求められるセキュリティを提供するものだ。

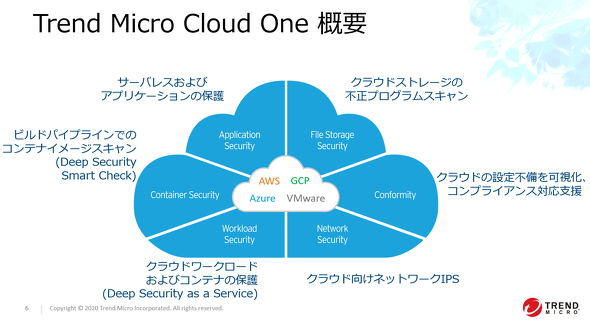

Trend Micro Cloud Oneには、6つのセキュリティサービスが統合される予定だ。そのポイントは、1つのポータル、1つの管理画面からシングルサインオンで一連の製品を集中管理・運用できることにある。

「CCoEの担当者は、あくまで組織内のクラウド担当者であり、必ずしもセキュリティの専門家ではない。しかもインフラからアプリケーションに至るまで、さまざまなレイヤーを見なければならない。そんな中で複数のクラウドサービス、複数の製品を併用してばらばらのコンソールを使い分けるのは大きな負荷になる。Trend Micro Cloud Oneはシンプルなセキュリティを提供し、CCoEが、『どのようにクラウドを活用してビジネスに貢献するか』の戦略企画・実行といった本来の目的に専念できるようにする」(福田氏)

クラウド活用が当たり前となった今、クラウドのセキュリティにフォーカスした製品はトレンドマイクロに限らず続々と登場しているが、クラウド上の仮想マシンを対象としている製品とコンテナやサーバレスを対象としている製品を1つに統合して提供し、CCoE担当者の手間や負担を減らすことがTrend Micro Cloud Oneの大きな特徴といえるだろう。

しかも、脅威インテリジェンス「Smart Protection Network」(SPN)や脆弱性発見コミュニティー「Zero Day Initiative」(ZDI)を通じて、最新の脆弱性情報や長年の知見を生かせることも、30年以上にわたってセキュリティ市場にフォーカスしてきた専業企業ならではの特徴だ。トレンドマイクロがIR資料で発表しているように、ハイブリッドクラウド分野の2019年新規顧客者数は3600社以上だという。「実績があるからこそ、カスタマーサクセスにフォーカスした製品開発に投資しているし、だからこそさらに成長するという好循環が回っている。Trend Micro Cloud Oneにも同じようなサイクルを適用していく」(福田氏)

加えて、導入・運用時に不可欠なドキュメント類の整備も含めたサポート面も充実している。「うまく動かないことがあってもヘルプセンターが用意されているし、検索すればさまざまな関連情報が出てくるため、お客さまにとっても非常に便利だ。さらに長年にわたってソリューションを共に提供してきたパートナーとの協力体制も、クラウド移行を強力に支援できる要因の一つになっている」(福田氏)

クラウドネイティブならではの脅威に備える6つの製品

Trend Micro Cloud Oneの6製品のうち、クラウドマイグレーション時のセキュリティを実現するのが、クラウド上の仮想マシンを保護する「Cloud One - Workload Security」と、クラウド環境のネットワークを保護する「Cloud One - Network Security」だ。

Cloud One - Workload Securityは、「Trend Micro Deep Security as a Service」の後継サービスという位置付けだ。仮想マシンにエージェントをインストールすることで、不正プログラム対策やIDS(不正侵入検知システム)/IPS(不正侵入防止システム)といったサーバ保護に必要な機能をひとまとめに提供する。またCloud One - Network Securityは、IPSアプライアンス「TippingPoint」のテクノロジーを生かしたクラウド向けのネットワークIPSで、VPC(Virtual Private Cloud)とIGW(インターネットゲートウェイ)間で不審な通信をブロックする。

クラウドネイティブ環境で現実の脅威となっているのが、不正なコンテナイメージだ。「Cloud One - Container Security」は、レジストリに保存されているコンテナイメージをスキャンし、脆弱性や不正なプログラムが含まれていないかどうかをチェックできる。これは現在「Smart Check」が提供するものと同等の機能だ。

トレンドマイクロは、今後に向け、パブリッククラウドが提供するクラウドストレージに特化した「Cloud One - File Storage Security」の開発も進めている。クラウドストレージに保存されるデータをスキャンし、不正なプログラムがないかどうかをチェックするものだ。

ユニークなのは、アプリケーションそのものにセキュリティを組み込む「Cloud One - Application Security」だ。RASP(Runtime Application Self Protection)と呼ばれる製品の一つで、ライブラリの形で提供される予定となっている。これを活用すれば、WAF(Webアプリケーションファイアウォール)のようにアプリケーションを作り終えてから保護を実装するのではなく、DevOpsを前提に、アプリケーション開発時にデベロッパーがセキュリティを組み込み、攻撃を検知する仕組みが実現できるだろう。

また、「Cloud One - Conformity」は、クラウド利用時の大きなリスクとなっている設定不備やミスを検出するサービスだ。AWSをはじめとするクラウド事業者が用意しているベストプラクティスや自社のセキュリティポリシー、準拠すべき法規制にのっとった設定になっているかどうかをチェックし、望ましい設定を推奨してくれる。日々変動していくクラウド環境に対し、AWS Well-Architected Frameworkのようなベストプラクティスに照らし合わせて、自動的にチェックを回していくことも可能だ。

クラウド環境も脅威とは無縁ではない。仮想マシンやコンテナの脆弱性を突かれたり、公開リポジトリに置かれたコンテナイメージに含まれた不正なプログラムを使ってしまったり、あるいはクラウド環境の設定ミスを突かれたり――そうした脅威に備え、安心してクラウドを生かした新しいビジネスを推進するのは、Trend Micro Cloud Oneの製品群を組み合わせることで、可能になるだろう。

DevOpsにフィットし、CCoEの負荷削減を実現

この先、攻めのIT、ビジネスに貢献できるITを実現するには、小さく始めてどんどん拡張でき、失敗したらすぐに方向を修正してまた新しく立ち上げるといった具合に、トライ&エラーを繰り返すことのできるインフラ、すなわちクラウドが不可欠だ。そして、このインフラのメリットを生かすには、DevOpsというスタイルに移行せざるを得ない。

「トライ&エラーのサイクルをどんどん回すためにも、『アプリケーションを開発したから後は運用にお任せ』ではなく、運用と一緒にやっていく必要がある。ITの側面だけではなく経営上の観点からも、攻めのITにおいてはウオーターフォールからアジャイル・DevOpsに移行する必要性が出てくる」(福田氏)

リフト&シフトを進めていくだけではなく、DevOpsを浸透させ、クラウドネイティブな仕組みをスムーズに実現していくには、やはりCCoEという組織が不可欠だ。そこでトレンドマイクロは、いわゆるITシステム担当者やセキュリティ担当者だけではなく、CCoEやそのCCoEを支えるパートナー向けに、Trend Micro Cloud Oneを通じて「後付けではないセキュリティ」を提案していく。

「これまでは、アプリケーションやシステムが出来上がってきた後に、セキュリティをどう実装しようかと考えるパターンが多かったが、DevOpsで回していくにはセキュリティにもシフトレフトが求められる。コードを書く段階、アプリケーションを開発する段階からセキュリティをどうするかを考え、実装することが求められる」(福田氏)。Trend Micro Cloud Oneには、そのための製品が含まれている。

Trend Micro Cloud Oneを活用してシフトレフトでセキュリティに取り組めば、攻撃を受けて初めてセキュリティの欠落に気付くといった事態を減らし、不具合発生時の手戻りによって発生する修復コストを抑えることもできるだろう。何より、セキュリティを本業とするわけではないCCoEが少ない手間でシンプルにセキュリティ対策を実現でき、クラウド活用の戦略的な立案に専念できる環境が整っていくだろう。

企業情報

東京本社所在地:〒151-0053 東京都渋谷区代々木2-1-1 新宿マインズタワー

問い合わせ先:大代表 TEL:03-5334-3600 営業部門代表 TEL:03-5334-3601

ダウンロード資料

特有の課題もあるコンテナ環境のセキュリティ問題、NISTの要件をどう実装する?

NIST SP 800-190は、コンテナ環境の保護を目的に、米国国立標準技術研究所がまとめたセキュリティ実装のガイドラインだ。開発環境から本番環境にまたがる保護を支援できるが、実装にはコンテナ特有の課題も立ちはだかる。

侵入後の対処が重要に、エンドポイントセキュリティとEDRの統合が必要な理由

サイバー攻撃が巧妙化し、EPPによる予防に加え、EDRによる事後対処の必要性も高まっている。しかしEPPとEDRを異なるベンダー製品で運用してしまうと、運用負荷の増大と非効率化という課題を生む。両者を効率的に機能させる方法とは。

AWS環境での公開サーバ構築、ユーザー側のセキュリティ対策はどこまで必要?

AWSでの公開サーバ構築においては、責任共有モデルを踏まえたセキュリティ対策が必要になるが、その内容を十分に把握している企業は多くない。改めてユーザー側の責任範囲はどこまでなのか、必要な対策は何なのかを確認しておきたい。

関連記事

- 止まらない「ゼロデイ脆弱性を突いた攻撃」、気付けない「標的型攻撃による潜入」。その解決策とは

- 5Gで加速するIoT、その真価を発揮させるには何が必要か

- クラウドベースの多層防御と、エンドポイントからクラウドまで、脅威対策を“点”から“線”にする新しいアーキテクチャとは

関連リンク

- 仮想マシンからコンテナ/サーバレスまでクラウドセキュリティをまとめてシンプルに

- Trend Micro Cloud One - Hybrid Cloud Security

- Trend Micro Cloud One - Workload Security

- Trend Micro Cloud One - Network Security

- Trend Micro Cloud One - Container Security

- Trend Micro Cloud One - File Storage Security

- Trend Micro Cloud One - Application Security

- Trend Micro Cloud One - Conformity

Copyright © ITmedia, Inc. All Rights Reserved.

提供:トレンドマイクロ株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2020年6月11日

トレンドマイクロ クラウドセキュリティ マーケティングマネージャー 福田俊介氏

トレンドマイクロ クラウドセキュリティ マーケティングマネージャー 福田俊介氏