日本政府も検討する「ゼロトラストアーキテクチャ」その発祥と、10年後の今、必要となった理由:働き方改革時代の「ゼロトラスト」セキュリティ(4)

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、「ゼロトラストアーキテクチャ」の発祥や、ゼロトラストが求められるようになった背景について。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載『働き方改革時代の「ゼロトラスト」セキュリティ』。今回は、「ゼロトラストアーキテクチャ」の発祥や、ゼロトラストが求められるようになった背景について解説します。

withコロナ時代のネットワークモデルとして、さらに注目のゼロトラスト

これまでの連載でも何度か触れていますが、政府の要請によって急きょ始まったリモートワークは、現代のIT環境におけるさまざまな課題を浮き彫りにしました。VPN帯域のアクセス集中やBYOD(Bring Your Own Device)によるセキュリティリスクの増加、不用意なデータの持ち出し、シャドーITの増加。これまで構築されてきた「オフィス」という物理的な信用の枠組みが突然なくなり、業務を行う上でのネットワークの境界が非常に曖昧なものだったことに気付かされました。

その中でさらなる注目を集めている考え方が、この連載でもテーマにしている「ゼロトラストアーキテクチャ(ZTA)」です。

2020年6月には、「政府CIOポータル」に「政府情報システムにおけるゼロトラスト適用に向けた考え方」と呼ばれる文書がディスカッションペーパーとして公表されました。この文書では、政府CIO(最高情報責任者)補佐官などの有識者によって検討された、政府の情報システムにおいてゼロトラストを適用するための取り組み方の方向性が示されています。

その中ではゼロトラストは、「主要ITベンダーや主要クラウドサービス提供者がコミットしていることから、不可逆的で強い技術トレンドになっています」と述べられており、今後政府の情報システムにおいてもゼロトラストを意識したセキュリティの推進が行われると示唆しています。

そもそも、「withコロナ」「afterコロナ」「新しい生活様式=ニューノーマル」と呼ばれる時代に求められるゼロトラストアーキテクチャはいつ生まれたのでしょうか。

2010年に提唱されたゼロトラストアーキテクチャ

今から約10年前の2010年。ゼロトラストアーキテクチャは、米国のリサーチ会社Forrester Researchのアナリストだった、ジョン・キンダーバグ氏によって提唱されました。

2010年の米国では、大手通信会社Verizonの情報漏えいが大きな事件として注目されていました。この事件の報告書では2009年に発生した情報漏えい事件の約半分が組織内部で発生し、内部のユーザーの権限が悪用されたものとされています。

また当時のネットワーク監視の状況では、内部犯行によって行われる知的資産の持ち出しを発見できず、大きな課題となっていました。

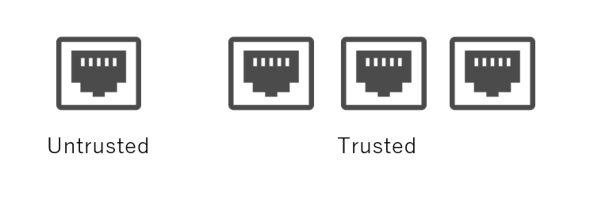

もはや、ネットワーク境界の外部からの攻撃に対する防御のみならず、境界内部で発生する、信用された権限の悪用が、情報漏えい・窃取の大きな要因となってきていました。ネットワーク機器のポートに示されているような「Trusted」「Untrusted」が成立しなくなっている状況が、ゼロトラストが求められる背景だったのです。

2010年にForresterから発表されたレポートでは、「Trust=信頼」について、次のように書かれています。

多くのセキュリティプロフェッショナルは「Trust But Verify(信頼せよ。されど、検証せよ)」とマントラのように唱えているが、実際のところは信頼ばかりでほとんど検証しない。

このような状況から、キンダーバグ氏を中心としたとしたチームは、ネットワークの領域を境界(ペリメーター)で区切って信頼する従来の「ペリメーターモデル」のセキュリティから、新たに、何も信頼しないモデルを「ゼロトラストモデル」として提唱しました。

2010年に発表されたレポートでは、ゼロトラストモデルの3つの基本原則を定めています。

- 必ず検証し、全てのリソースの完全を確保せよ

- アクセスコントロールを限定し強制せよ

- ログとトラフィックを全て確認せよ

それまでのセキュリティは、「強固な防壁によって守られた街を構築し、壁の中に住む信頼された住人は誰も悪事を働かないはず」という考え方でした。ゼロトラストモデルは、「壁の中も外も全ての動きを検証・確認し、リソースの安全を確保するため常にアクセスコントロールを行う」という、「誰も信頼しない」モデルです。

しかし、このコンセプトが発表された2010年当時、このような理想的なセキュリティモデルを実現することは困難でした。

関連記事

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

Microsoftは2020年4月2日(米国時間)、ゼロトラストセキュリティ対策状況の評価を支援する「ゼロトラストアセスメントツール」を開発したと発表した。ゼロトラストセキュリティフレームワークに基づくセキュリティ対策の取り組みが、どのような段階にあるかを、企業が判断するのに役立つという。 コンテナ、サーバレスなどクラウドネイティブに求められる「開発者に優しいセキュリティ」がゼロトラストな理由

コンテナ、サーバレスなどクラウドネイティブに求められる「開発者に優しいセキュリティ」がゼロトラストな理由

コンテナ、マイクロサービス、サーバレス、そしてアジャイル/DevOpsといった、デジタルトランスフォーメーション(DX)時代に求められる技術や手法を駆使した現在の開発では、どのようなセキュリティバイデザインが求められるのか。 「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「ゼロトラスト」のコンセプト発案者であるPalo Alto NetworksのJohn Kindervag(ジョン・キンダーバーグ)氏。農場の仕事に比べたらITの仕事は楽と笑顔で語る同氏がセキュリティに出会い、やがてゼロトラストという考えに至ったきっかけとは何だったのか。

Copyright © ITmedia, Inc. All Rights Reserved.

ネットワーク機器のポートの例

ネットワーク機器のポートの例